Episodio anterior

En el episodio anterior profundizamos en el concepto de automatizar la creación de perfiles de datos de red, lo que resulta invaluable para abordar escenarios intrincados e inciertos. Eso debería ayudar a nuestro sistema a crear tráfico de perfil normal para identificar archivos.gitima usuarios y solicitudes. Pero necesitamos automatizar el uso de este perfil, porque manualmente en una gran infraestructura de red, la posibilidad de controlar y filtrar el tráfico es bastante pequeña. En esa instrucción, consideraremos la instalación del sistema IPS/IDS: rapidespliegue lento. ¡Echemos un vistazo!

Software

Para nuestros propósitos, utilizaremos una solución bastante popular y de código abierto, que brinda un alto grado de estabilidad en la implementación, la auditoría agregará confianza en la seguridad del software. El paquete de Snort y Snorby representa el módulo principal con IDS/IPS e interfaz web según el orden. Al incorporar Snort en su implementación, obtiene sus amplias capacidades de detección basadas en reglas. Snort examina el tráfico de la red y lo compara con un conjunto predefinido de reglas para identificar posibles amenazas a la seguridad, como malware, ataques a la red o infracciones de políticas. Puede bloquear o alertar activamente sobre actividades sospechosas, proporcionando una capa adicional de seguridad a su sistema.

Instalar y explotar

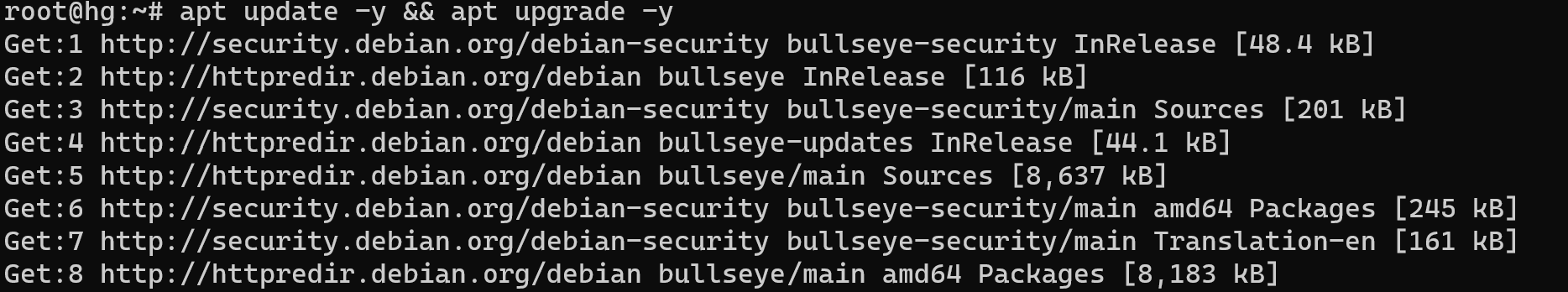

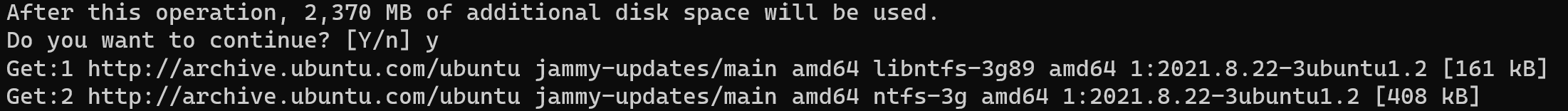

Al principio, escriba este comando para actualizar el índice del paquete:

sudo apt update –y && sudo apt upgrade –y

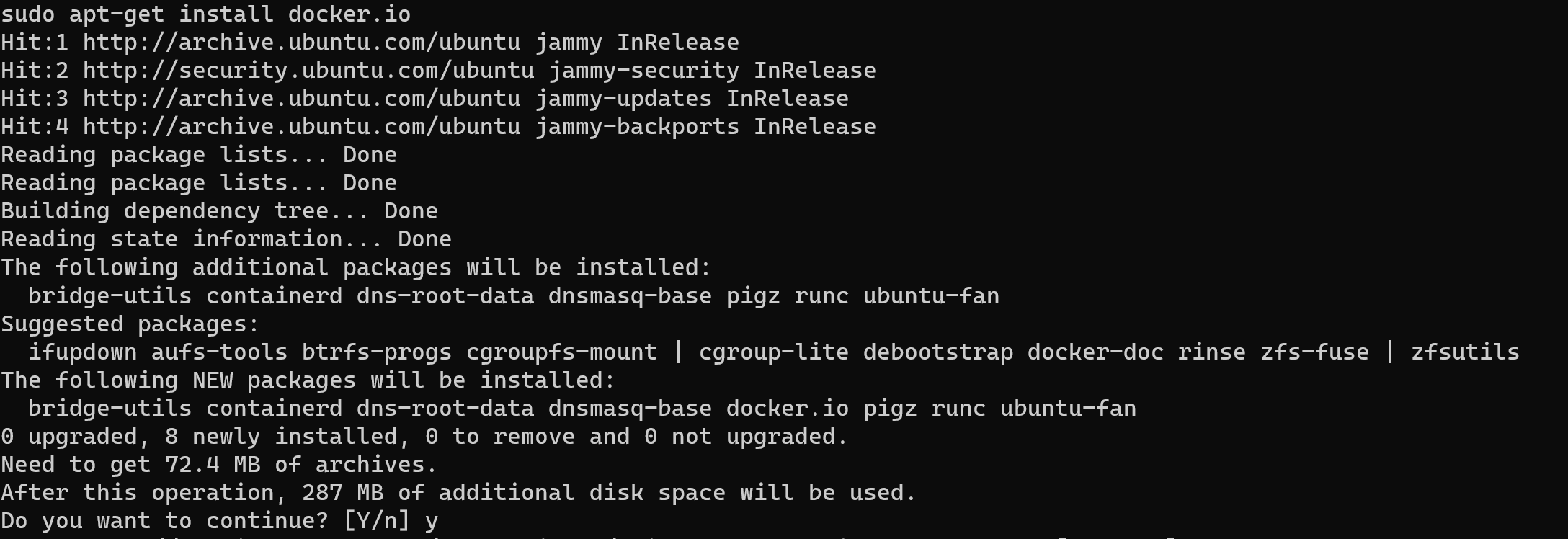

Todos los paquetes y la ruta a la utilidad se actualizarán, pero preste atención al elegir el comando para actualizar esto. Debido a este comando menos estable que actualizar, sin embargo, es tu decisión. Para la instalación de la siguiente etapa Docker, si dice acerca de esta utilidad en dos palabras: aplicación compilada. No necesita encontrar repositorios con bibliotecas obsoletas y escribir manualmente la ruta para conectar diferentes módulos en su sistema. RapiDespliegue lento y uso cómodo:

sudo apt install docker.io

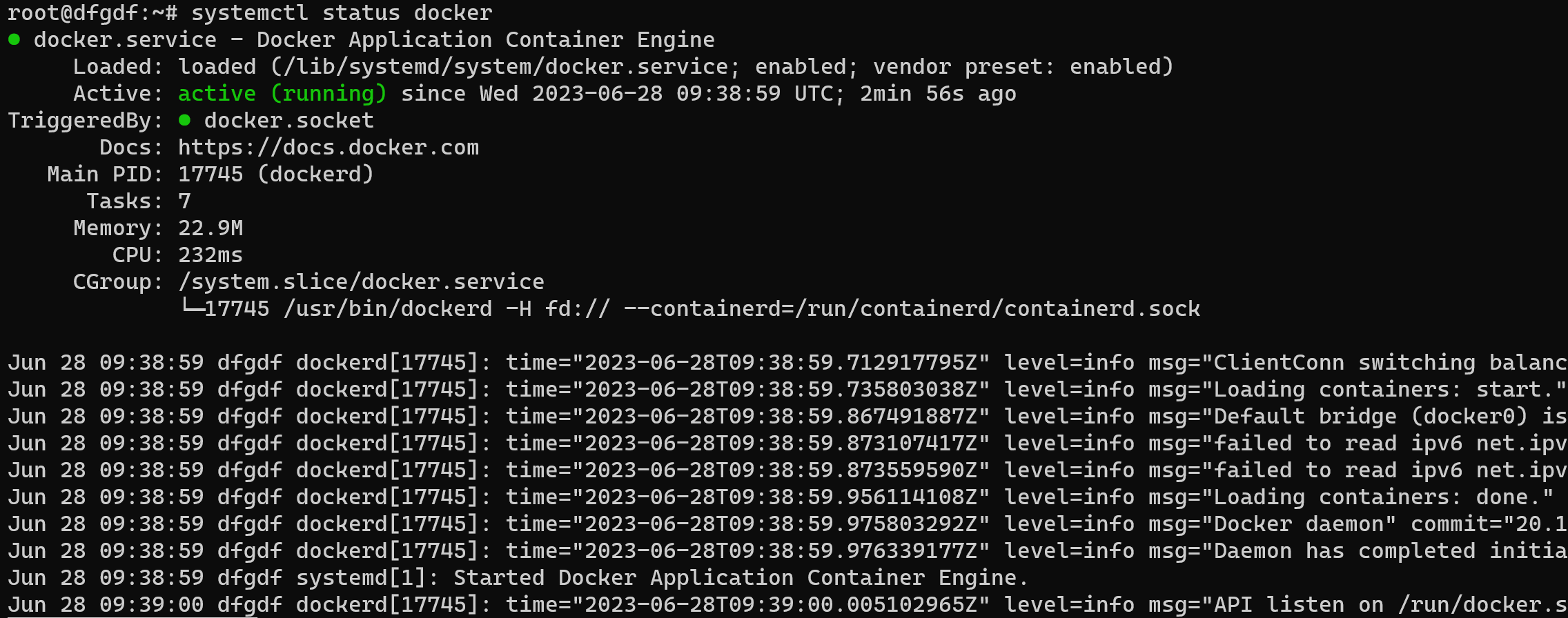

Después de esto, verifique cómo finalizó la instalación y cómo se inició el proceso mediante el siguiente comando:

systemctl status docker

Debajo de la información resumida podemos ver el diario del proceso, ¡asegúrese de que todos los paquetes estén bien, como en la imagen de arriba! A continuación tenemos que iniciar sesión en Docker repositorio y registrarse en el sitio:

Complete todas las credenciales necesarias y confirme su correo electrónico, luego inicie sesión en el servidor mediante el comando:

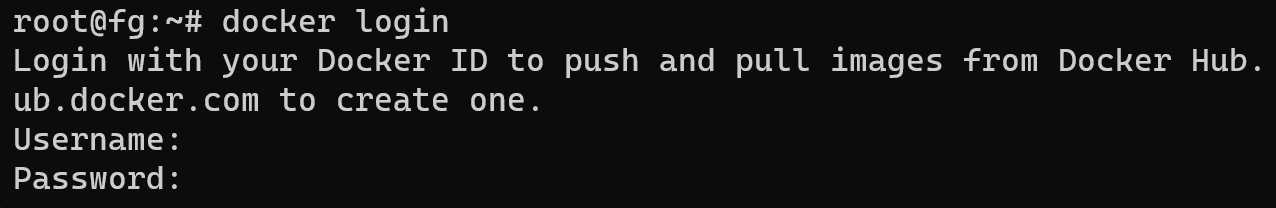

docker login

Cuando ingrese la contraseña, no verá ningún dato excepto el inicio de sesión. Ahora podemos empezar a tirar o descargar Docker envase. El proceso es bastante simple. Ingrese el comando a continuación:

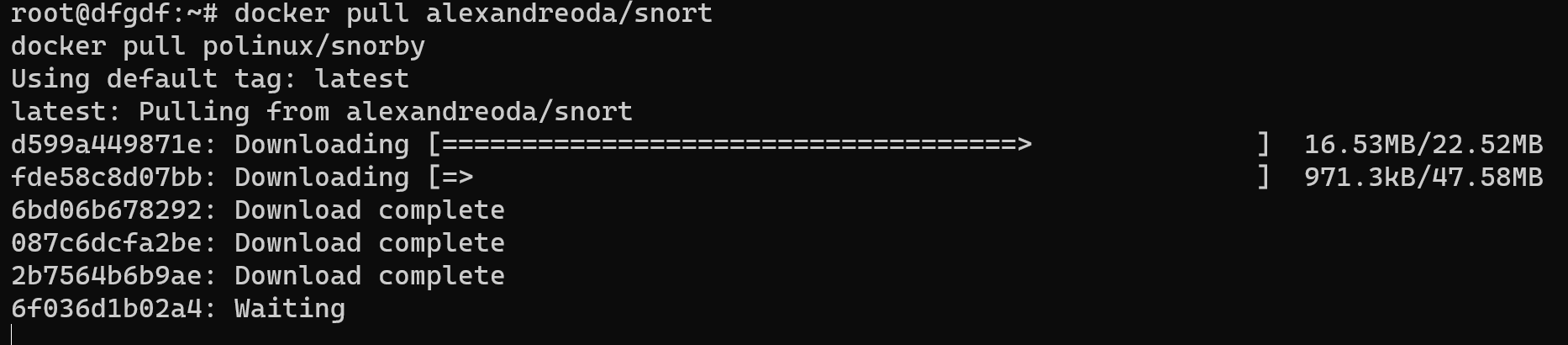

docker pull ciscotalos/snort3

docker pull polinux/snorby

Sin embargo, para que el sistema funcione normalmente, también necesitamos una base de datos, que publicará y obtendrá información para nuestro sistema. Instalamos:

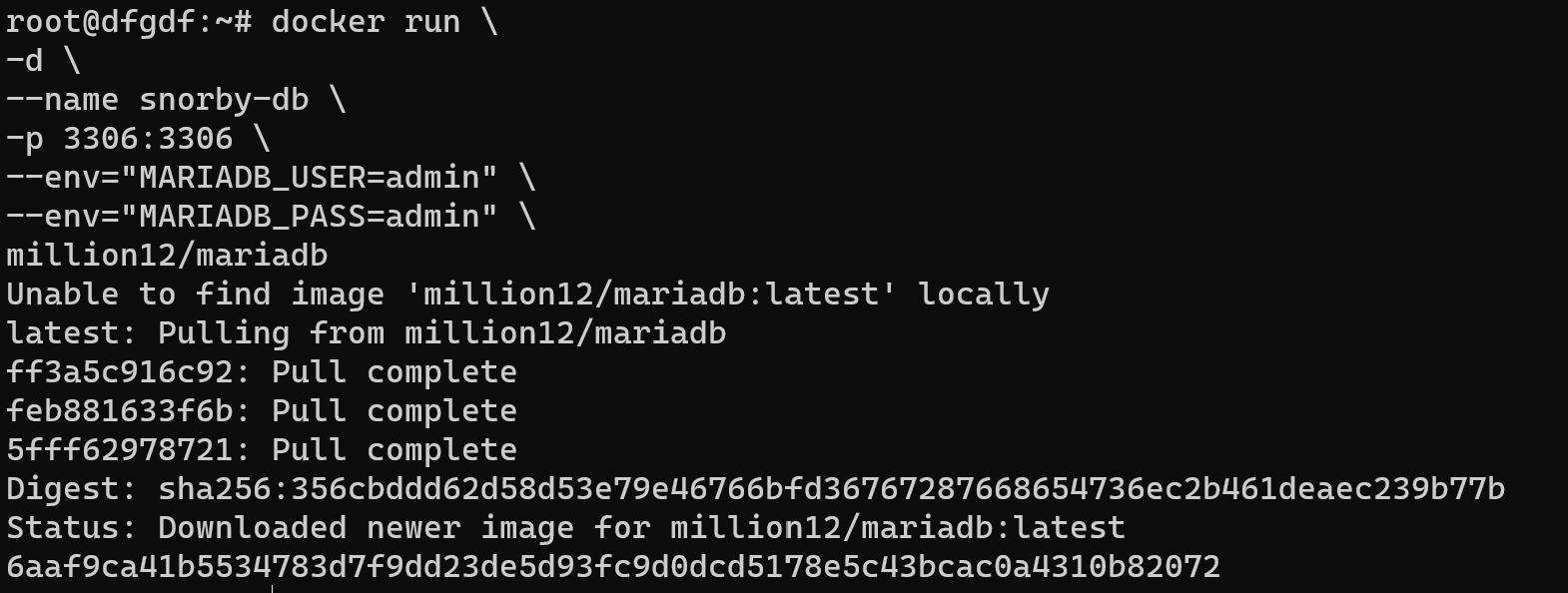

docker pull million12/mariadbdocker run \

-d \

--name snorby-db \

-p 3306:3306 \

--env="MARIADB_USER=admin" \

--env="MARIADB_PASS=admin" \

million12/mariadb

En línea, indique el nombre de usuario y la contraseña, ingrese sus credenciales y guárdelo en una carpeta segura. Luego ejecute el contenedor con el módulo principal:

docker run --name snort3 -h snort3 -u snorty -w /home/snorty -d -it ciscotalos/snort3 bashdocker run \

-d \

--name snorby \

-p 3000:3000 \

--env="DB_ADDRESS=localhost:3306" \

--env="DB_USER=admin" \

--env="DB_PASS=admin" \

polinux/snorbyDespués de ejecutar este componente provocamos CLI Versión:

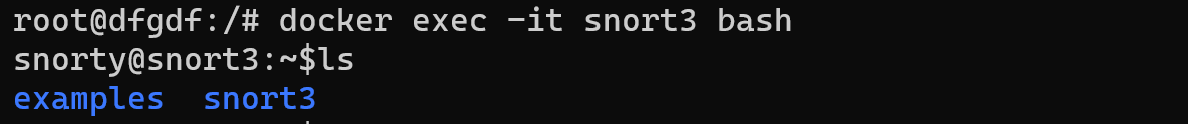

docker exec -it snort3 bash

Después de eso, verá bash shell que puede usar para configurar IDS/IPS. Tienes que usar el perfil de tráfico normal que construimos durante siete días y establecer parametros según ellos o puede usar ejemplos de seguridad. Para salir de bash shell del contenedor, debe escribir:

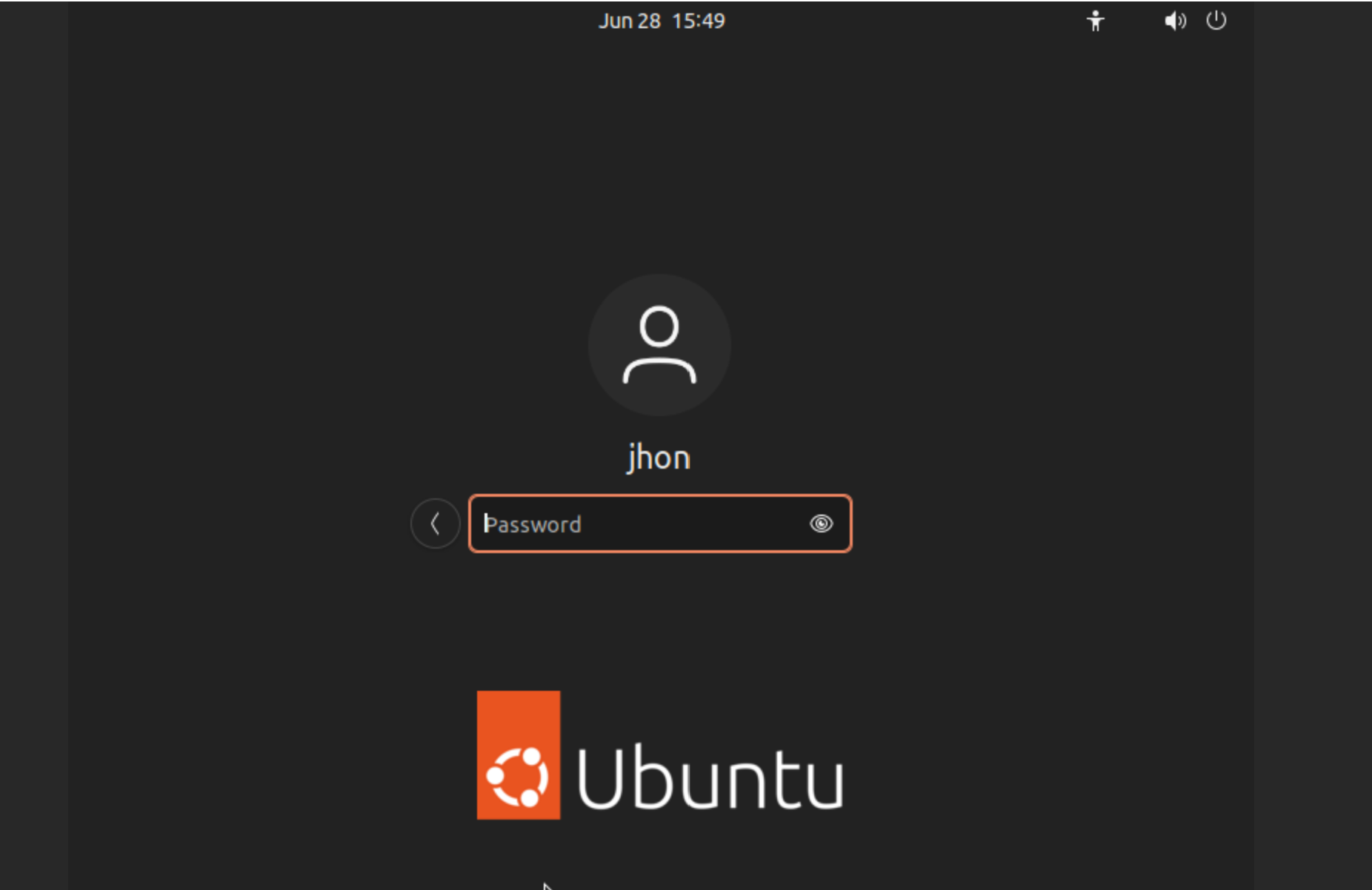

exitLuego necesitamos instalar el shell gráfico para usar Snorby:

sudo apt install ubuntu-desktop

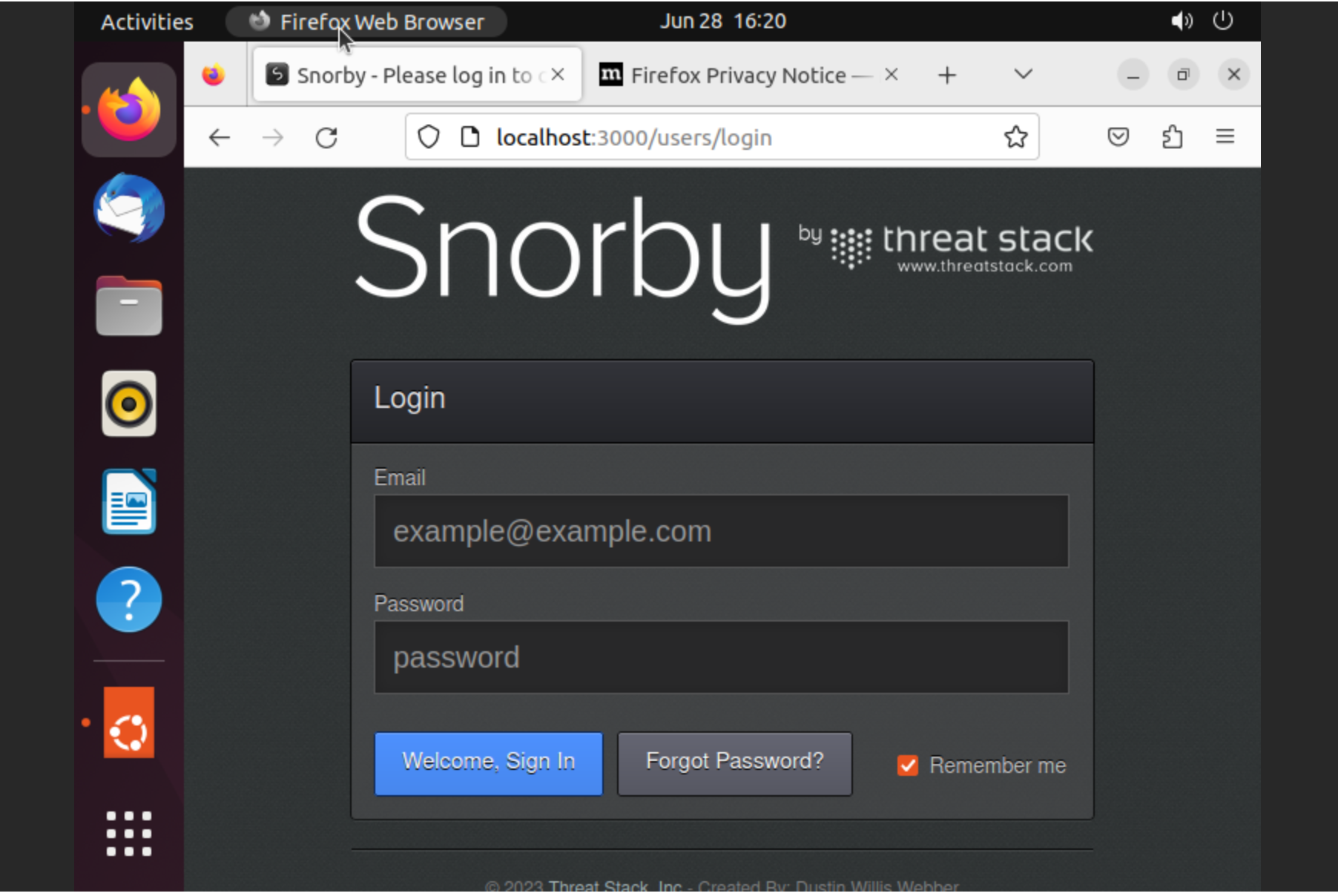

Abra la consola web y escriba los datos:

Visite la http://localhost:3000 e ingrese las credenciales predeterminadas Nombre de usuario: snorby@snorby.org y Contraseña: snorby

¡Y el sistema se instaló con éxito!

Conclusión

Presentamos la instalación de un sistema IPS/IDS para rapidespliegue d. Optamos por una popular solución de código abierto que brinda auditoría de estabilidad y seguridad: el combinatión de Snort y Snorby. Snort, que funciona como el módulo principal con capacidades IDS/IPS, examina el tráfico de la red contra reglas predefinidas para detectar posibles amenazas de seguridad y puede bloquear o alertar activamente sobre actividades sospechosas. Snorby complementa a Snort al ofrecer una interfaz web para una administración conveniente.

El proceso de instalación involucró la actualización del índice del paquete y la actualización del sistema operativo. Docker, una aplicación compilada que facilita rapiSe instaló d despliegue y fácil integración de módulos. El estado de la Docker El servicio fue verificado para asegurar una instalación exitosa. Posteriormente, las credenciales de inicio de sesión se obtuvieron de la Docker repositorio, y Docker Se extrajeron contenedores para Snort, Snorby y la base de datos necesaria (Mariadb).

Para configurar la base de datos, se ejecutó un contenedor llamado snorby-db con las variables de entorno adecuadas para el inicio de sesión y la contraseña del usuario. De manera similar, se lanzaron contenedores para Snort (snort3) y Snorby, con Snorby configurado para conectarse a la instancia de MariaDB. El acceso al shell bash del contenedor Snort permitió una mayor configuración del sistema IDS/IPS mediante un perfil de tráfico personalizado o ejemplos de seguridad predefinidos.