Introducción y objetivos

En seguridad de la información, hay tres aspectos principales de cualquier información: integridad, disponibilidad y confidencialidad, que pueden ser violados. El principal problema en esta situación son las “amenazas”. Amenazas — es un conjunto de factores y procesos que pueden dañar el sistema de información y afectar el flujo de tareas del negocio. Una de las amenazas dirigidas a la disponibilidad de información es DDoS.

¿Por qué nos preocupamos por esto?

El ataque pretendía hacernos una situación crítica: servidores no disponibles por sobrecarga de los sistemas. Se puede reenviar a 3 capas: cargar hardware con solicitudes volumétricas, el servicio y diferentes aplicaciones pueden ser violadas por el ataque porque la transmisión de red pierde datos y clúster, la nube misma puede dañarse.

¿Y que hacer al respecto?

Divida nuestra infraestructura en dos categorías: capas internas y proxy. Serán responsables de la protección—formación de nuestra infraestructura. En cada etapa, describiré utilidades y métodos que representan formas complejas y puntuales de sistemas de protección.

Plan de Protección

Teoría: Inicialmente, planeo implementar un enfoque integral para establecer la capa principal del sistema de defensa contra posibles ataques DDoS. Posteriormente, tengo la intención de emplear soluciones específicas para abordar las áreas vulnerables que pueden haber sido pasadas por alto por las medidas de protección iniciales.

Práctica: Una solución bastante complicada, pero efectiva — “Inyección de tráfico” que incluye IPS/IDS, software para hacer tráfico falso, firewall, filtros, equilibrio de carga, escalado automático e infraestructura virtual. Ya es un conjunto de soluciones puntuales unidas en un sistema completo e interconectado. Que se adapta a varios tipos de arquitectura de redes.

Instalación de software

El primer escenario del plan incluye la instalación y despliegue del servicio de recopilación de información y análisis de tráfico para hacer un perfil de tráfico normal.

Estos son los requisitos mínimos del sistema generalmente recomendados:

- Procesador: 2.5 GHz o más rápido;

- RAM: 2 GB (se recomiendan 4 GB o más);

- disco duro space: 20 GB de disponible space;

- Sistema operativo: Linux o sistemas basados en Unix.

Si tu sistema paramos están bien, podemos comenzar la instalación con los siguientes comandos:

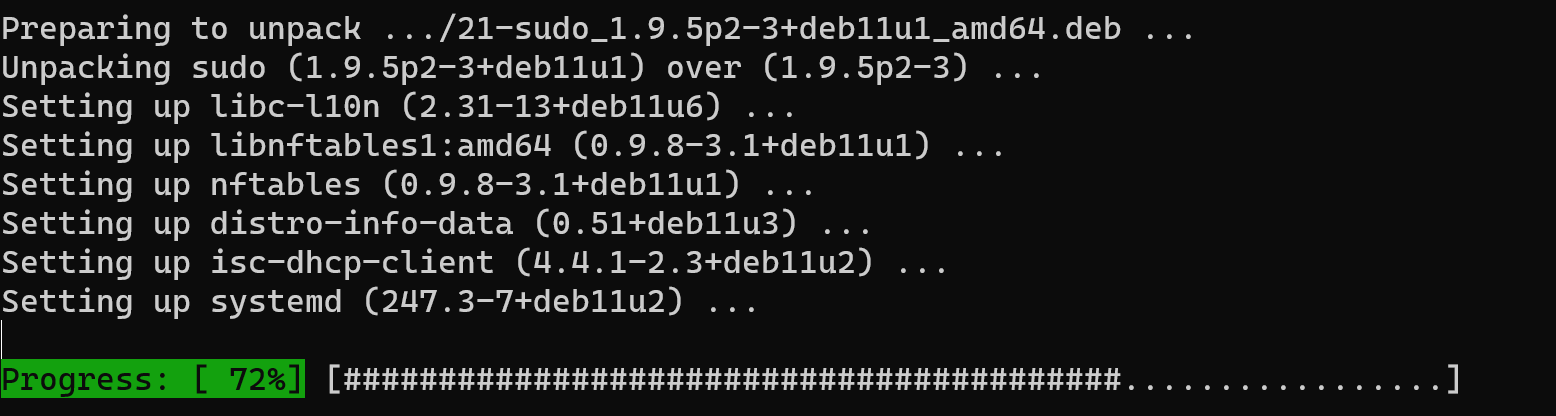

sudo apt update && sudo apt upgrade -y

Este comando actualiza el índice de paquetes y descarga los componentes necesarios. Instale los paquetes necesarios que incluyen herramientas para monitoreo de tráfico, análisis de registros y otros:

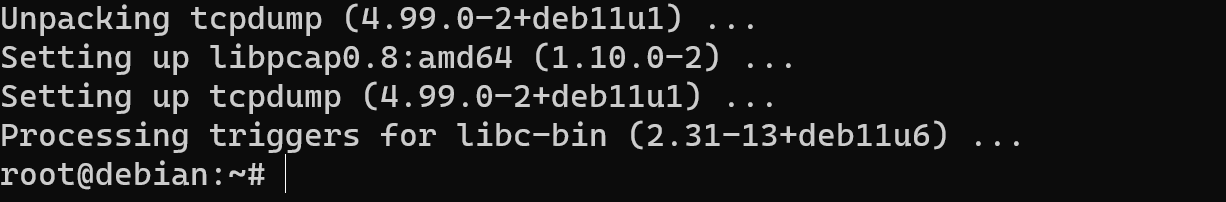

sudo apt install tcpdump -y

Sin embargo, puede utilizar otro software debido a las posibilidades del sistema:

sudo apt install wireshark -yEste comando descarga el paquete necesario para monitorear y rastrear el tráfico:

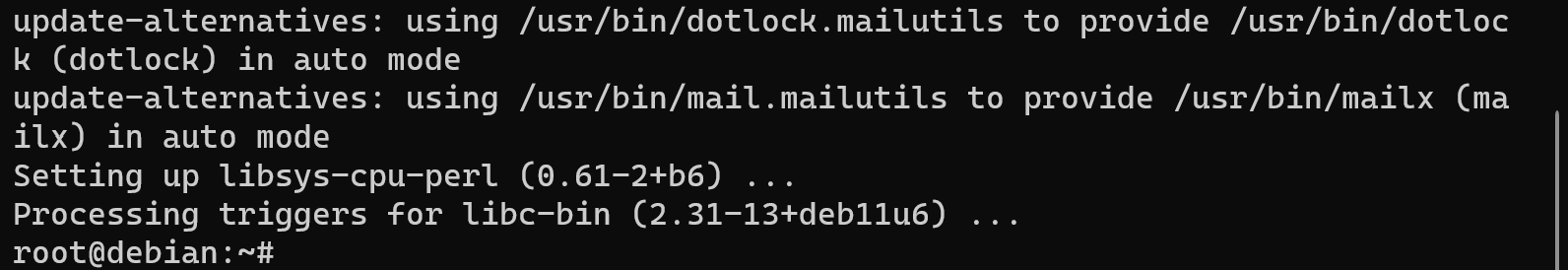

sudo apt install logwatch -y

Es necesario establecer un control sobre el registro de eventos para la realización de perfiles:

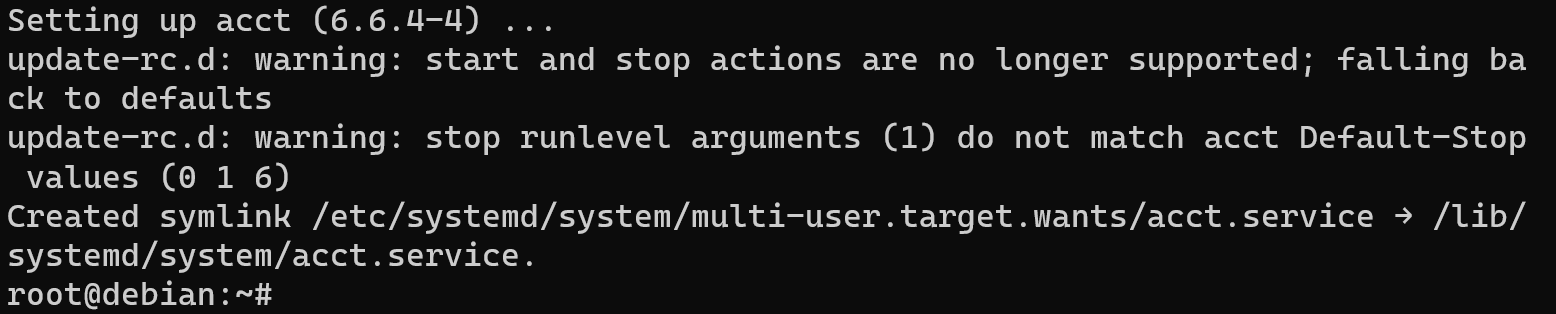

sudo apt install acct -yPara recopilar información sobre los usuarios, puede usar "acct", pero si lo desea, elija cualquier software disponible para este propósito:

Configurar parametros para recopilar información de acuerdo a los requerimientos de su sistema de información. Después del análisis de la arquitectura de la red y su solicitud de un sistema de protección, defina los flujos de tráfico entrantes y salientes para el registro: Identifique las interfaces de usuario, el puerto y la dirección IP pul:

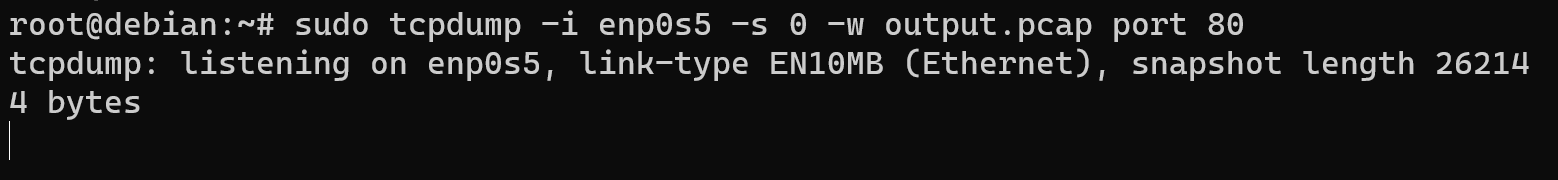

sudo tcpdump -i enp0s5 -s 0 -w output.pcap port 80

En este ejemplo se usa la interfaz “enp0s5”, la fuente define como cualquier dirección IP, puerto “80” y archivo de salida llamado “output.pcap”. Por lo tanto, husmeo el tráfico de eth0 en el puerto 80, HTTP tráfico.

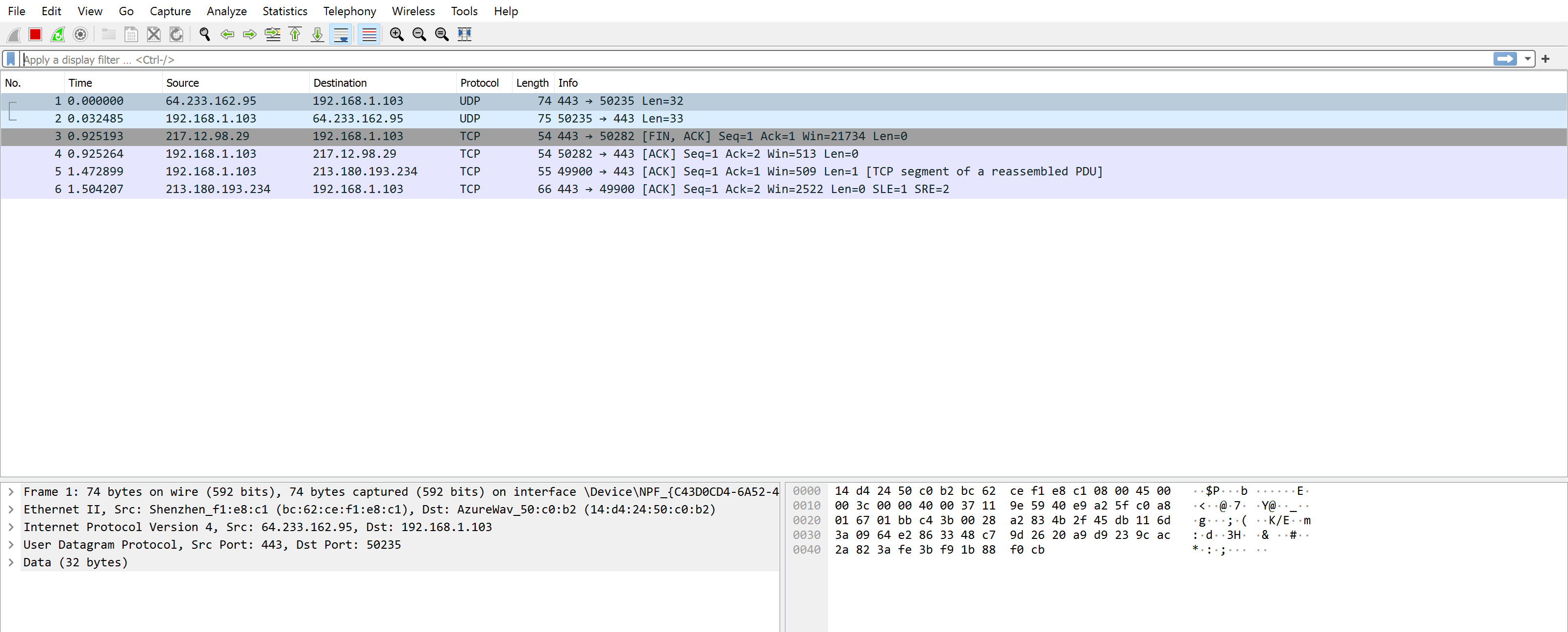

Para Wireshark el plano de uso será el mismo:

sudo wireshark

Elige la interfaz, cliHaga clic en el botón "Iniciar" para comenzar a rastrear el tráfico y "Detener" para finalizar, y luego debe guardar el volcado de datos. CliHaga clic en "Archivo" -> "Guardar" y elija la ubicación y el formato para el archivo guardado. Debido al tamaño no pequeño de los datos de volcado, recomendamos limpiar su sistema:

sudo apt-get autoremove && sudo apt-get cleanPara obtener resultados más detallados y precisos, comience a monitorear el sistema durante 7 días. ¡Mientras más, mejor! Así recopilo datos del sistema y haré un perfil de tráfico normal. Ese proceso será descrito en el próximo episodio de instrucciones!

Conclusión

Configurar un sistema de recopilación y detección de ataques DDoS es un paso crucial para proteger su red del tráfico malicioso. Mediante el uso de herramientas como Wireshark y tcpdump, puede capturar y analizar fácilmente el tráfico de la red en tiempo real, lo que ayuda a identificar patrones y amenazas potenciales antes de que causen un daño significativo. Es esencial asegurarse de que su sistema esté correctamente configurado y protegido, ya que una configuración incorrecta podría generar vulnerabilidades adicionales. Con las herramientas adecuadas y la implementación adecuada, puede reducir significativamente el riesgo de ataques DDoS y proteger su red contra amenazas cibernéticas.