WireGuard es una aplicación que le permite establecer una red privada virtual segura (VPN), conocido por su simplicidad y facilidad de uso. Utiliza protocolos y algoritmos criptográficos probados para proteger los datos. Originalmente diseñado para el Linux kernel, se puede implementar en Windows, macOS, BSD, iOS y Android.

Este WireGuard vpn usos de configuración Ubuntu 20.04.

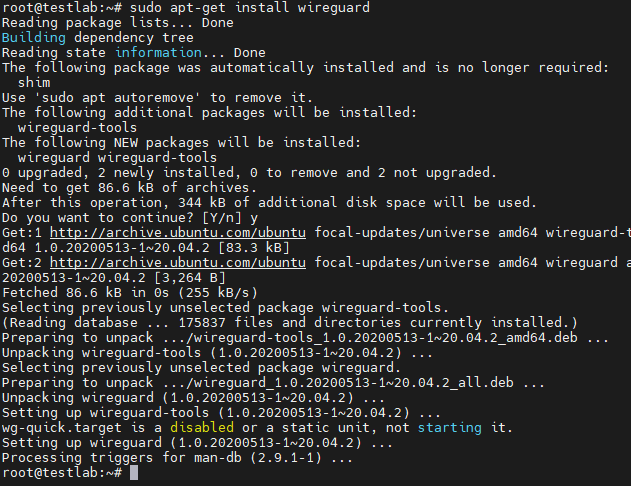

Instalación WireGuard Servidor encendido Ubuntu Linux

Iniciar sesión a través de SSH En el correo electrónico “Su Cuenta de Usuario en su Nuevo Sistema XNUMXCX”. Linux servidor, después de iniciar sesión, verifique si la máquina está actualizada ejecutando el siguiente comando:

sudo apt-get update && sudo apt-get upgradeAhora instala WireGuard ejecutando el siguiente comando:

sudo apt-get install wireguard

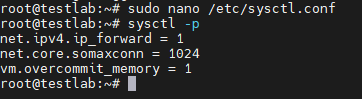

Configurar el reenvío de IP

VPN para trabajar necesitamos habilitar el reenvío de paquetes, solo así podremos conectarnos a través de Wireguard servidor, para hacer esto necesitamos editar el archivo /etc/sysctl.conf:

sudo nano /etc/sysctl.confelimine el "#" para el siguiente comando:

net.ipv4.ip_forward=1Después de eso, ejecute el siguiente comando para aplicar los cambios:

sysctl -pSe mostrará el siguiente mensaje:

Generación de Claves Privadas y Públicas

WireGuard funciona cifrando la conexión mediante un par de claves criptográficas. El par de claves se utiliza pasando la clave pública a la otra parte, que luego puede cifrar su mensaje para que solo pueda descifrarse con la clave privada correspondiente. Para asegurar la comunicación bidireccional, cada lado debe tener sus propias claves privadas y públicas, ya que cada par solo proporciona comunicación unidireccional.

Antes de generar el par de claves, vaya a la

dwg sudo cd /etc/wireguardEstablezca el permiso para este directorio:

umask 077Para generar un par de claves, escriba el siguiente comando:

wg genkey | tee private.key | wg pubkey > public.keyEstablecer la configuración del servidor

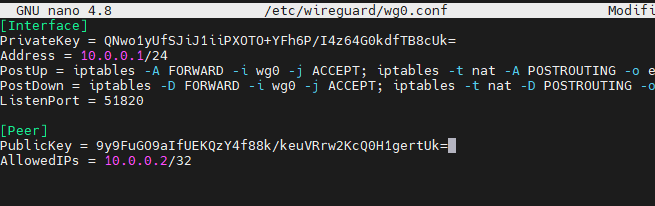

Para empezar a configurar el WireGuard servidor, vaya a /etc/wireguard carpeta y crear el archivo wg0.conf

sudo nano /etc/wireguard/wg0.confAgregue las siguientes directivas al archivo de configuración:

[Interface]

PrivateKey = <contents-of-server-privatekey>

Address = 10.0.0.1/24

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

ListenPort = 51820

[Peer]

PublicKey = <contents-of-client-publickey>

AllowedIPs = 10.0.0.2/32

Copie la clave privada que generamos anteriormente y péguela en PrivateKey.

Del mismo modo, tenemos que generar un par de claves para el client, copie el clila clave pública de ent y péguela en PublicKey.

Para copiar el valor de la clave, ejecute el siguiente comando:

sudo cat /etc/wireguard/public.keysudo cat /etc/wireguard/private.keyMás información WireGuard y haz que comience en el arranque

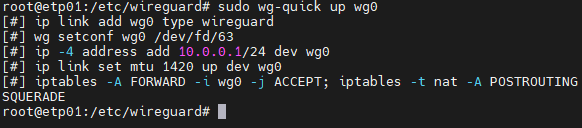

Ahora estamos listos para iniciar el servidor, para iniciar WireGuard usamos wg-rápido y especifique el nombre de la nueva interfaz:

wg-quick up wg0Si la configuración es perfecta, verá la siguiente pantalla,

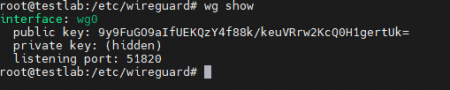

Para comprobar el estado de la WireGuard servidor ingrese:

wg show

Enhorabuena, hemos puesto en marcha con éxito el WireGuard ¡servidor!