Einleitung

Der Zweck der SSH Beim Tunneln geht es darum, eine sichere Datenübertragung zwischen zwei Knoten oder Geräten über unzuverlässige oder offene Netzwerke wie das Internet bereitzustellen. Wenn der Datenverkehr über interne Ports geleitet und sicher nach außen umgeleitet werden muss, SSH Mithilfe von Tunneling kann ein sicherer Kommunikationskanal erstellt werden, der es dem Datenverkehr ermöglicht, das interne Netzwerk sicher zu verlassen und zum externen Netzwerk zu gelangen.

Die Hauptverwendungen von SSH Der Tunnelbau für einen solchen Zweck umfasst:

- Sichere Portweiterleitung: SSH ermöglicht Ihnen die Weiterleitung lokaler Ports auf einem cliEnt-Gerät über eine sichere Verbindung mit einem Remote-Server verbinden. Dadurch können Sie den Datenverkehr von internen Ports auf externe Ports umleiten und einen sicheren Zugriff auf Ressourcen ermöglichen, die sich außerhalb des internen Netzwerks befinden.

- Verkehrsschutz: SSH Beim Tunneln werden die durch den Tunnel übertragenen Daten verschlüsselt, sodass sie für das Abhören oder Abfangen durch Dritte unzugänglich sind. Dies stellt die Vertraulichkeit der Daten sicher und schützt sie vor unbefugtem Zugriff;

- Umgehen von Netzwerkbeschränkungen: SSH Durch Tunneln können Sie Netzwerkbeschränkungen umgehen, die von Netzwerkadministratoren festgelegt werden können, sodass Benutzer auf Ressourcen oder Dienste zugreifen können, die möglicherweise innerhalb des Netzwerks eingeschränkt sind.

- Erstellen eines sicheren Proxys: SSH Mithilfe von Tunneling kann ein sicherer Proxyserver erstellt werden, der es dem Benutzer ermöglicht, über eine sichere Verbindung anonym und sicher auf externe Ressourcen zuzugreifen.

Im Allgemeinen SSH Tunneling bietet leistungsstarke Funktionen, um eine sichere Datenübertragung und den Zugriff auf Ressourcen über unzuverlässige Netzwerke hinweg zu gewährleisten. Damit können Sie einen sicheren Kommunikationskanal erstellen und einen sicheren Zugriff auf externe Ressourcen aus dem internen Netzwerk bereitstellen, was es zu einem wichtigen Instrument zur Gewährleistung der Datensicherheit und Vertraulichkeit macht.

Voraussetzungen:

- Root-Rechte;

- Debian 11 oder höhere Version;

- Mehrere Kenntnisse über Arbeitsbetriebssystem;

- Internet-Anschluss.

Tunnel erstellen

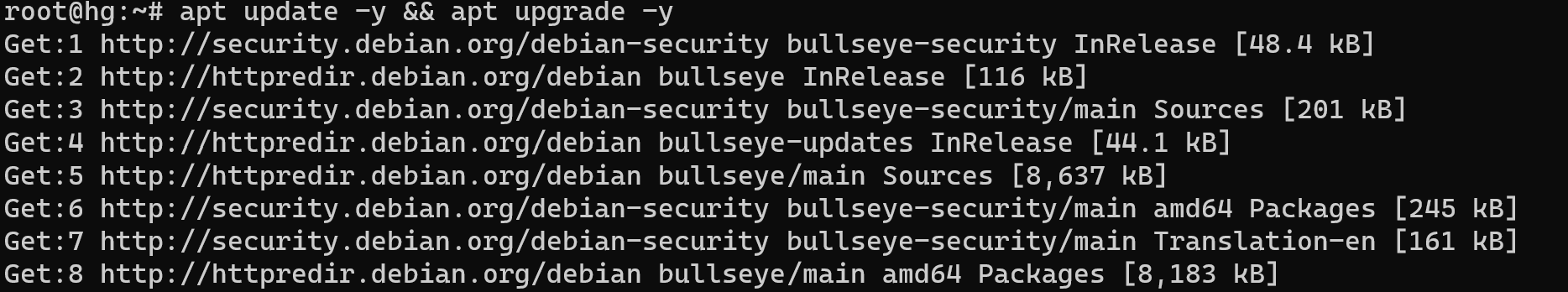

Für die sichere Übertragung denken wir über unser Schutzsystem komplexer nach und müssen alle Pakete aktualisieren, bevor wir das Dienstprogramm verwenden:

apt update && apt upgrade -y

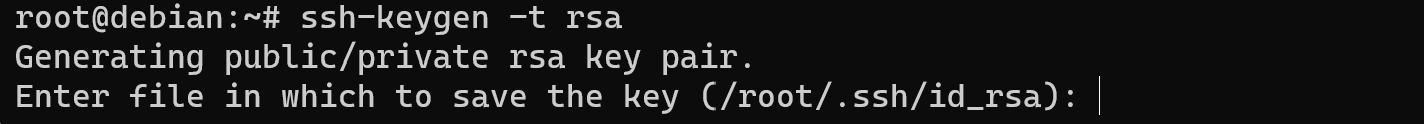

Zur Herstellung von Tunneldurchgängen SSH Wir müssen einen öffentlichen und einen privaten Schlüssel bilden, der dabei hilft, den Benutzer sicherer zu autorisieren und den Prozess zu automatisieren. Wir werden den Befehl ausführen ssh-keygen:

ssh-keygen -t rsa

Wählen Sie in diesem Teil den Pfad zum Speichern öffentlicher und privater Schlüssel für die Verbindung aus SSH, standardmäßig werden sie in /root/ gespeichert.ssh/ Ordner. Geben Sie dann die Passphrase ein, wenn Sie die Kompromittierung des privaten Schlüssels erschweren möchten:

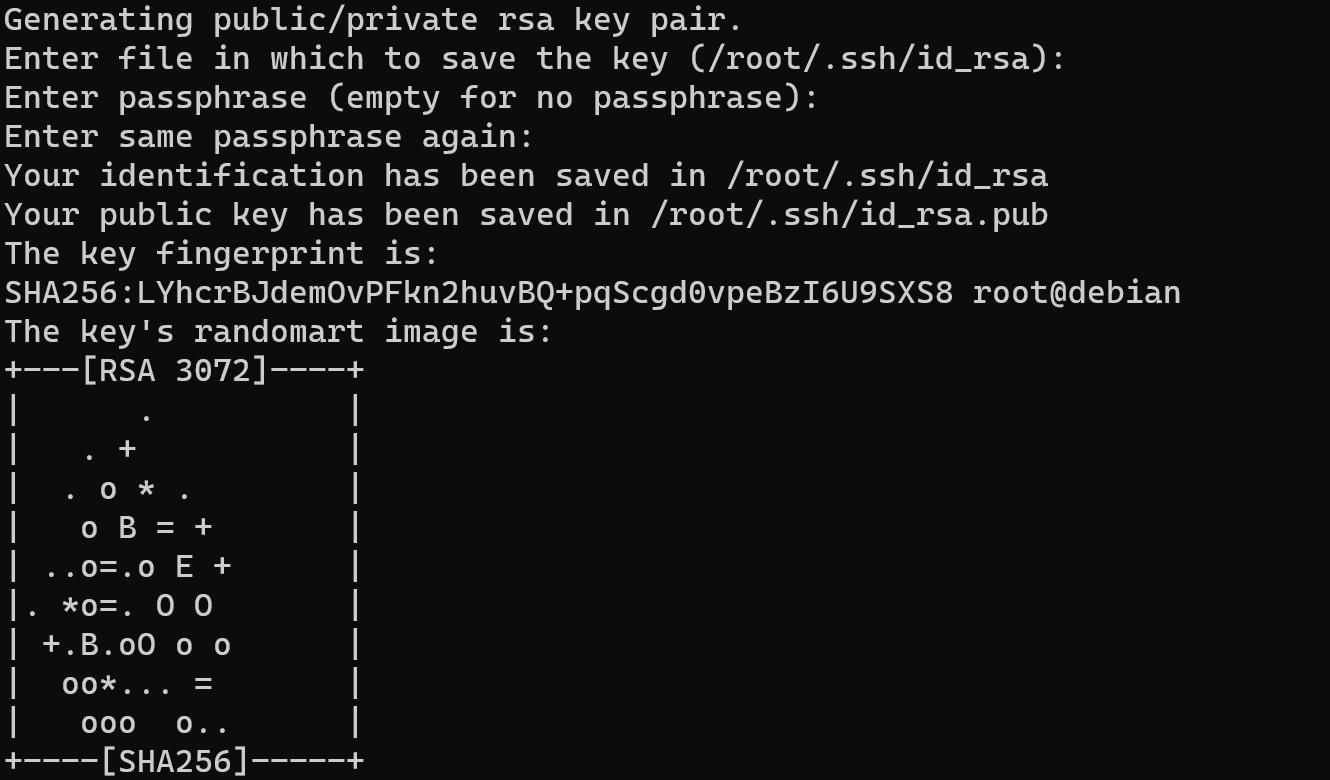

Außerdem können Sie als Ergebnis des Hashings Ihres öffentlichen Schlüssels einen Fingerabdruck sehen, der dabei helfen kann, Ihre Persönlichkeit und Ihre Rechte auf den Besitz dieses Schlüssels zu identifizieren. Aber der Hauptzweck des Hashings öffentlicher Schlüssel im Zusammenhang mit SSH ist die Bequemlichkeit und Effizienz der Schlüsselauthentifizierung. Nach dem Hash des cliDa der öffentliche Schlüssel von ent auf dem Server gespeichert ist, kann der Server den Hash schnell und effizient mit Hashes vergleichen, die bereits in seiner Datenbank gespeichert sind. Obwohl das Hashing öffentlicher Schlüssel keine zusätzliche Sicherheit in dem Sinne bietet, dass Schlüssel nicht geheim bleiben (öffentliche Schlüssel müssen immer öffentlich bleiben), bietet es Schutz vor versehentlichen oder böswilligen Schlüsseländerungen oder Kopierfehlern.

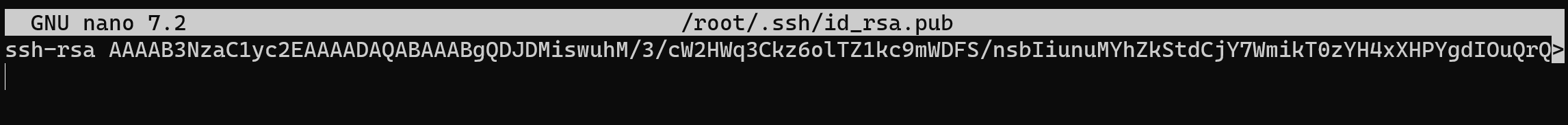

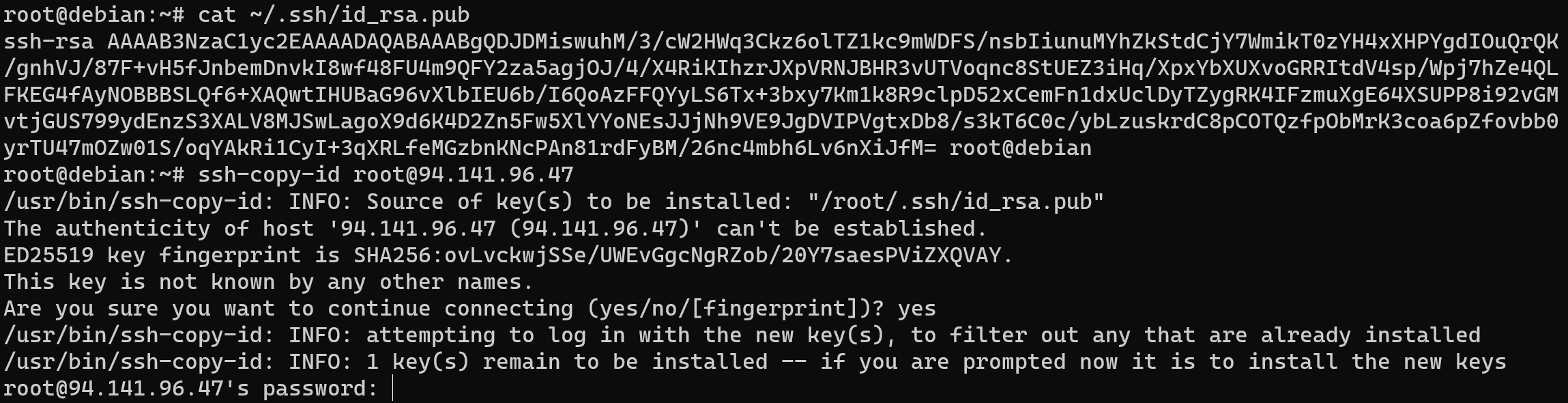

Danach müssen Sie Ihren öffentlichen Schlüssel kopieren und mit dem folgenden Befehl auf dem Zielserver speichern

nano /root/.ssh/id_rsa.pubNachdem Sie den Befehl eingegeben haben, sehen Sie eine lange Zeile mit verschiedenen Symbolen. Im Nano-Texteditor müssen Sie drücken Alt + 6 und drücken Sie dann die KombitastenatIon der Taste Strg + X!

Change windows des Terminals und fügen Sie die Datei in das benötigte Verzeichnis ein, standardmäßig ist es /home/user/.ssh/id_rsa.pub auf dem Zielcomputer oder normalerweise können wir zu diesem Zweck mit dem folgenden Befehl direkt an den Zielserver senden:

ssh-copy-id root@94.141.96.47In diesem Befehl müssen Sie die IP-Adresse Ihres Zielcomputers ersetzen und einen öffentlichen Schlüssel hinzufügen. In diesem Moment vergleicht dieser Server seine Basis an Hash-Schlüsseln und Ihren Hash an öffentlichen Schlüsseln. In unserer Situation fügen wir keine Datei zum Server hinzu und stellen beim ersten Mal keine Verbindung her:

Um zu bestätigen, dass Sie über die Berechtigung zum Hinzufügen eines Schlüssels zu diesem Konto verfügen, geben Sie die entsprechenden Anmeldeinformationen ein.

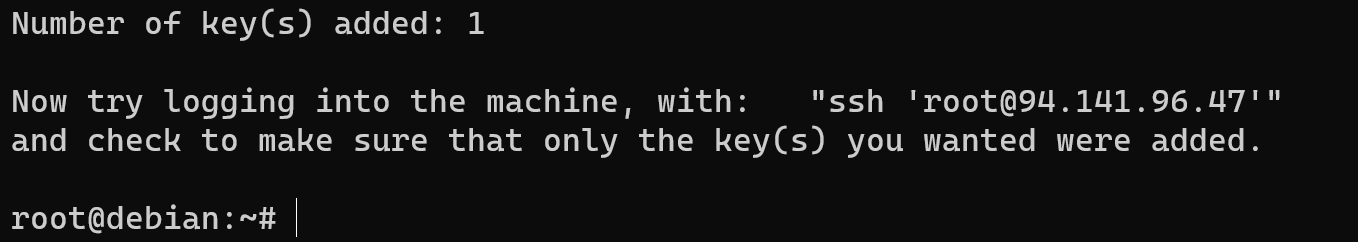

Nein, wir haben einen hinzugefügten Schlüssel zu unserem Server gesehen, daher wird der nächste Authentifizierungsprozess einfach sein: Wir müssen die Anmeldeinformationen eingeben, die wir zuvor in Betracht gezogen haben, und das Ziel wird den Hash und die Zuverlässigkeit des Bündels öffentlicher und privater Schlüssel überprüfen.

Change SSH port

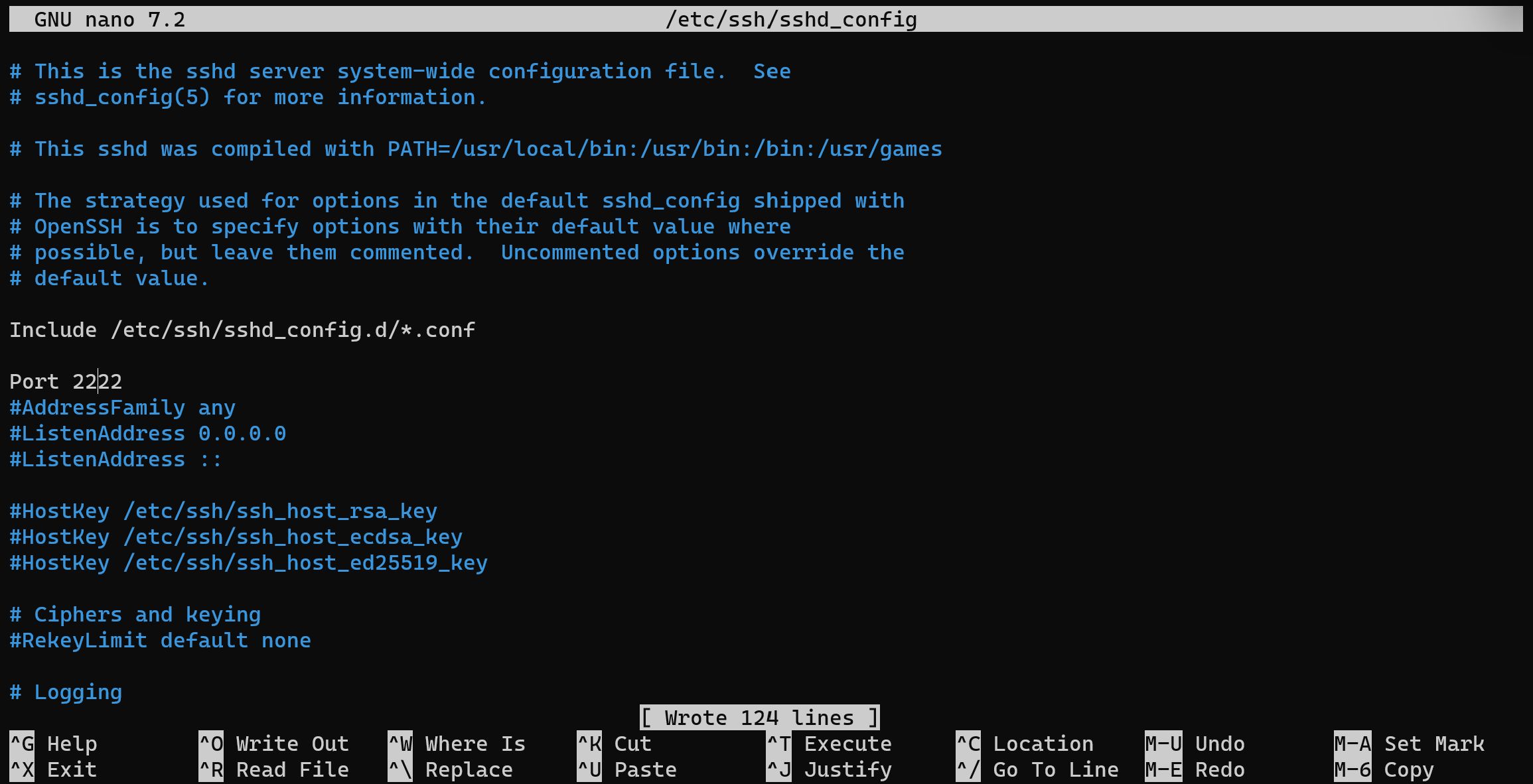

Ändern der Standardeinstellung SSH Der Port von 22 auf einen nicht standardmäßigen Port ist eine unkomplizierte, aber effektive Vorgehensweise zur Erhöhung der Sicherheit und zum Schutz vor automatisierten Scans und Brute-Force-Angriffen. Es verbessert die Sicherheitslage des Unternehmens, indem es opportunistische Angreifer abschreckt und die Protokollunordnung reduziert. Obwohl es sich nicht um eine eigenständige Sicherheitslösung handelt, ändert sich die SSH Port dient als proaktive Maßnahme, die zu einer umfassenden Sicherheitsstrategie beiträgt und eine sicherere und widerstandsfähigere Computerumgebung fördert. Für diese geöffnete Konfigurationsdatei auf Ihrem Computer:

nano /etc/ssh/sshd_config

Löschen Sie im geöffneten Fenster den Hashtag vor Port und ändern Sie den Wert nach Ihrem Wunsch. Danach drücken Strg + A zum Speichern der Datei und zum Neustarten ssh Dienst über den folgenden Befehl:

systemctl restart sshJetzt portieren Sie für SSH wurde geändert und Sie können es für den Verbindungsaufbau verwenden!

Benutzung von SSH Tunnel

Außer der Steuerung und Übertragung von Daten an einen anderen Computer können wir Tunneling verwenden, um den Datenverkehr umzuleiten und unseren Tunnel als Proxyserver darzustellen.

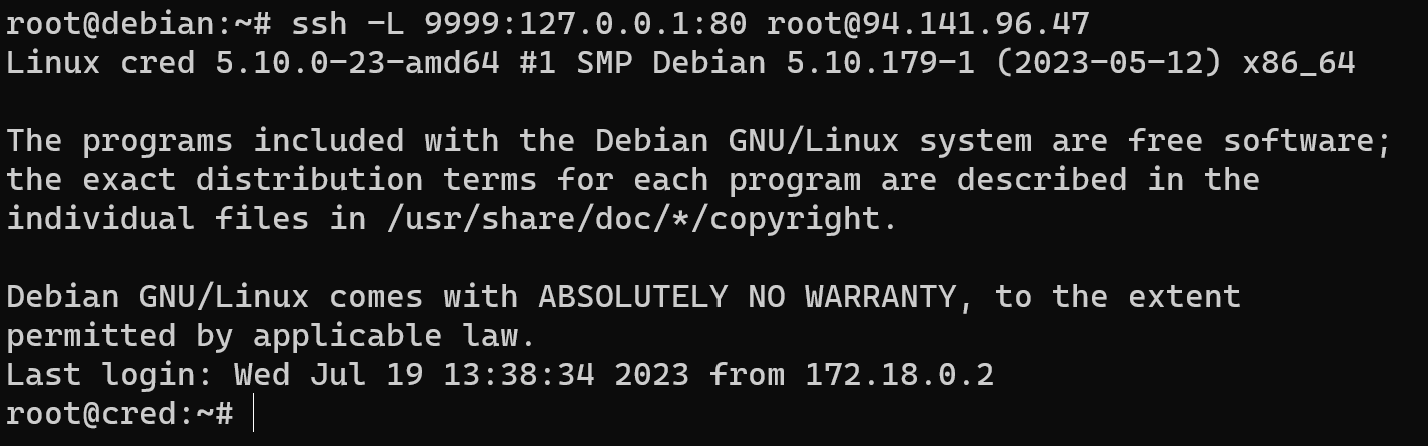

SSH Durch die Portweiterleitung können Benutzer sicher auf Dienste zugreifen, die auf einem Remote-Server ausgeführt werden, auch wenn sie nicht direkt mit dem Internet verbunden sind. Durch SSH Tunneling können Dienste wie Webanwendungen, Datenbanken oder Remote-Desktops an einen lokalen Computer weitergeleitet werden, was eine effiziente Verwaltung und Administration von Remote-Systemen ermöglicht. Geben Sie zu diesem Zweck den folgenden Befehl ein:

ssh -L 9999:127.0.0.1:80 root@94.141.96.47

Neben einer ausführlichen ErläuterungnatIon:

- Wenn Sie den angegebenen Befehl ausführen, wird ein Befehl initiiert SSH Verbindung zum Remote-Server im Namen des Benutzers. Sobald die Verbindung hergestellt ist, beginnt Ihr lokaler Computer, Port 9999 abzuhören.

- Immer wenn eine Anfrage an Port 9999 auf Ihrem lokalen Computer gestellt wird, SSH leitet diesen Datenverkehr über das etablierte System um SSH Verbindung zum Remote-Server. Der Remote-Server leitet den Datenverkehr dann an Port 80 um, der normalerweise verwendet wird HTTP Server;

- Wenn Sie also auf Ihrem lokalen Computer auf „127.0.0.1:9999“ (localhost:9999) zugreifen, wird der Datenverkehr tatsächlich an den Remote-Server weitergeleitet und mit dessen Port 80 verbunden. Diese Funktionalität ist nützlich, wenn Sie auf einen Webserver zugreifen müssen auf dem Remote-Rechner, der nicht direkt über das Internet erreichbar ist, aber über den zugegriffen werden kann SSH Tunnel.

Durch den Aufbau einer Dynamik SSH Tunneln und als SOCKS-Proxyserver konfigurieren, können wir den Netzwerkverkehr von unserem lokalen Computer effizient über den Remote-Server leiten. Dadurch kann jede Anwendung oder jeder Dienst auf dem lokalen Computer, der SOCKS-Proxyeinstellungen unterstützt, den Tunnel als Proxyserver nutzen. Um dies zu erreichen, können Sie den angegebenen Befehl verwenden:

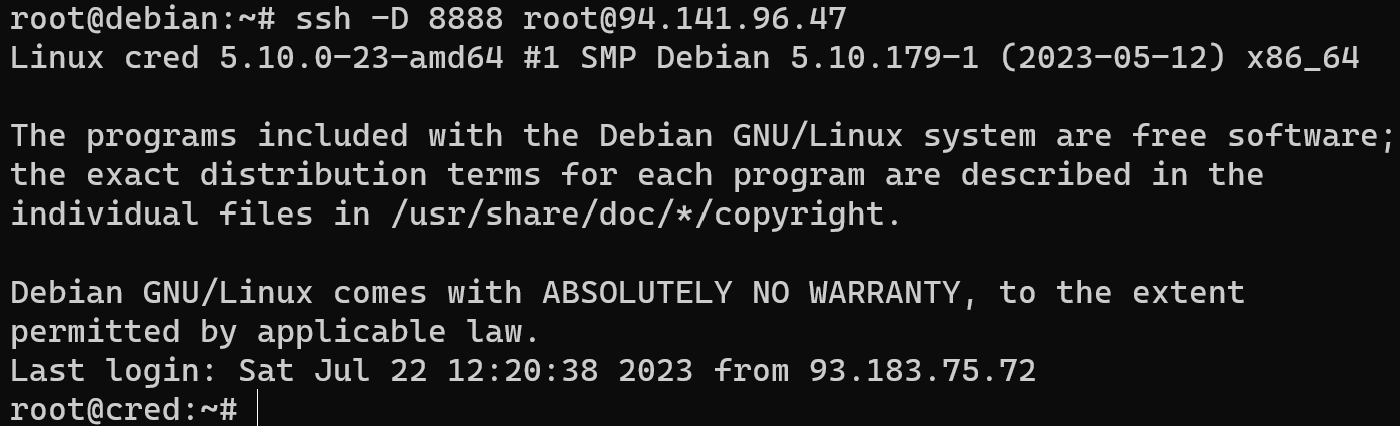

ssh -D 8888 root@94.141.96.47

Wenn Sie den angegebenen Befehl ausführen, wird ein Befehl initiiert SSH Verbindung zum Remote-Server in Ihrem Namen herstellen. Sobald die Verbindung hergestellt ist, richtet Ihr lokaler Computer einen Überwachungsport ein, in diesem Fall Port 8888.

Im Gegensatz zur lokalen Portweiterleitung, die wir zuvor besprochen haben (mit der Option -L), erstellt die dynamische Portweiterleitung (mit der Option -D) einen SOCKS-Proxyserver direkt auf Ihrem lokalen Computer. Wenn eine Anwendung auf Ihrem lokalen Computer versucht, auf das Internet zuzugreifen, kann sie diesen SOCKS-Proxyserver verwenden, indem sie ihn für die Verbindung über localhost:8888 konfiguriert.

Infolgedessen wird der gesamte Netzwerkverkehr von Ihrem lokalen Computer über das eingerichtete Netzwerk umgeleitet SSH Verbindung zum Remote-Server. Der Remote-Server verarbeitet dann den ausgehenden Datenverkehr und leitet ihn an sein endgültiges Ziel weiternation im Internet.

Diese dynamische Portweiterleitungstechnik stellt Ihren Anwendungen eine sichere und verschlüsselte Internetverbindung über den Remote-Server zur Verfügung. Dies kann besonders nützlich sein, wenn bestimmte Internetserver oder -ressourcen aufgrund von Einschränkungen oder nicht zugänglich sind firewalls in Ihrem lokalen Netzwerk. Durch die Verwendung der dynamischen Portweiterleitung können Sie diese Einschränkungen umgehen und über den Remote-Server sicher auf das Internet zugreifen.

Zusammenfassung

SSH Tunneling bietet eine robuste Lösung für die sichere Datenübertragung und den Zugriff auf Ressourcen über unzuverlässige Netzwerke hinweg. Mit seiner Fähigkeit, sichere Kommunikationskanäle zu schaffen und den Datenverkehr sicher umzuleiten, SSH Tunneling verbessert die Datensicherheit und den Datenschutz und ist damit ein wesentliches Instrument zum Schutz sensibler Informationen und zur Gewährleistung eines sicheren Zugriffs auf Remote-Ressourcen. Durch Hebelwirkung SSH Tunneling können Benutzer sichere Verbindungen herstellen, sensible Daten schützen und Netzwerkbeschränkungen umgehen und so zu einer sichereren und widerstandsfähigeren Computerumgebung beitragen.