WireGuard ist eine Anwendung, die ein sicheres virtuelles privates Netzwerk bereitstellen kann (VPN), ist es einfach zu verwenden und einzurichten. Es verwendet starke kryptografische Protokolle und Algorithmen, um Daten zu verschlüsseln. Exklusiv für die entworfen Linux Kernel, auf dem es bereitgestellt werden kann WindowsmacOS FreeBSD, iOS und Android.

In unserem Fall verwenden wir CentOS 8.3 für WireGuard Konfiguration.

So richten Sie das ein WireGuard VPN client:

- So installieren Sie das WireGuard Client auf CentOS

- So erstellen Sie einen privaten und öffentlichen Schlüssel

- Wie läuft man? WireGuard

Montage von WireGuard Client auf CentOS

CliDie Ent-Installation ähnelt der des Servers. Melden Sie sich bei Ihrem an Linux Fügen Sie nach dem Anmelden auf dem Server die EPEL- und Elrepo-Repositorys hinzu, um die Kernelmodule zu installieren und WireGuard Werkzeuge.

sudo dnf install epel-release elrepo-release -yJetzt lasst uns installieren WireGuard aus dem Epel-Repository:

sudo dnf install kmod-wireguard wireguard-toolsGenerieren privater und öffentlicher Schlüssel

WireGuard funktioniert durch die Verschlüsselung der Verbindung mit einem Paar kryptografischer Schlüssel. Das Schlüsselpaar wird verwendet, indem der öffentliche Schlüssel an die andere Partei weitergegeben wird, die dann ihre Nachricht verschlüsseln kann, sodass sie nur mit dem entsprechenden privaten Schlüssel entschlüsselt werden kann. Um die bidirektionale Kommunikation zu sichern, muss jede Seite über einen eigenen privaten und öffentlichen Schlüssel verfügen, da jedes Paar nur unidirektionale Nachrichtenübermittlung bereitstellt.

Ein generieren cliGeben Sie ein öffentliches und privates Schlüsselpaar ein, indem Sie den folgenden Befehl ausführen:

wg genkey | tee private.key | wg pubkey > public.keyDanach erstellen Sie eine client-Konfigurationsdatei im folgenden Verzeichnis:

sudo nano /etc/wireguard/wg0.confIm Dateityp:

[Interface]

PrivateKey = <contents-of-client-privatekey>

Address = 10.0.0.1/24

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

ListenPort = 51820

[Peer]

PublicKey = <contents-of-server-publickey>

AllowedIPs = 10.0.0.2/32Hinweise: Geben Sie in der Publickey-Zeile den öffentlichen Serverschlüssel ein, den wir generiert haben der vorherige Artikel und auf dem privaten Schlüssel fügen Sie das ein client privater Schlüssel.

WireGuard Startup

Um die Verbindung zu starten, geben Sie den folgenden Befehl ein:

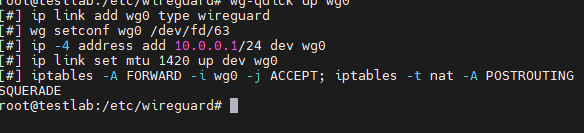

sudo wg-quick up wg0

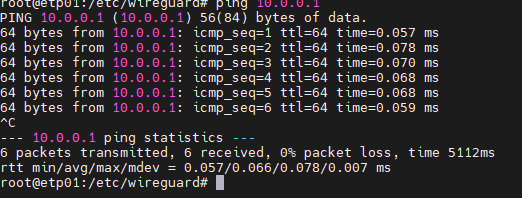

Jetzt die cliWenn ent mit dem Server kommunizieren kann, können Sie den Server von dort aus anpingen client mit dem Befehl

ping 10.0.0.1

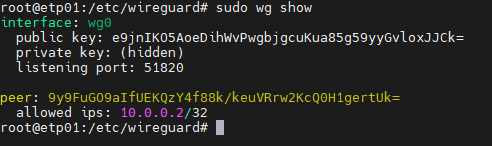

Um den Verbindungsstatus herauszufinden, führen Sie den folgenden Befehl aus:

sudo wg showSie erhalten alle Verbindungsdetails wie unten gezeigt

Herzliche Glückwünsche! Dein cliDer ent-Computer hat nun Zugriff auf die VPN Netzwerk.