Introduction

À notre humble avis, SSH Le tunneling consiste à fournir un transfert de données sécurisé et sécurisé entre deux nœuds ou appareils sur des réseaux non fiables ou ouverts tels qu'Internet. Lorsque le trafic doit passer par des ports internes et être redirigé en toute sécurité vers l'extérieur, SSH le tunneling peut être utilisé pour créer un canal de communication sécurisé qui permet au trafic de quitter en toute sécurité le réseau interne et de se diriger vers le réseau externe.

Les principales utilisations de SSH le tunnelage à cette fin comprend :

- Transfert de port sécurisé : SSH vous permet de rediriger les ports locaux sur un clipériphérique ent à un serveur distant via une connexion sécurisée. Cela vous permet de rediriger le trafic des ports internes vers les ports externes et de fournir un accès sécurisé aux ressources situées en dehors du réseau interne ;

- Sécurisation du trafic : SSH le tunneling fournit le cryptage des données transmises via le tunnel, ce qui le rend inaccessible pour l'écoute ou l'interception par des tiers. Cela garantit la confidentialité des données et les protège contre tout accès non autorisé ;

- Contournement des restrictions réseau : SSH le tunneling vous permet de contourner les restrictions réseau qui peuvent être définies par les administrateurs réseau, permettant aux utilisateurs d'accéder à des ressources ou des services qui peuvent être restreints au sein du réseau ;

- Création d'un proxy sécurisé : SSH le tunneling peut être utilisé pour créer un serveur proxy sécurisé qui permet à l'utilisateur d'accéder de manière anonyme et sécurisée à des ressources externes via une connexion sécurisée.

En général, SSH le tunneling fournit des fonctionnalités puissantes pour garantir un transfert de données sécurisé et un accès aux ressources via des réseaux non fiables. Il vous permet de créer un canal de communication sécurisé et de fournir un accès sécurisé aux ressources externes du réseau interne, ce qui en fait un outil important pour assurer la sécurité et la confidentialité des données.

Exigences

- Droits root ;

- Debian 11 ou version supérieure ;

- Plusieurs connaissances sur les OS de travail ;

- Connexion Internet.

Créer un tunnel

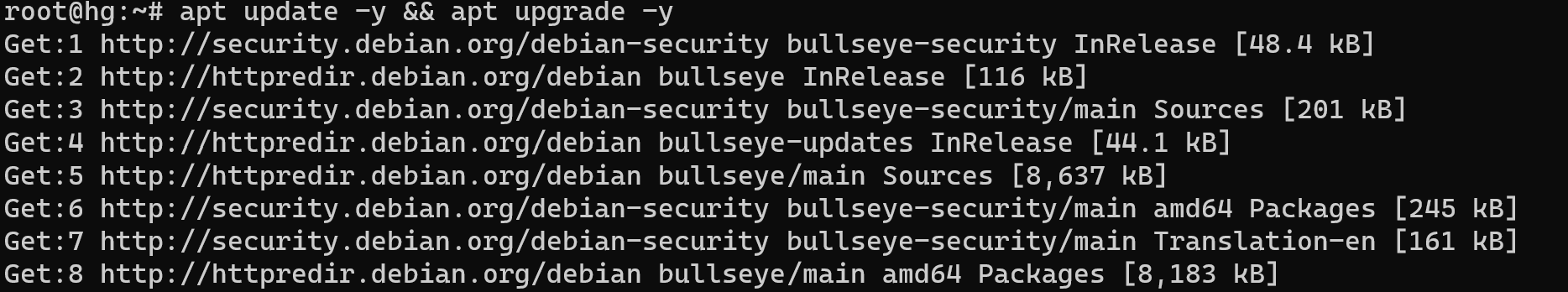

Pour le transfert en toute sécurité, nous pensons plus complexe à notre système de garde et nous devons mettre à jour, mettre à niveau tous les packages avant d'utiliser l'utilitaire :

apt update && apt upgrade -y

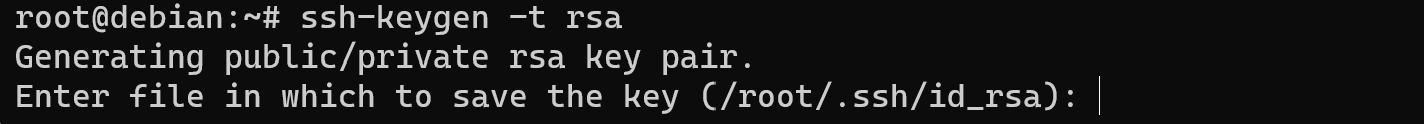

Pour faire tunnel via SSH nous devons former une clé publique et privée, qui aide à autoriser l'utilisateur de manière plus sécurisée et à automatiser le processus. Nous exécuterons la commande ssh-keygen :

ssh-keygen -t rsa

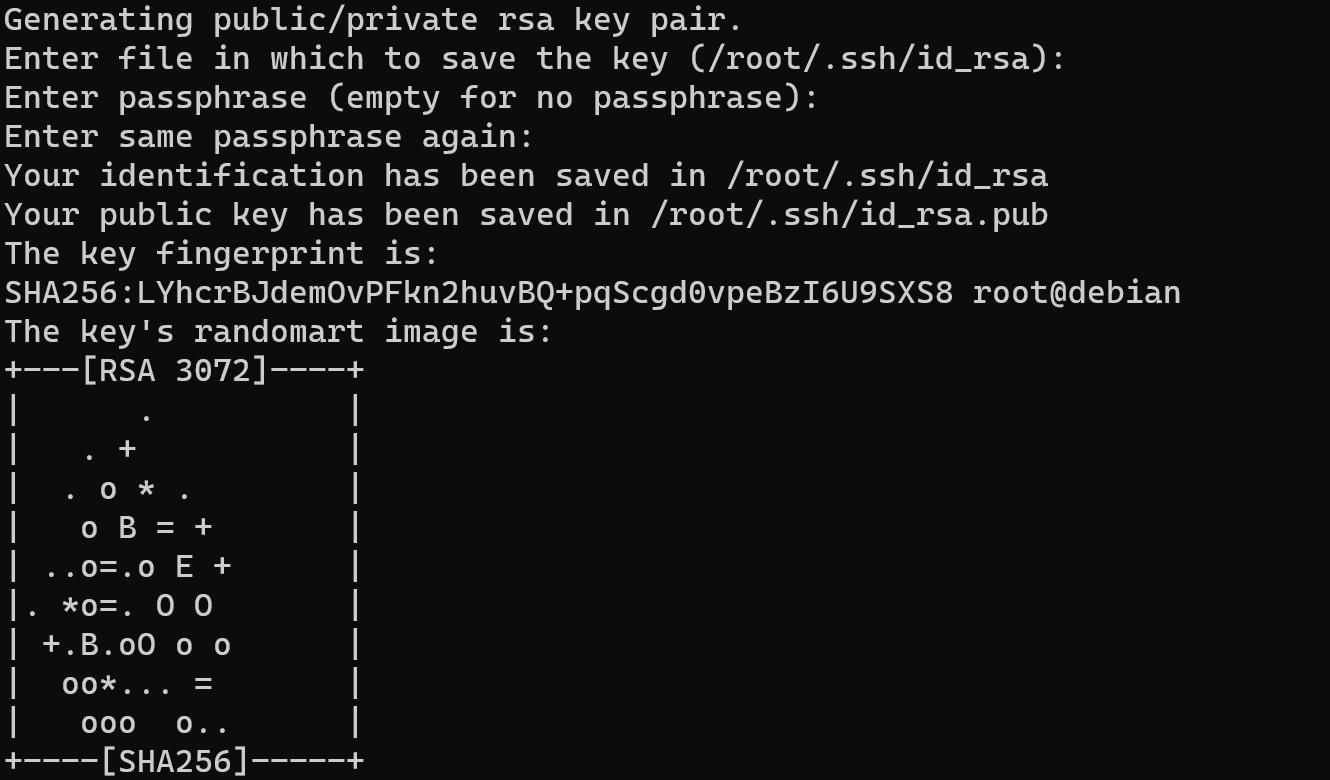

Dans cette partie, choisissez le chemin pour enregistrer les clés publiques et privées pour la connexion via SSH, par les paramètres par défaut qu'ils enregistreront dans /root/.ssh/ dossier. Entrez ensuite la phrase de passe si vous voulez compliquer la compromission de la clé privée :

Vous pouvez également voir l'empreinte digitale résultant du hachage de votre clé publique, ce qui peut aider à identifier votre personnalité et vos droits à l'avoir. Mais l'objectif principal du hachage des clés publiques dans le contexte de SSH est la commodité et l'efficacité de l'authentification par clé. Après le hachage du cliclé publique de ent est stockée sur le serveur, le serveur peut rapidement et efficacement comparer le hachage avec des hachages déjà stockés dans sa base de données. Bien que le hachage des clés publiques n'apporte pas de sécurité supplémentaire dans le sens où il ne rend pas les clés secrètes (les clés publiques doivent toujours rester publiques), il offre une protection contre les modifications accidentelles ou malveillantes des clés ou les erreurs de copie.

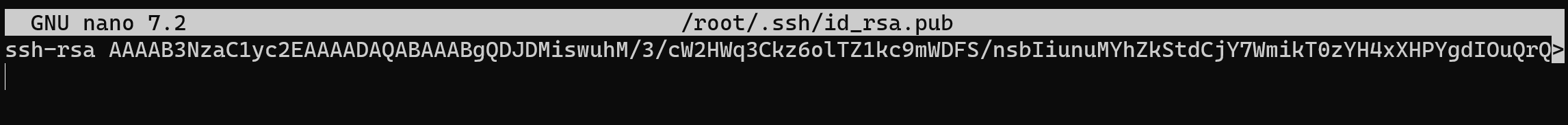

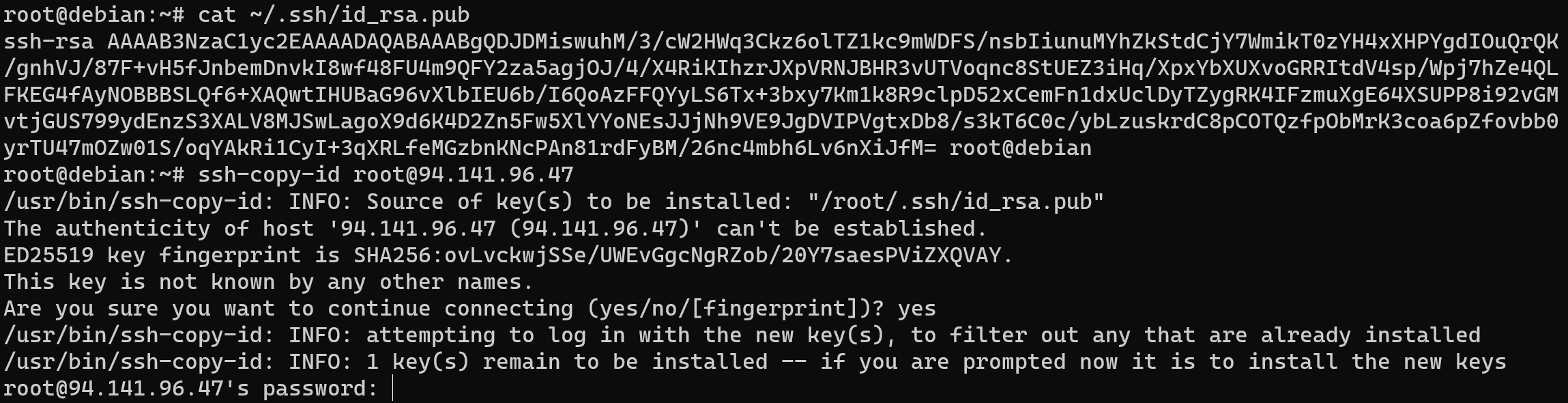

Après cela, vous devez copier votre clé publique et l'enregistrer sur le serveur cible via la commande ci-dessous

nano /root/.ssh/id_rsa.pubAprès avoir entré la commande, vous verrez une longue ligne avec différents symboles, dans l'éditeur de texte nano, vous devez appuyer sur Alt + 6 puis appuyez sur combination de bouton Ctrl + X!

Modifier windows du terminal et du fichier passé dans le répertoire nécessaire par le paramètre par défaut c'est /home/user/.ssh/id_rsa.pub sur la machine cible ou généralement à cette fin, nous pouvons envoyer directement au serveur cible via la commande ci-dessous :

ssh-copy-id root@94.141.96.47Dans cette commande, vous devez remplacer l'adresse IP de votre machine cible et ajouter une clé publique. À ce moment-là, ce serveur comparera sa base de clés de hachage et votre hachage de clé publique. Dans notre situation, nous n'ajoutons pas de fichier au serveur et nous nous connectons à la première fois :

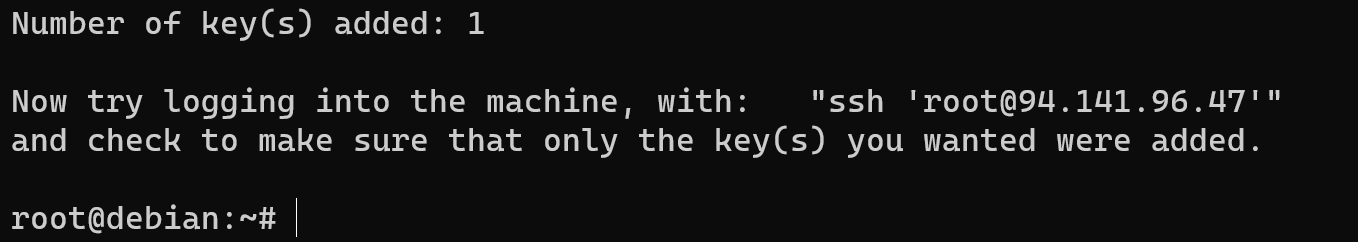

Pour confirmer que vous avez l'autorisation d'ajouter une clé à ce compte, saisissez les informations d'identification conformes.

Non, nous avons vu la clé ajoutée à notre serveur, donc le prochain processus d'authentification sera facile : nous devons taper les informations d'identification comme nous le considérons avant et la cible vérifiera le hachage, la fiabilité du groupe de clés publiques et privées.

Modifier SSH port

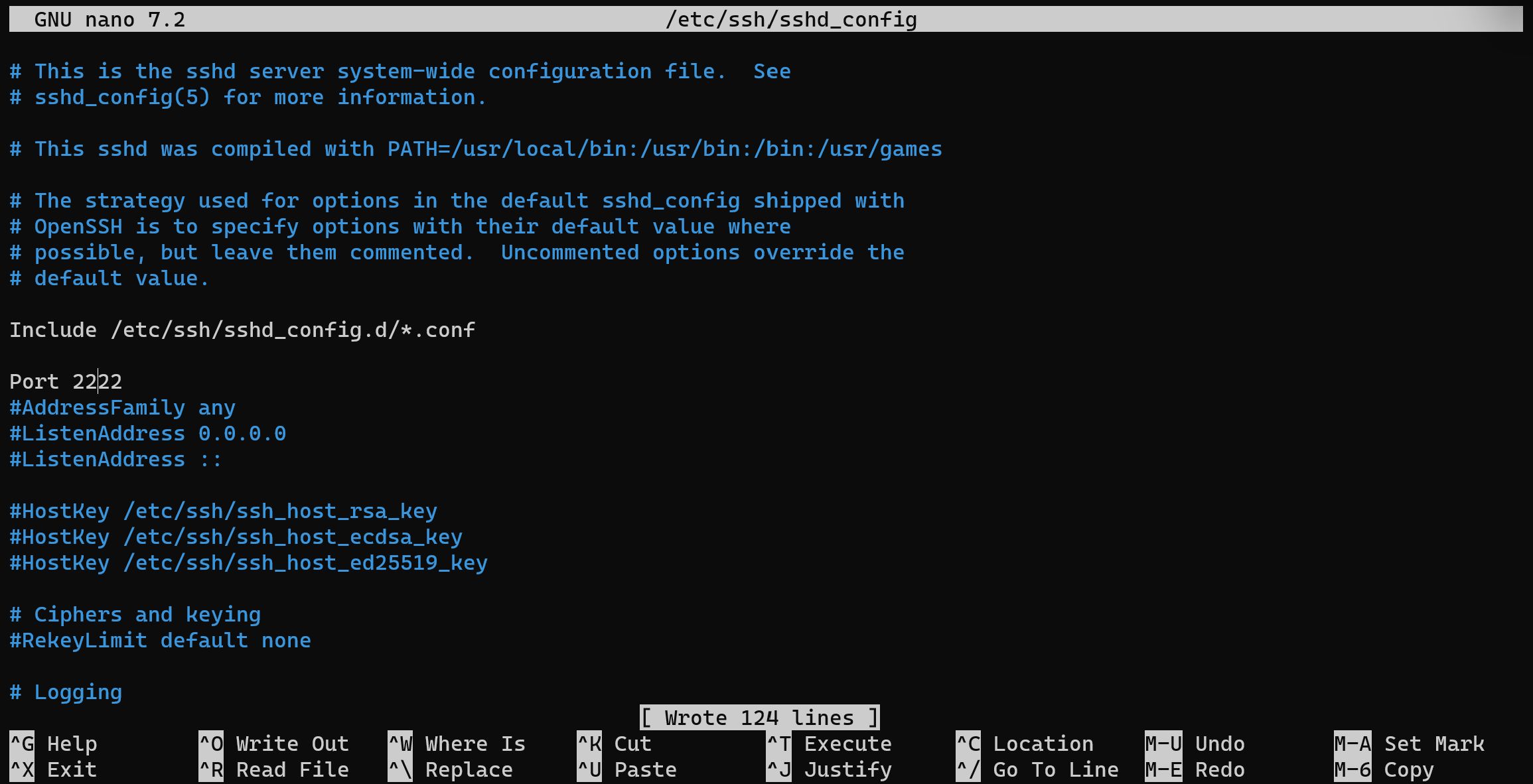

Changer la valeur par défaut SSH port de 22 à un port non standard est une pratique simple mais efficace pour renforcer la sécurité et se protéger contre les analyses automatisées et les attaques par force brute. Il améliore la posture de sécurité de l'organisation en dissuadant les attaquants opportunistes et en réduisant l'encombrement des journaux. Bien qu'il ne s'agisse pas d'une solution de sécurité autonome, la modification du SSH Le port sert de mesure proactive qui contribue à une stratégie de sécurité globale, favorisant un environnement informatique plus sûr et plus résilient. Pour ce fichier de configuration ouvert sur votre machine :

nano /etc/ssh/sshd_config

Dans la fenêtre ouverte, supprimez le hashtag devant le port et modifiez la valeur de votre choix. Après cette presse Ctrl + A pour enregistrer le fichier et redémarrer ssh service via la commande ci-dessous :

systemctl restart sshMaintenant, vous transférez pour SSH a été modifié et vous pouvez l'utiliser pour configurer la connexion !

L'utilisation de SSH tunnel

À l'exception du contrôle et du transfert de données vers une autre machine avec tunneling, nous pouvons l'utiliser pour rediriger le trafic et représenter notre tunnel en tant que serveur proxy.

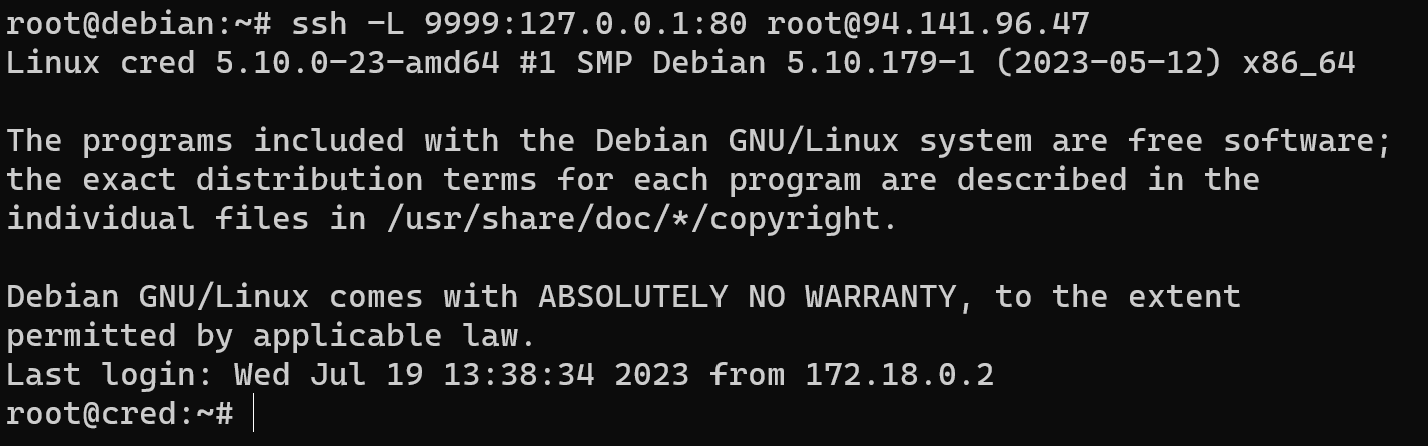

SSH La redirection de port permet aux utilisateurs d'accéder en toute sécurité aux services exécutés sur un serveur distant, même s'ils ne sont pas directement exposés à Internet. À travers SSH tunneling, des services tels que des applications Web, des bases de données ou des postes de travail distants peuvent être transférés vers une machine locale, permettant une gestion et une administration efficaces des systèmes distants. À cette fin, tapez la commande :

ssh -L 9999:127.0.0.1:80 root@94.141.96.47

Outre une explication détailléenation:

- Lorsque vous exécutez la commande spécifiée, elle lance une SSH connexion au serveur distant au nom de l'utilisateur. Une fois la connexion établie, votre machine locale commence à écouter sur le port 9999 ;

- Chaque fois qu'une demande est faite au port 9999 sur votre machine locale, SSH redirige ce trafic via le réseau établi SSH connexion au serveur distant. Le serveur distant redirige ensuite le trafic vers le port 80, qui est généralement utilisé pour HTTP les serveurs;

- Ainsi, lorsque vous accédez à "127.0.0.1:9999" (localhost:9999) sur votre machine locale, le trafic est en fait transmis au serveur distant et se connecte à son port 80. Cette fonctionnalité devient bénéfique lorsque vous devez accéder à un serveur Web sur la machine distante qui n'est pas directement accessible depuis Internet mais accessible via le SSH tunnel.

En mettant en place une dynamique SSH tunnel et en le configurant en tant que serveur proxy SOCKS, nous pouvons acheminer efficacement le trafic réseau de notre machine locale via le serveur distant. Cela permet à toute application ou service sur la machine locale qui prend en charge les paramètres de proxy SOCKS d'utiliser le tunnel comme serveur proxy. Pour ce faire, vous pouvez utiliser la commande spécifiée :

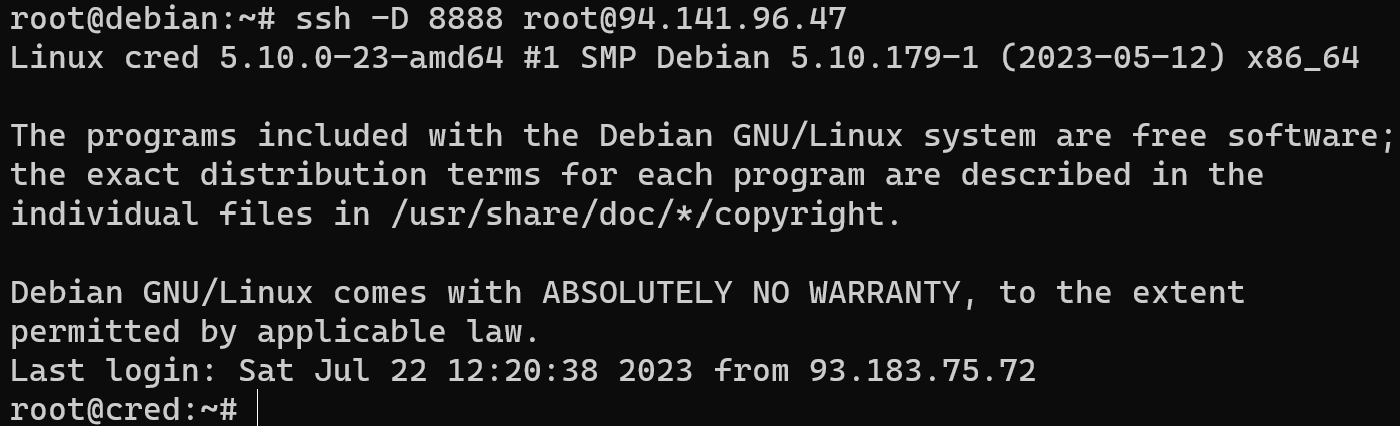

ssh -D 8888 root@94.141.96.47

Lorsque vous exécutez la commande spécifiée, elle lance une SSH connexion au serveur distant en votre nom. Une fois la connexion établie, votre machine locale configure un port d'écoute, qui dans ce cas est le port 8888.

Contrairement au transfert de port local dont nous avons parlé précédemment (à l'aide de l'option -L), le transfert de port dynamique (à l'aide de l'option -D) crée un serveur proxy SOCKS directement sur votre machine locale. Lorsqu'une application sur votre machine locale tente d'accéder à Internet, elle peut utiliser ce serveur proxy SOCKS en le configurant pour se connecter via localhost:8888.

Par conséquent, tout le trafic réseau de votre ordinateur local sera redirigé via le réseau établi. SSH connexion au serveur distant. Le serveur distant gérera alors le trafic sortant et le transmettra à sa destination finale.nations sur Internet.

Cette technique de transfert de port dynamique fournit à vos applications une connexion Internet sécurisée et cryptée via le serveur distant. Cela peut être particulièrement utile lorsque certains serveurs ou ressources Internet sont inaccessibles en raison de restrictions ou firewalls sur votre réseau local. En utilisant le transfert de port dynamique, vous pouvez contourner ces restrictions et accéder à Internet en toute sécurité via le serveur distant.

Conclusion

SSH le tunneling fournit une solution robuste pour le transfert de données sécurisé et l'accès aux ressources sur des réseaux non fiables. Grâce à sa capacité à créer des canaux de communication sécurisés et à rediriger le trafic en toute sécurité, SSH le tunneling améliore la sécurité et la confidentialité des données, ce qui en fait un outil essentiel pour protéger les informations sensibles et garantir un accès sécurisé aux ressources distantes. En tirant parti SSH tunneling, les utilisateurs peuvent établir des connexions sécurisées, protéger les données sensibles et contourner les restrictions du réseau, contribuant ainsi à un environnement informatique plus sécurisé et résilient.