Épisode précédent

Dans le épisode précédent de la série d'instructions, nous considérons les premières étapes pour créer un système basé sur la sécurité qui peut s'opposer Les attaques DDoS et préparer notre système pour cet état. En bref, nous installons un logiciel de détection et de surveillance sur notre serveur proxy qui collecte pour nous des données et les place dans un dossier spécial au format de fichier « .pcap ». Maintenant, nous utilisons ce trafic pour un mode d'analyse et de filtrage qui peut aider les experts en criminalistique et les pentesteurs dans leur travail. Commençons!

Logiciels

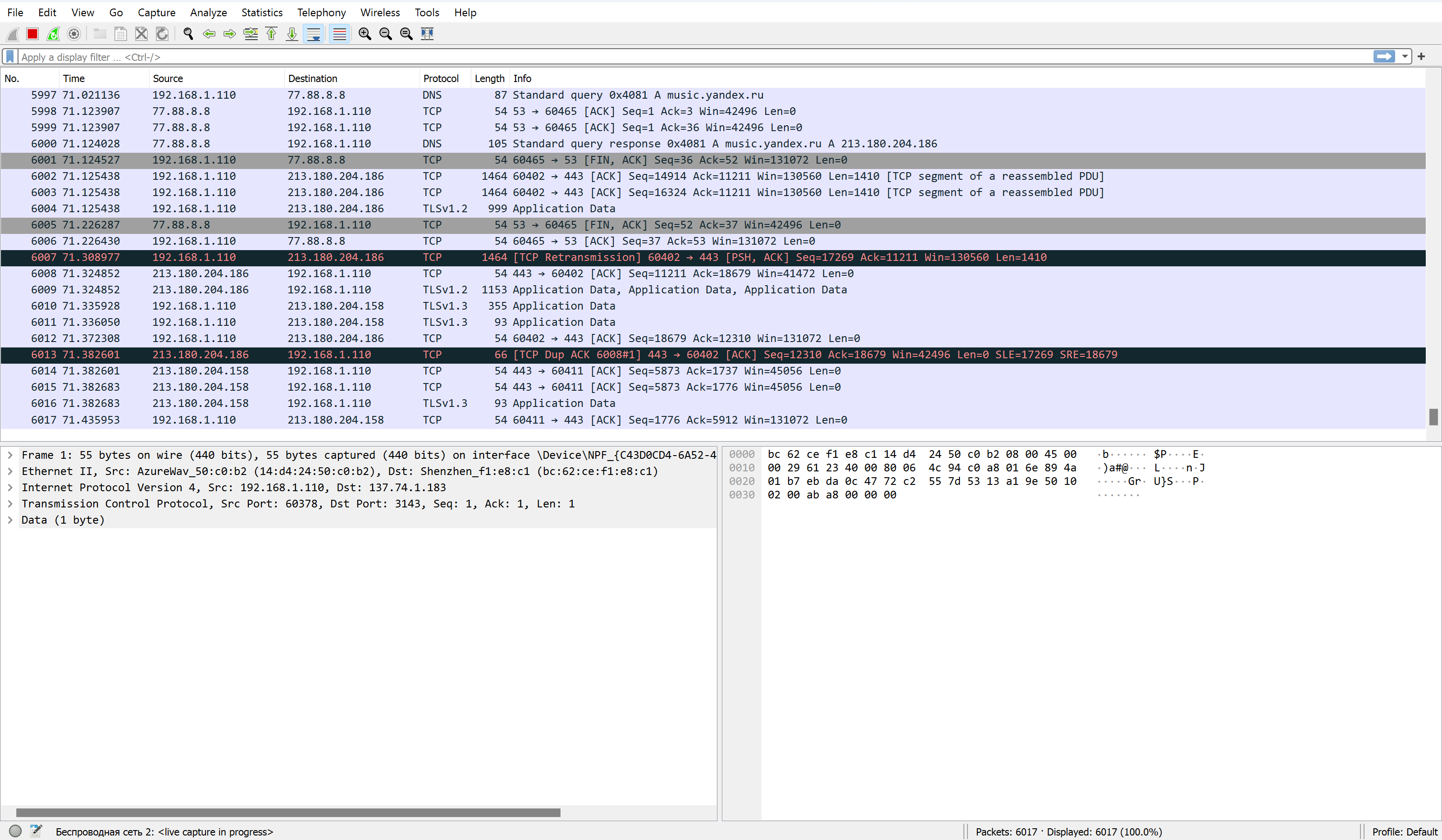

Dans wireshark, nous avons des options de filtrage qui peuvent être très utiles pour créer un profil de trafic normal. Le port, le protocole, l'adresse IP et le filtre d'expression isolent le trafic et peuvent créer une liste des informations nécessaires. Nous pouvons importer ces données vers Excel ou n'importe quel logiciel confortable pour travailler avec le trafic.

Analyse

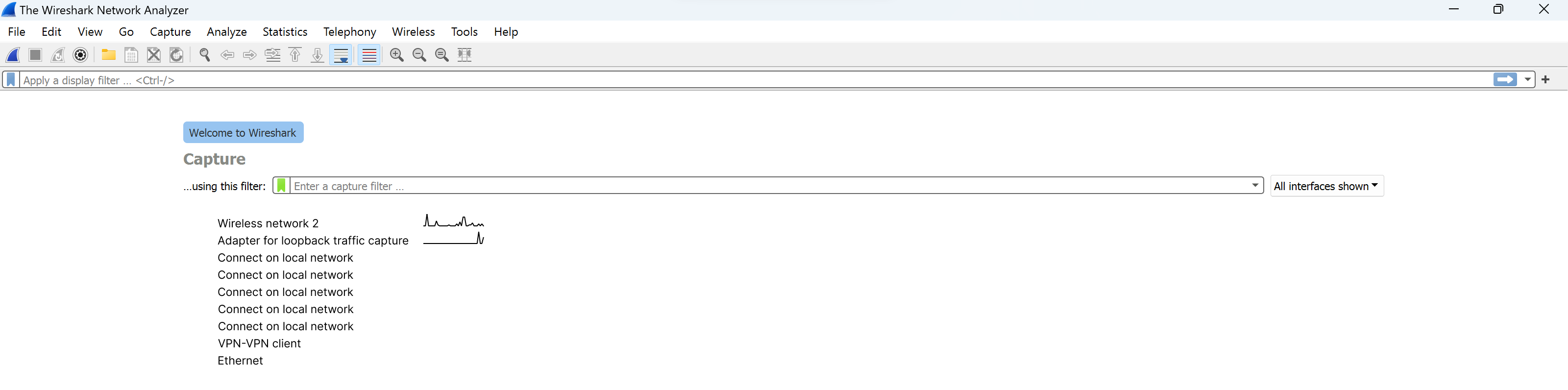

Considérez la fenêtre principale du programme de surveillanceram:

Si vous manquez l'épisode précédent, vous devez collecter une certaine quantité de trafic dans notre program c'est aussi possible. Click sur un bouton ressemblant à une crête de requin :

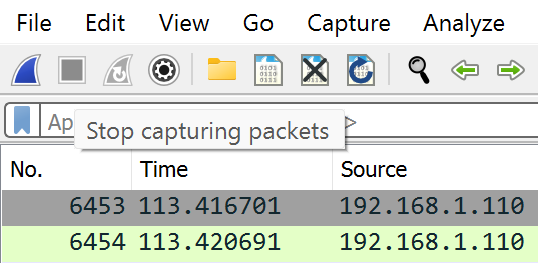

Après avoir collecté des données, vous devez arrêter la surveillance et click sur un Arrêtez bouton comme sur la photo ci-dessous :

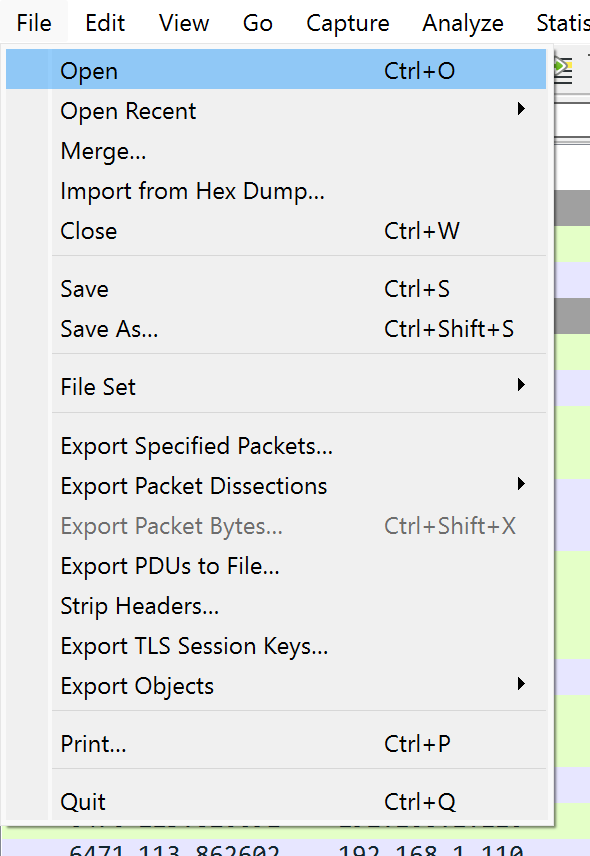

Ou si vous avez un fichier pcap, ouvrez-le à partir du menu de ce programmeram dans la ligne ci-dessus :

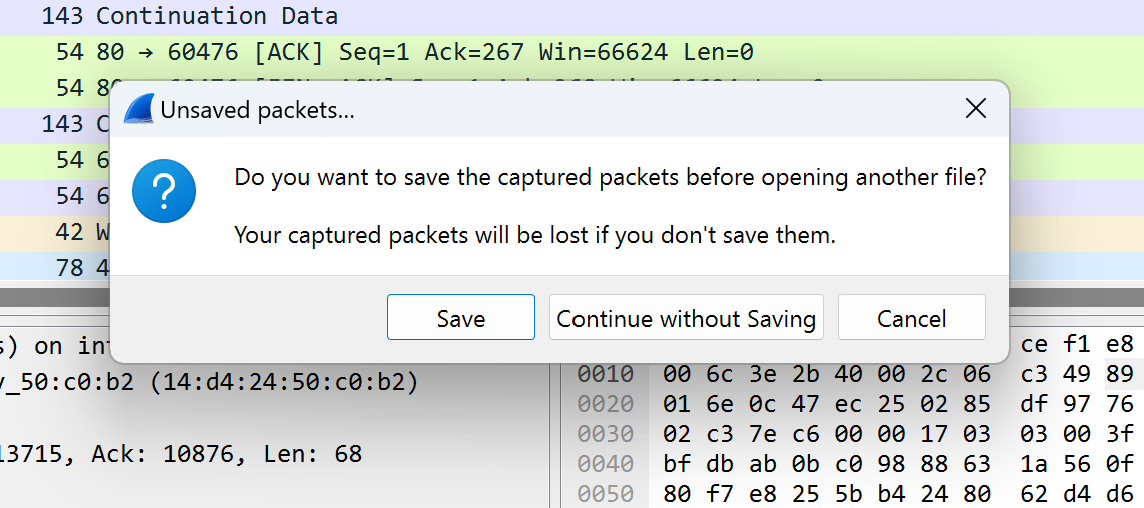

Une fenêtre sur l'enregistrement apparaîtra - enregistrez ou non à votre choix :

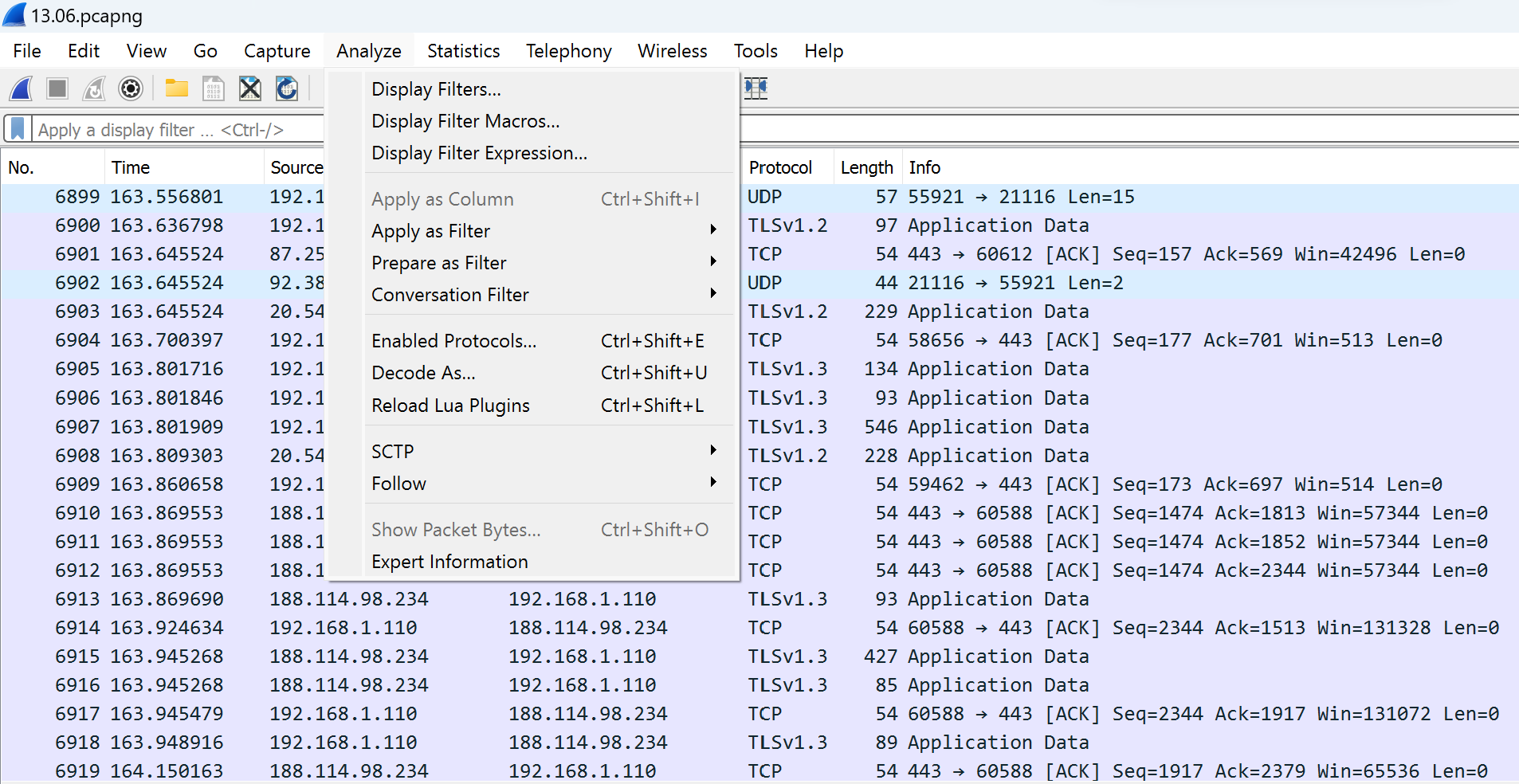

Tous les instruments d'analyse et de collecte de statistiques sur votre trafic dans un réseau se trouvent également dans la ligne ci-dessus, avec les noms "Analysez" et "Statistique”. Ceux-ci représentent le nombre de méthodes et d'outils divers afin de mettre en évidence un sens de l'information :

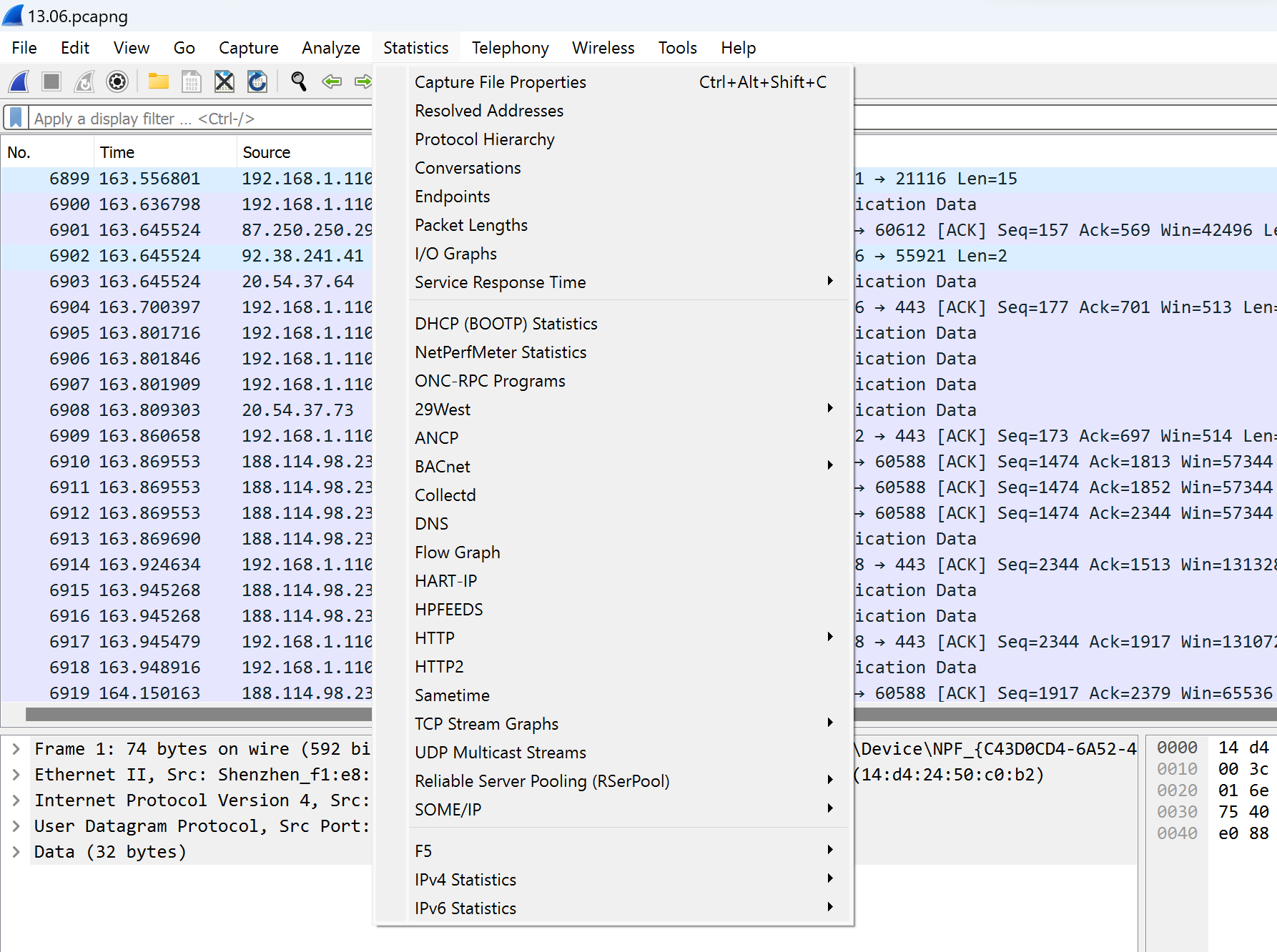

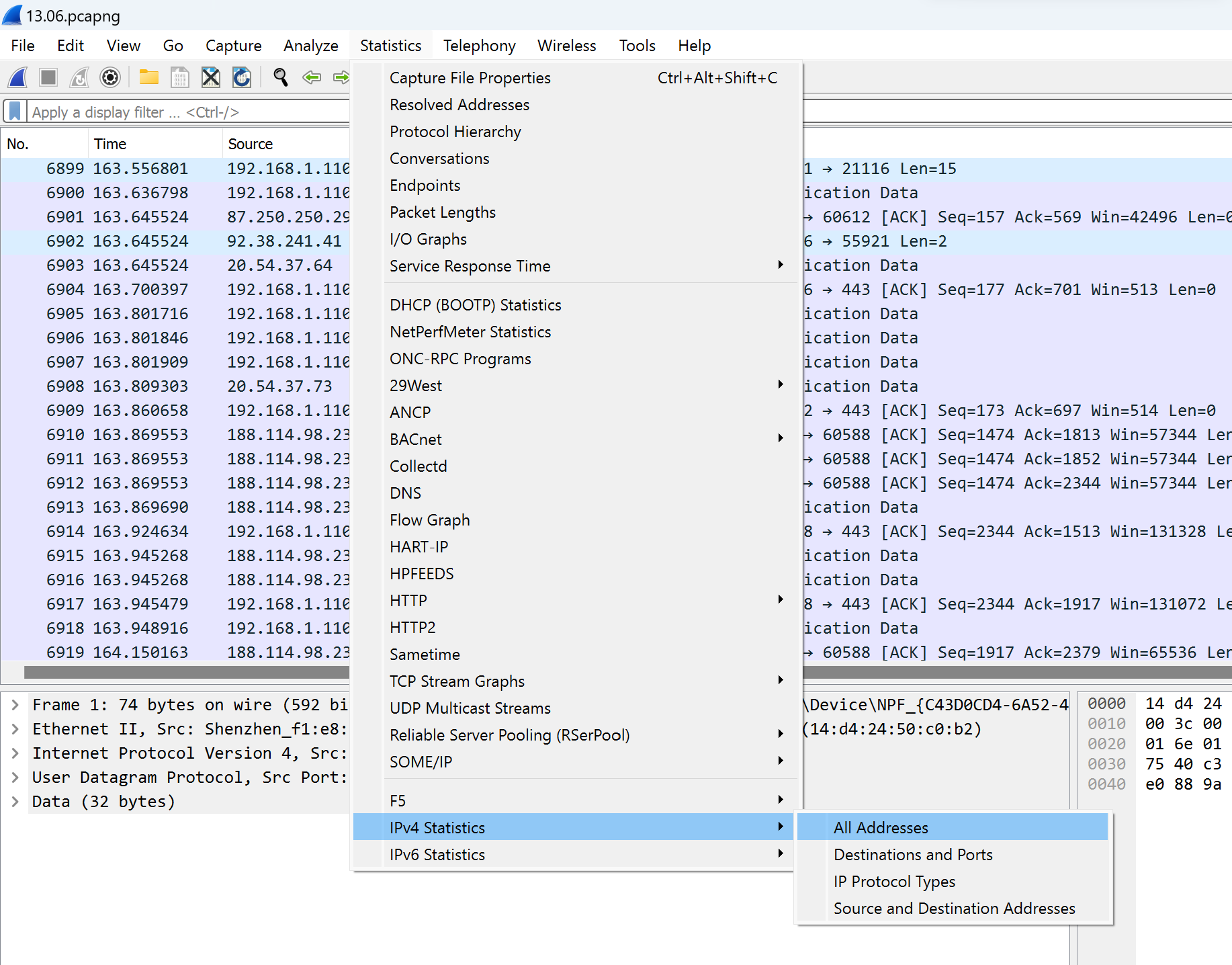

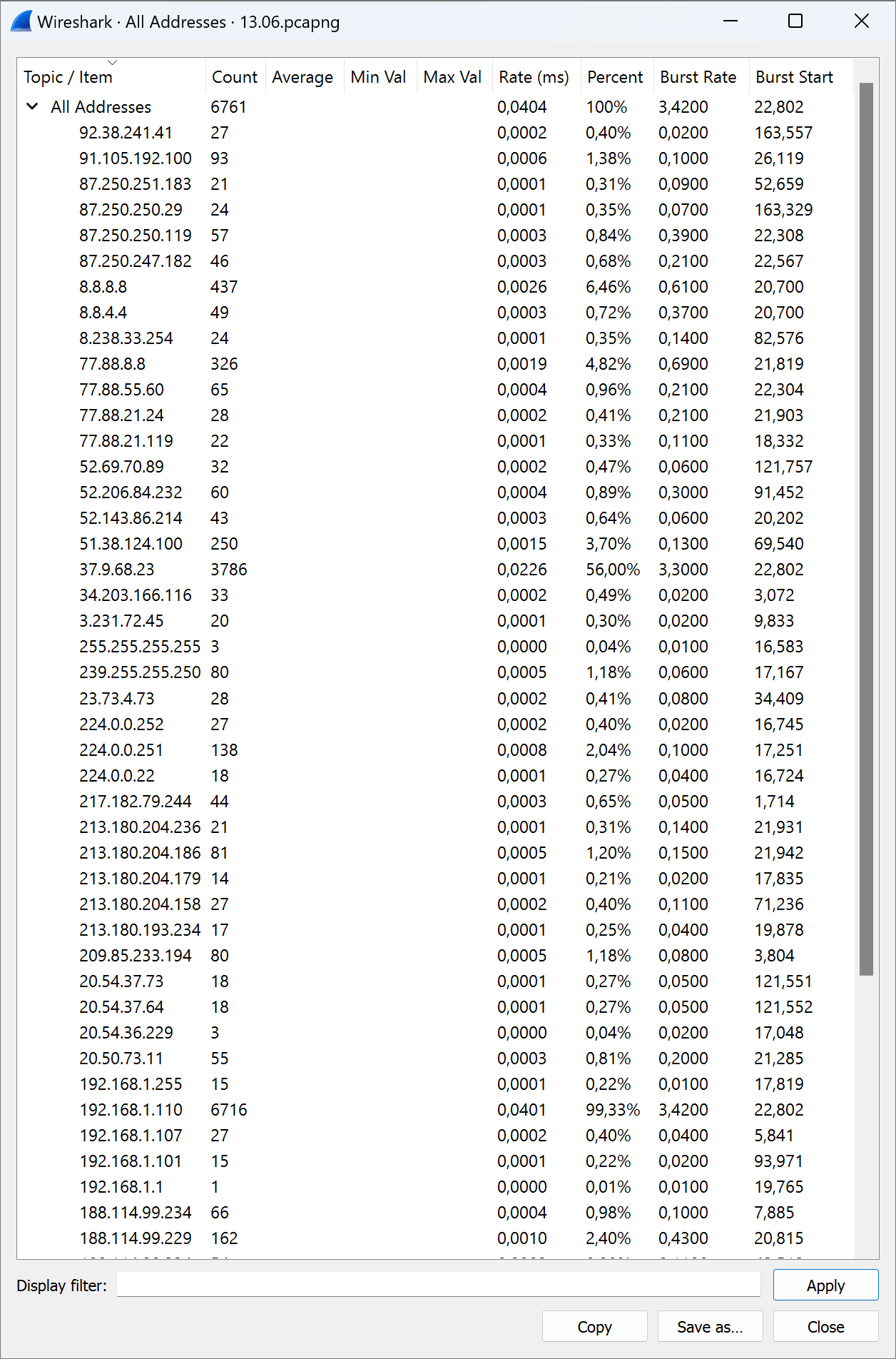

Dans un premier temps, nous recueillons une liste de la source et de la destination de l'adresse IP.natle trafic ionique, qui sera marqué comme legitimisé. Choisissez l'onglet Statistiques, trouvez le IPv4 pointe et click sur la première ligne :

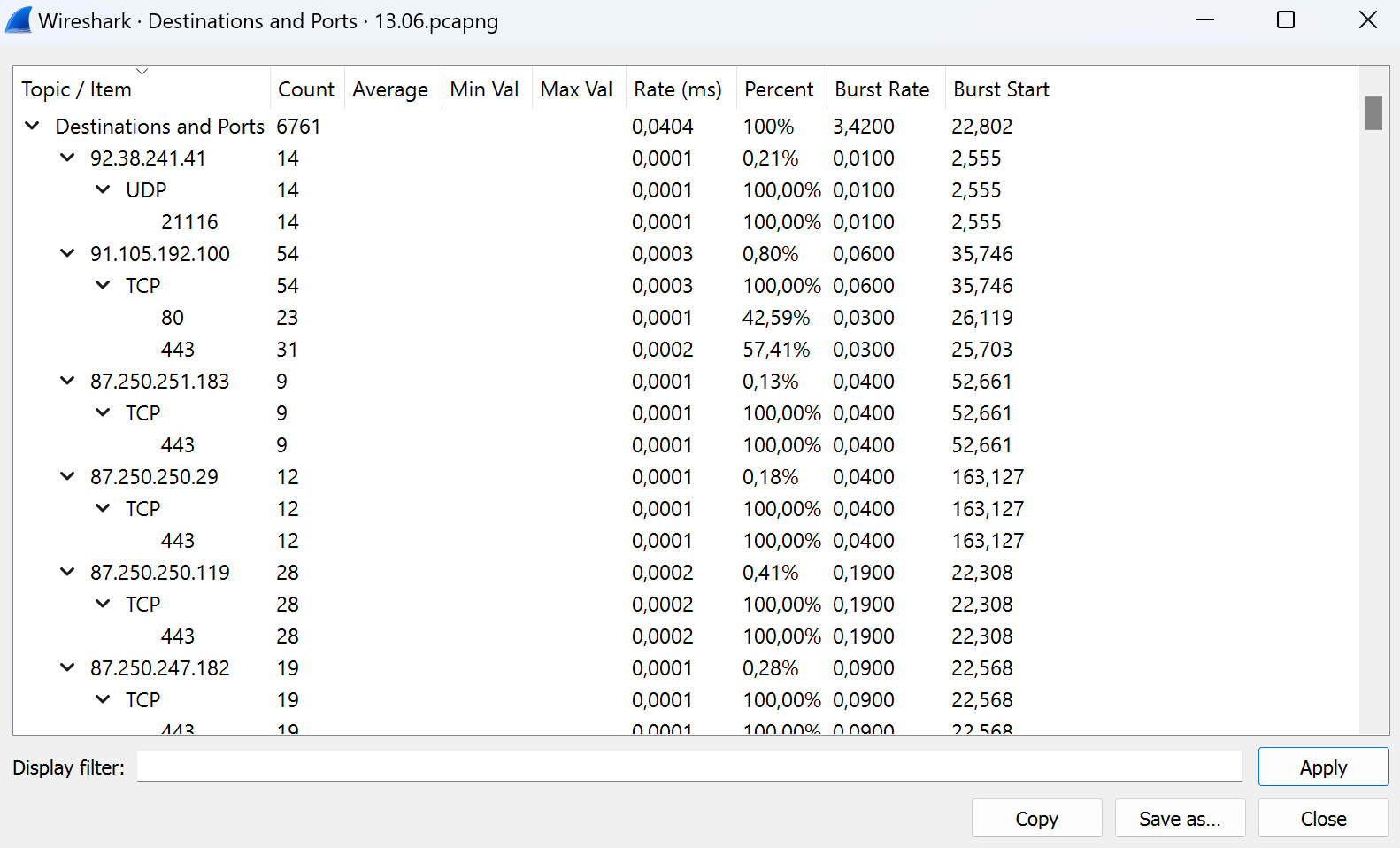

Toutes les adresses s'afficheront sur la liste avec divers parameters : adresse de fréquence dans le poste général, débit et pourcentage du trafic total. Par cliEn cliquant sur le menu sur l'onglet ci-dessous, nous pouvons voir Destinations et ports :

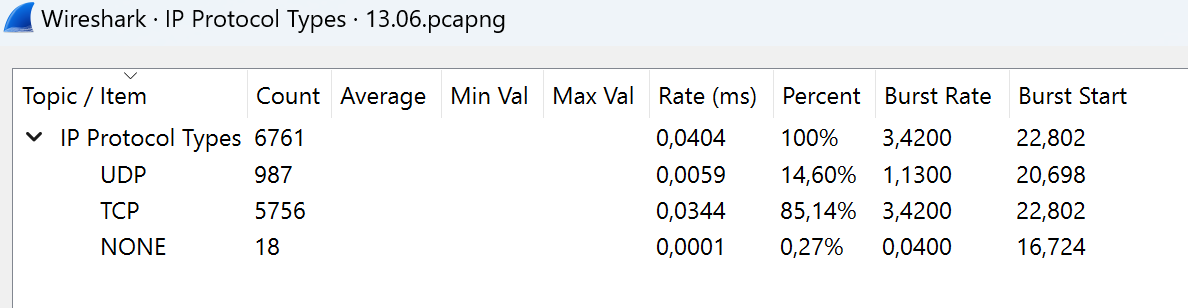

Enregistrez ces informations en clicliquant sur le bouton Enregistrer sous. De plus, nous considérons toutes les informations extraites et dressons une liste des données importantes. Les protocoles IP que nous pouvons voir ci-dessous :

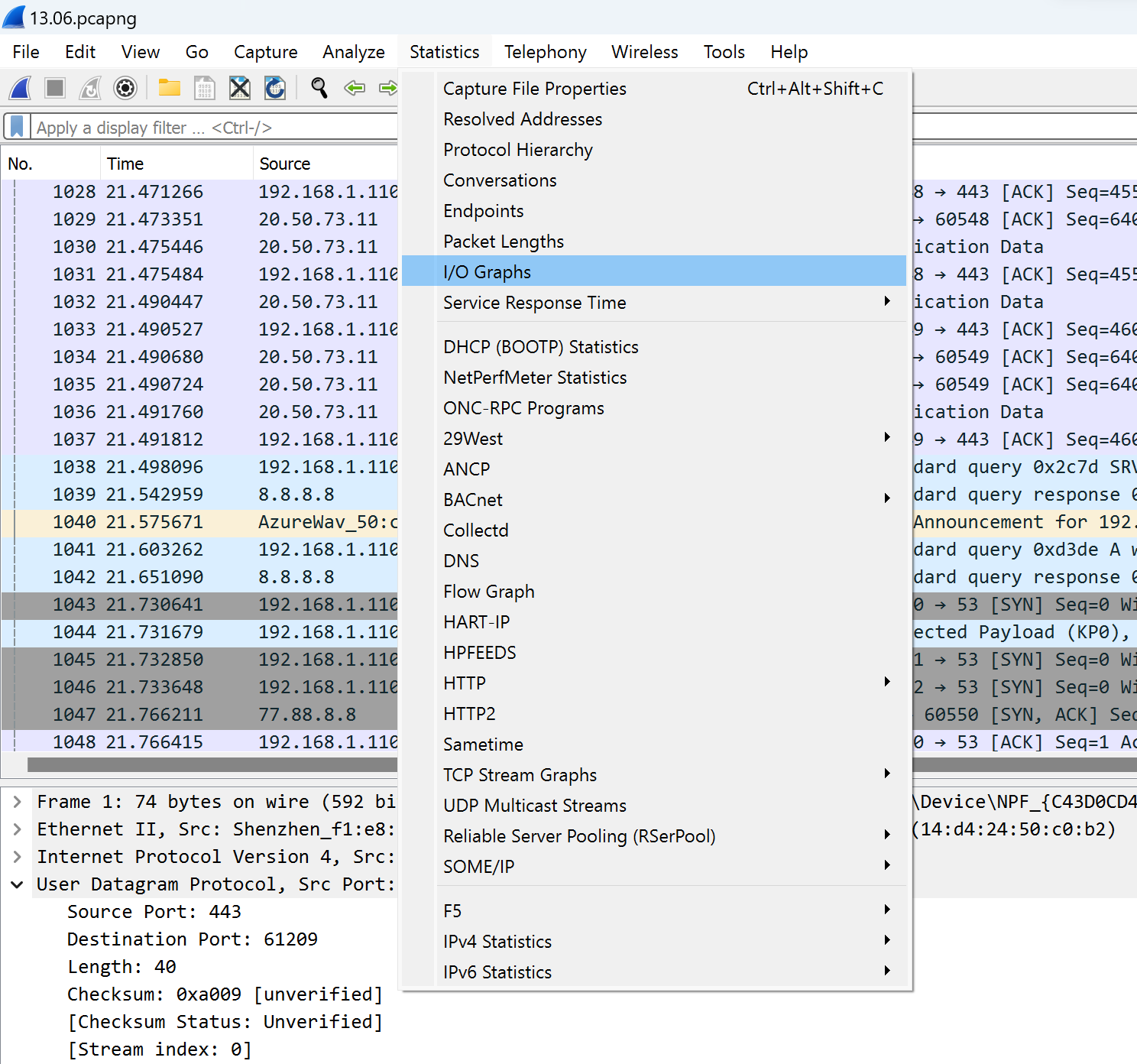

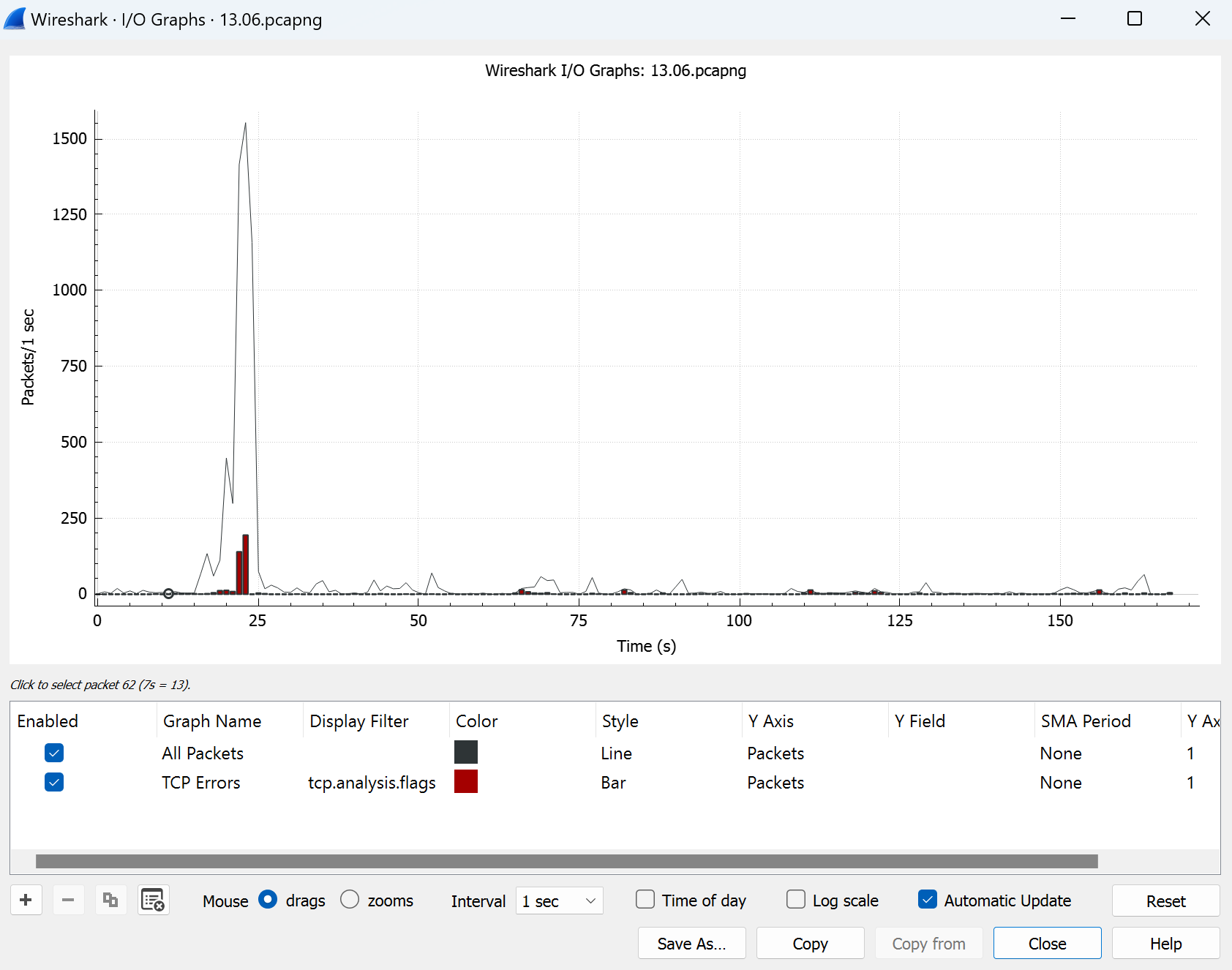

Dans ce programme reniflantram, on peut exploiter un graphe de visualisation primitive des paquets de fréquences. CliCliquez sur Statistics dans l'onglet ci-dessus, puis choisissez I/O Graphs et voyez le résultat :

Conclusion

Après avoir pris des mesures de tous les points et digital imprime, nous pouvons résumer les données d'extraction et tirer une conclusion sur le profil de notre trafic, mais vous pouvez remarquer que le profil n'a pas été visualisé dans le prochain épisode de la série d'instructions que nous considérons "Comment utiliser le profil de trafic pour la protection contre les DDoS ? » et "Comment visualiser le chemin du profil de trafic?" pour faire un portrait plus approfondi et plus profond du legitutilisateur limité. Tout cela et plus encore, nous pouvons le voir dans le l'épisode suivant. Ne syntonisez pas la chaîne !