Con la aparición de los sistemas de información, las actividades organizativas, de RRHH, contables o cualquier actividad que implique la transmisión de documentos se han difuminado.gitAlabama. Se ha vuelto más conveniente almacenar, transmitir, modificar y procesar grandes flujos de datos. Sin embargo, la información se ha vuelto susceptible a ataques a sus propiedades básicas de integridad, disponibilidad y confidencialidad. Y se necesitaba una solución que, como un sello o una firma.nat¡Puede garantizar la seguridad de estas propiedades!

Esta solución fue la tecnología de la electrónica digital firmarnatura o EDS. ¡Es un sistema que realiza transformaciones criptográficas con una parte confiable, lo que permite confirmar la autenticidad e integridad del mensaje transmitido!

¿Qué es una señal GPG?nat¿verdad?

señal GPGnature es un análogo de una señal humana normalnatura en los documentos. No es una imagen ni una señal gráfica.nature, sino una secuencia de cadenas que ha sido generada mediante una función hash unidireccional y un proceso de cifrado mediante un algoritmo criptográfico.

La entrada a un criptosistema, o un programa.ramyo que permite transformaciones criptográficas, es información que necesita ser firmada. El archivo o secuencia de cadena a firmar pasa por una función matemática unidireccional o función hash que convierte los datos en una secuencia sin sentido. Pero único para el texto o archivo dado. Es decir, si cambias un solo carácter, la función tendrá un significado diferente. El algoritmo de cifrado asimétrico es responsable de la confidencialidad.

Instalación y configuración de GPG

Tomemos un ejemplo del proceso de creación de una firma.nature de un archivo o mensaje para que el destinatario pueda estar seguro de la integridad, autenticidad y, en algunas configuraciones, confidencialidad de los datos transmitidos. Primero, actualicemos los paquetes en la máquina para que todas las dependencias estén actualizadas y no haya problemas en la conexión.

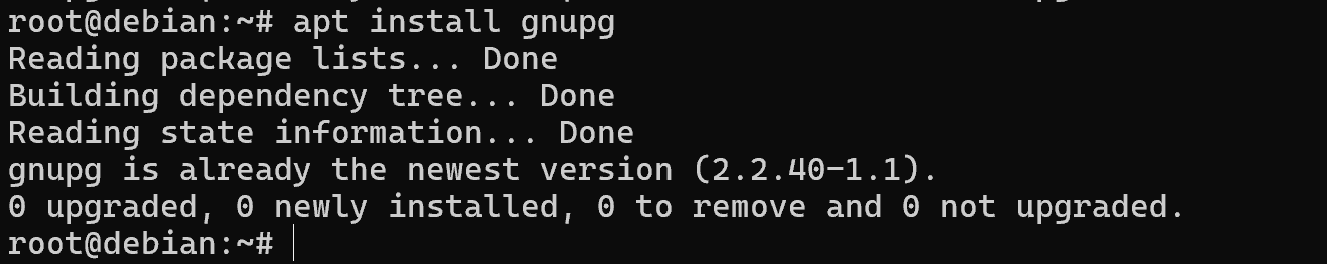

apt update && apt upgrade -y De forma predeterminada, las distribuciones ya incluyen la solución del paquete gnupg, que permite realizar conversiones criptográficas. Sin embargo, si su dispositivo no lo tiene, especifique un administrador de paquetes y un comando:

- apto para Debian/Ubuntu;

- yum/dnf para Fedora/RedHat.

apt install gnupg -y

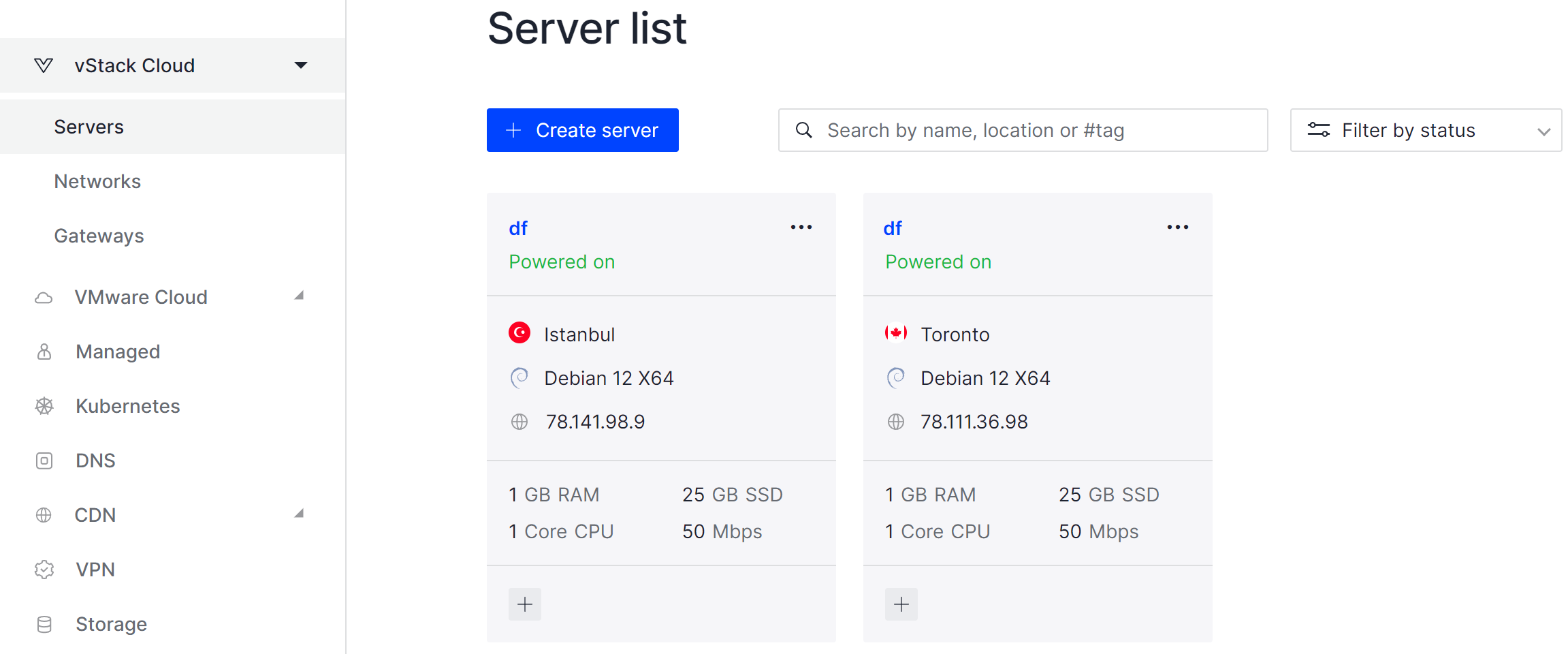

Antes de iniciar una máquina de prueba, que podemos hacer en Serverspace plataforma en la nube que ayudará a facilitar la implementación; también puede omitir este paso si tiene una servidor en la nube. Para crear el nodo necesitamos encontrar la plataforma en la nube en el menú de la izquierda que puede elegir según sus requisitos. Nosotros elegimos vStack or VMware y cliMarque el botón Crear servidor.

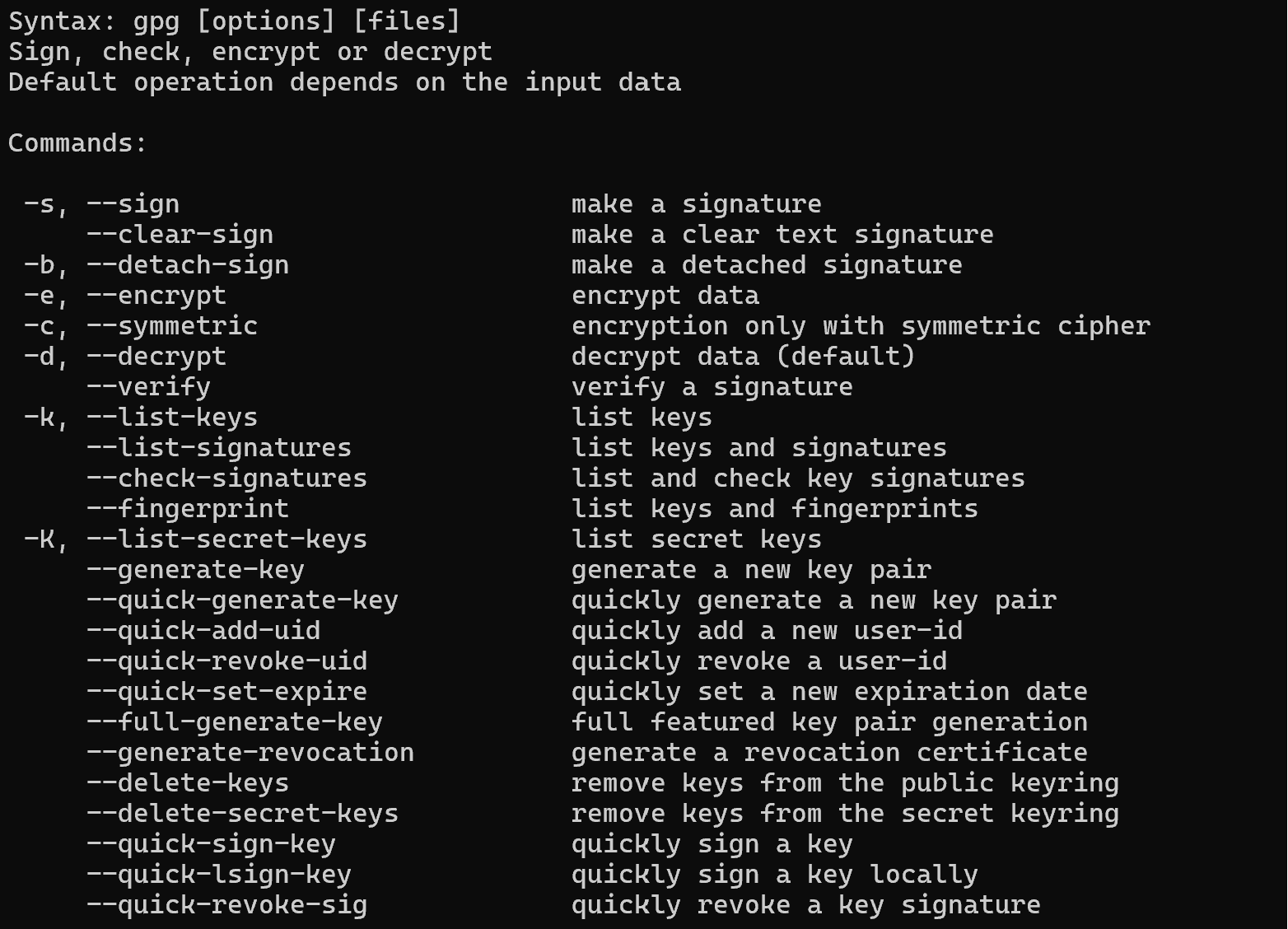

Llevará algún tiempo implementar la capacidad del servidor. Después de eso podrás conectarte de cualquiera de las formas que más te convengan. Volvamos a nuestra terminal con la utilidad ya instalada, para familiarizarnos con la sintaxis escribiremos los comandos:

gpg -h

Como vemos, la lista de opciones es bastante extensa. Por lo tanto, centrémonos en las principales opciones y funciones del comando, que pueden ser necesarias durante la realización de acciones básicas.

¿Cómo creo claves GPG?

Para firmar un mensaje, se debe generar un par de claves utilizando un algoritmo de cifrado asimétrico:

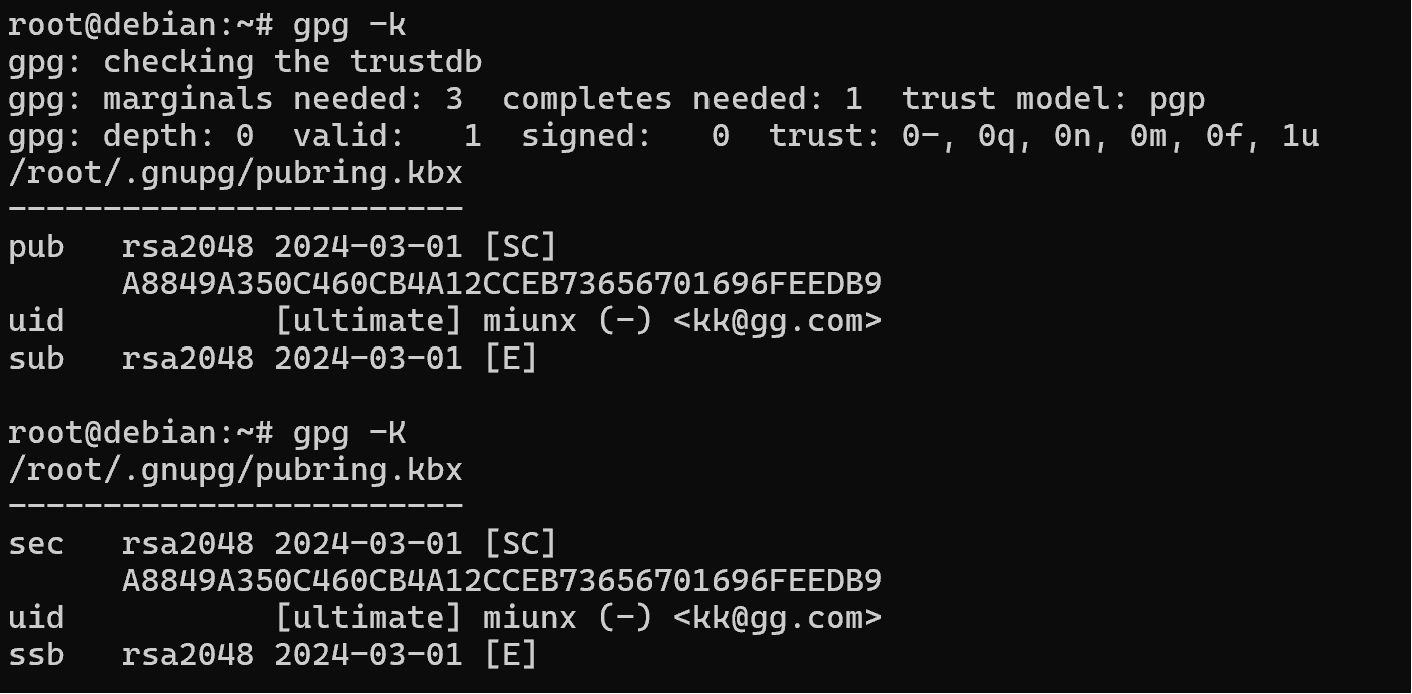

gpg --full-generate-key --expertUtilice gpg con --clave-generada-completa y --experto opciones para una configuración más detallada de claves y usuarios. Seleccionando el algoritmo de cifrado RSA, longitud de clave 2048 y configurando el ID de usuario, nos aseguraremos de que las claves hayan sido creadas. De forma predeterminada, se almacena en un llavero o base de datos de llaveros, que se cifra con la clave del usuario. En consecuencia, la autenticidad del mensaje y los archivos depende de la longitud de la clave y la contraseña del usuario durante la transmisión y el almacenamiento. Por lo tanto, es necesario establecer una contraseña compleja, preferiblemente de 14 caracteres.

Veamos los pares de claves creados, para público -k, para privado -K:

gpg -k

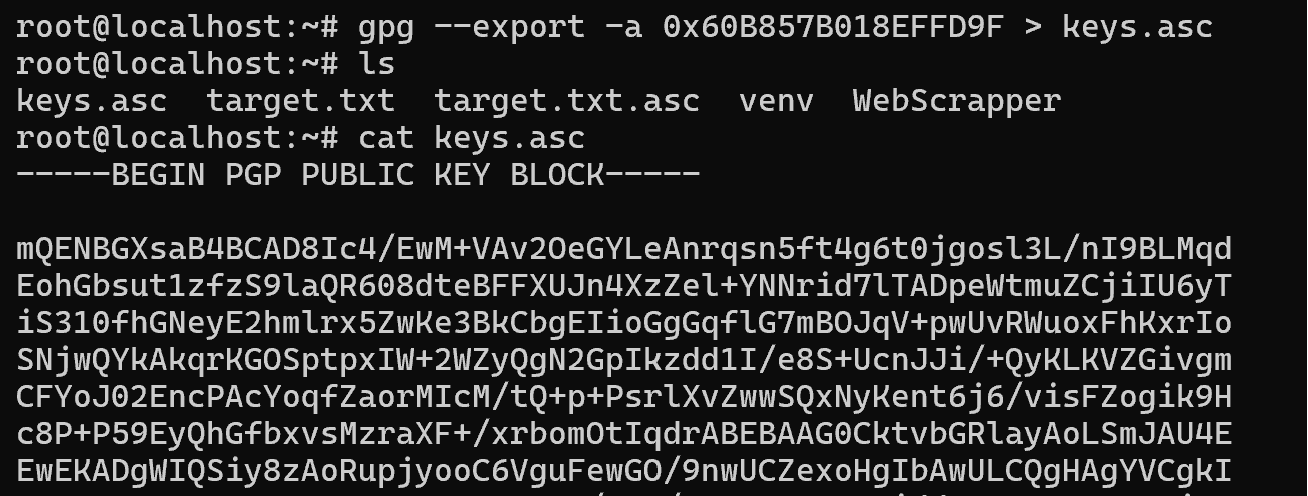

Para que el destinatario verifique la firmanatPor supuesto, es necesario exportar y luego importar las claves públicas al destinatario:

gpg -a -u Koldek --export > keys.asc

Para ver la clave, ingrese el comando:

cat keys.ascAhora hay dos opciones para la distribución de datos: debido a la amenaza de suplantación de clave pública, en la transmisión inicial debemos trabajar a través de intermediarios o confiar en la clave fuente. Considere el modelo Web-of-Trust, que implica confiar en fuentes basadas en las calificaciones de los usuarios. Colocamos nuestra clave en nuestro sitio o en el de WoT y la distribuimos a petición de los usuarios.

En el esquema con el centro de certificación, debemos registrar nuestra clave pública y obtener un certificado, que contendrá un nuevo EDS del centro de certificación. Si el usuario confía en la CA, la firmanature se descifra y se verifica en consecuencia.

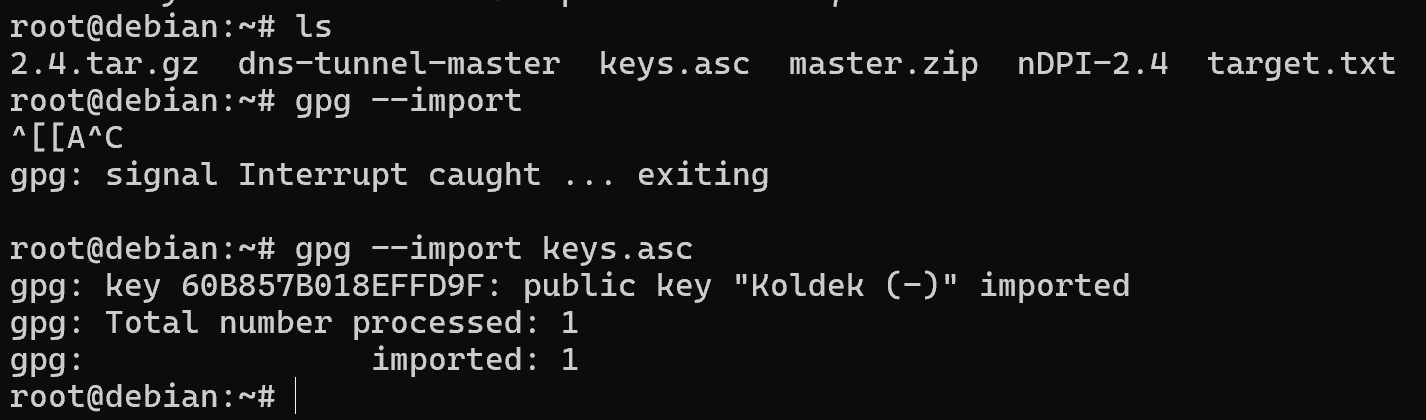

Una vez que tengas la clave, debes importarla con el comando:

gpg --import key.asc

Después de importar, vemos el número y el nombre de la clave, que también podemos verificar para la autenticación:

Si intentamos verificar un mensaje de prueba, recibiremos una advertencia sobre el origen desconocido de la clave. Para verificar que las claves sean confiables, se utiliza una base de datos o gpg confiable para almacenar una lista de claves y su nivel de confianza.

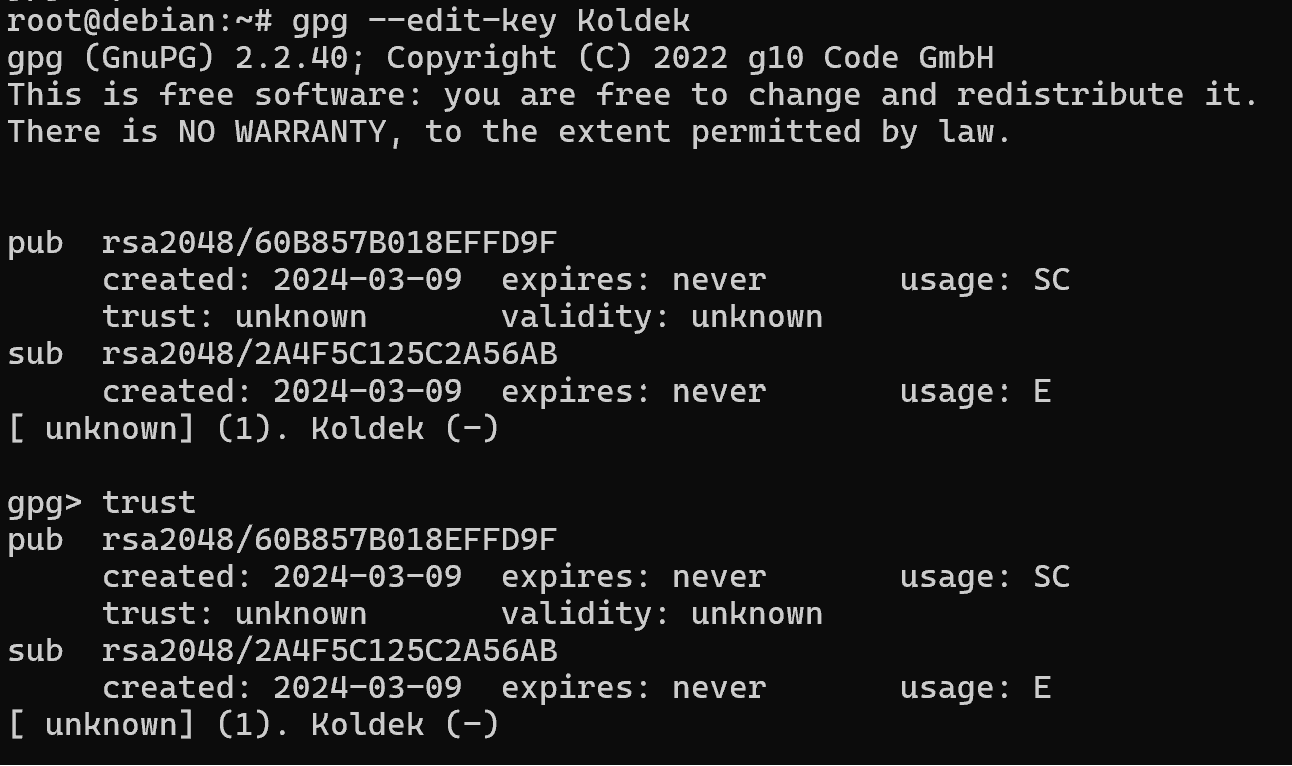

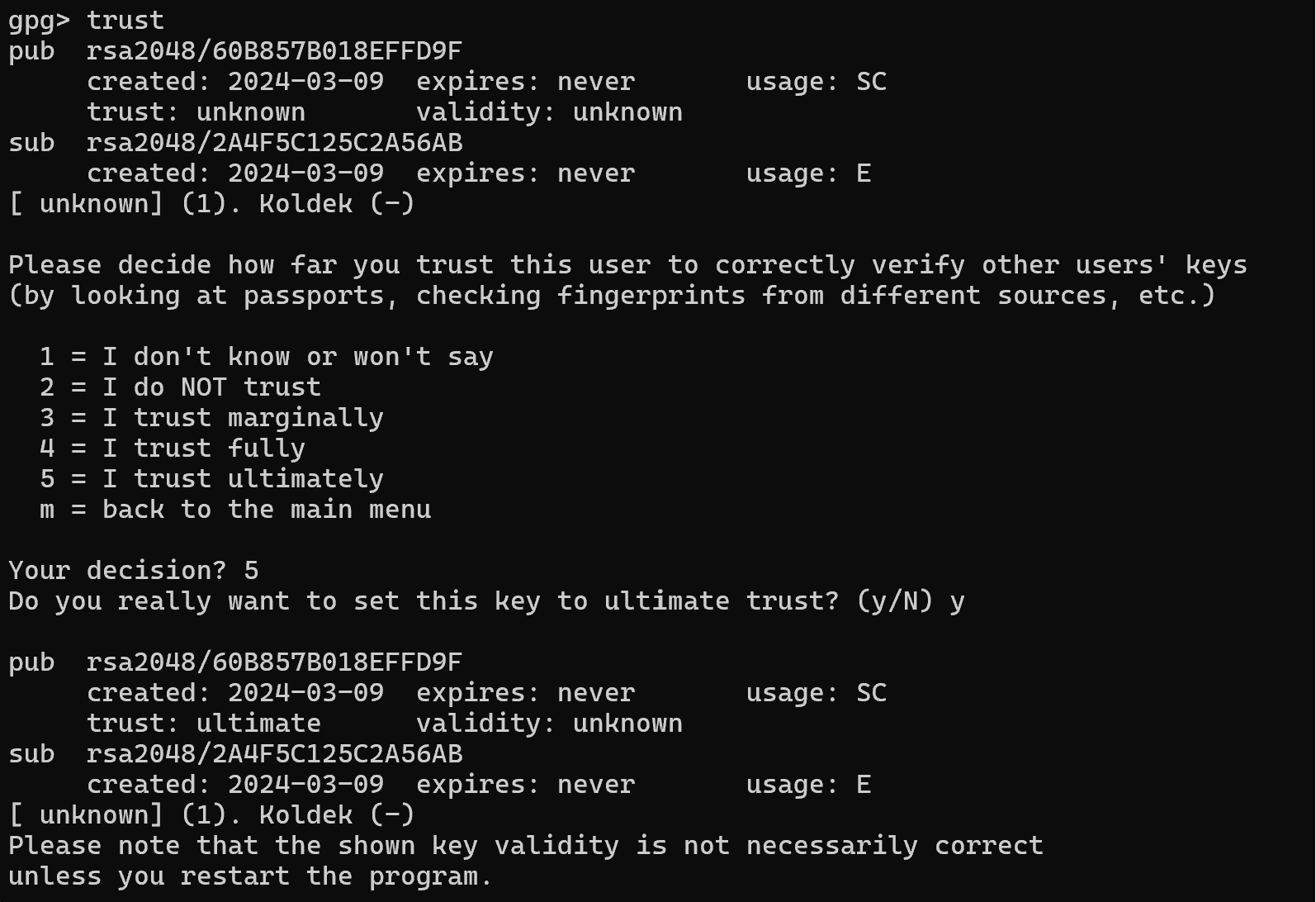

Escribamos el nivel de confianza manualmente cambiando la clave parameters con el comando:

gpg --edit-key Koldek Y luego seleccione el elemento que desea editar - confianza:

Para confiar plenamente en la clave, debe seleccionar el elemento 5, pero antes de eso, verifique los valores hash y los datos de la clave. Y confirma tu elección:

En la parte inferior vemos una nota que indica que la clave de confianza cambiará después de reiniciar la utilidad, lo cual haremos.

¿Cómo puedo crear y verificar una firma GPG?nat¿verdad?

¡Volvamos a la máquina anterior donde generamos las claves y firmamos el primer mensaje!

Hay tres opciones sobre cómo firmar un mensaje:

- crear una firma en blanconature en el mensaje mismo;

- crear una firma separadanature en un archivo;

- crear una firmanature en un archivo combinado con texto.

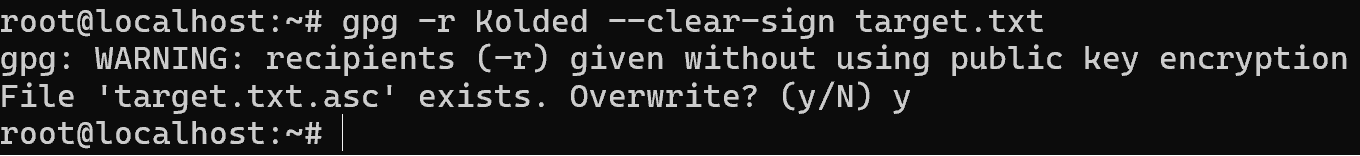

La primera forma es un archivo en el que el mensaje en sí y la firmanatestán separados, no se requieren medios especiales para leer el archivo. Sólo para confirmar la firma.natura. Escribamos el comando:

gpg -a -u Kolded --clear-sign target.txt

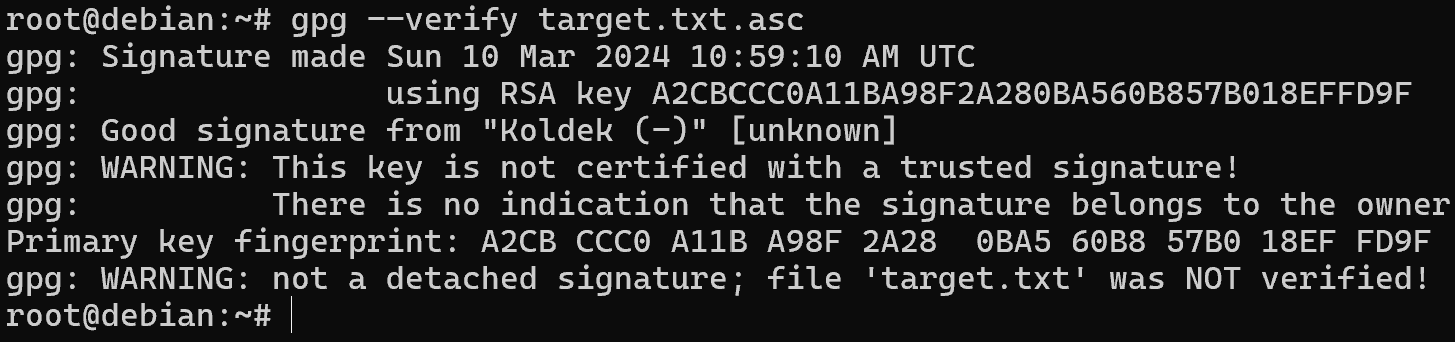

Después de firmar, transfiera el archivo de cualquier manera conveniente y verifique el mensaje en el archivo que ya está del lado del destinatario:

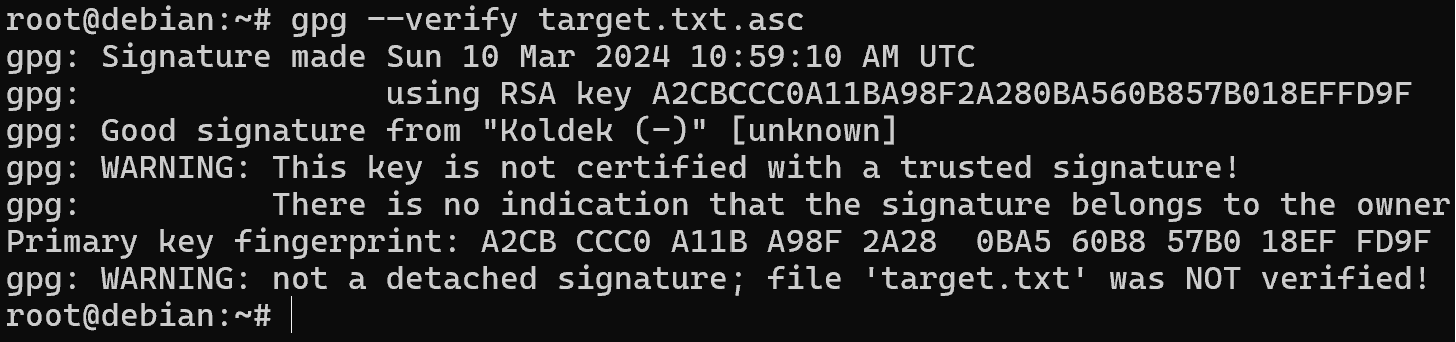

gpg --verify target.txt.asc

Como puede ver, ahora no aparecen advertencias ni errores y se establece la fecha de firma del mensaje. Sin embargo, sin un servidor de hora, es posible falsificar estos valores, ya que se almacenan en los metadatos del archivo y no se verifican como el mensaje en sí.

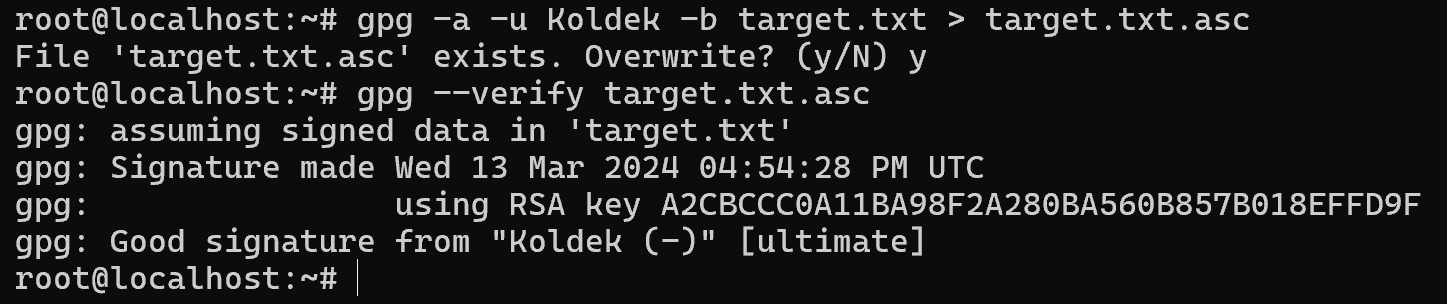

El siguiente método, un archivo separado con la firmanature, que puede ser conveniente para paquetes de software cuando no es necesario modificarlos con un signonatura. Todo lo que necesitas hacer es descargar un archivo separado para su verificación:

gpg -a -u Koldek -b target.txt > target.txt.asc Para mayor claridad, verifiquemos inmediatamente su autenticidad con un comando:

gpg --verify target.txt.asc

Tenga en cuenta que ahora necesitamos transferir el mensaje en sí y su firma.nature a la máquina, preferiblemente en la misma carpeta.

Pero ¿cómo garantizar la confidencialidad, integridad y autenticidad de la señal transmitida?nat¿Estás al mismo tiempo? ¡Basta con cifrarlo después de crearlo! Esto asegurará la confidencialidad de nuestro mensaje, expediente o documento. Para hacer esto, escribamos el comando:

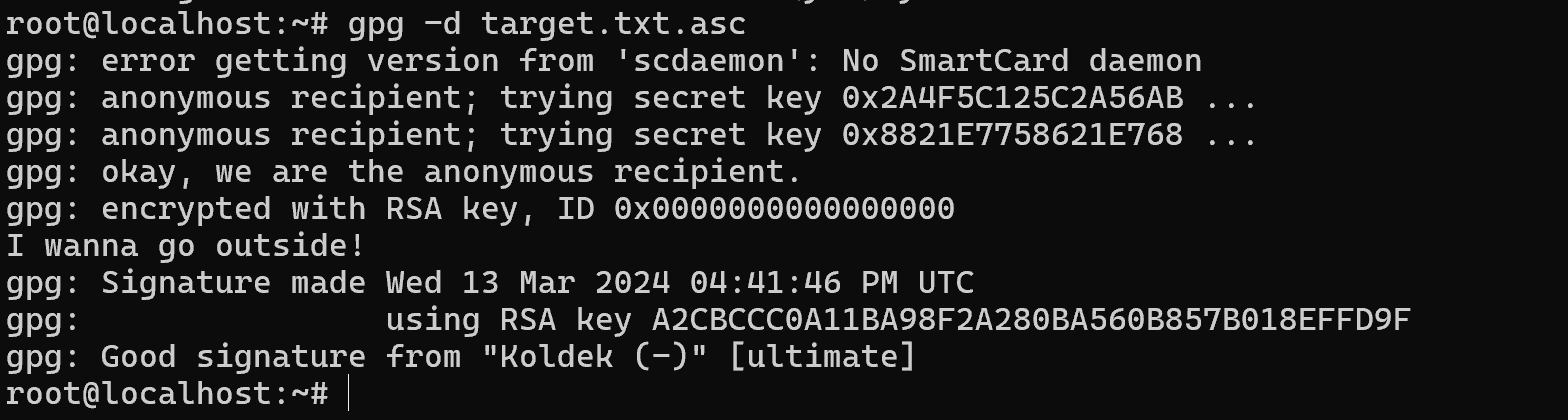

gpg -a -u Koldek -r Raider -se target.txtSe generará un archivo en el que se mostrará el mensaje y la firma.nature ya estará integrado, ahora necesitas verificarlo y descifrarlo con el comando:

gpg -d target.txt.asc

En la creación de digital firmarnatAl utilizar GPG, vemos una poderosa herramienta para garantizar la seguridad y la confianza en el intercambio de información. Este proceso garantiza la integridad de los datos y confirma la autoría, abriendo nuevas posibilidades para la mensajería segura y el intercambio de archivos en el digittodo el mundo.