DNS (Sistema de nombres de dominio) es un sistema que te permite translaconvertir nombres de dominio en direcciones IP y viceversa.

A DNS servidor es un servicio de red que proporciona y mantiene el funcionamiento de DNS. DNS server es un servicio fácil y ligero que puede ejecutarse en la mayoría de las máquinas. Si no tiene la intención de configurar otros roles y servicios en la máquina de destino, la configuración mínima es suficiente.

Cómo configurar un DNS servidor:

- Configuración del adaptador de red para el DNS servidor

- Instalación de la DNS Función del servidor

- Crear una zona de búsqueda directa

- Creación de una zona de búsqueda inversa

- Crear un registro A

- Describe el sistema de nombres de dominio (DNS) características que son nuevas o modificadas en Windows Server 2016.

Configuración del adaptador de red en el DNS servidor

Instalación de un DNS servidor requiere una zona de dominio. Debe crear una red privada en su cuenta personal y conectarle máquinas virtuales.

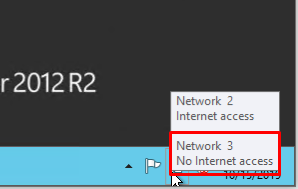

Después de que la máquina esté conectada a ambas redes, es importante recordar qué conexión debe configurarse. Por lo general, un adaptador de red se configura de forma predeterminada desde el principio con un acceso a Internet. Al mismo tiempo, otros adaptadores de red adicionales no tienen acceso a Internet hasta que la configuración se realiza manualmente:

Al pasar el cursor sobre el ícono de red en la bandeja del sistema, puede encontrar una información sobre herramientas con información breve sobre las redes. Siguiendo el ejemplo anterior, puede ver que la red unida es la Red 3.

Realiza una serie de acciones:

- Derecha-click Inicio y seleccione Conexiones de red en el menú desplegable;

- Derecha-climarque el adaptador de red necesario y seleccione Propiedades en el menú;

- Seleccione IPv4 En la ventana Propiedades, y clihaga clic en el botón Propiedades;

- Rellene los campos correspondientes con los datos necesarios:

Aquí, la máquina se asigna como preferida DNS servidor, y el alternate se asigna como dns.google [8.8.8.8].

Instalación de la DNS server role

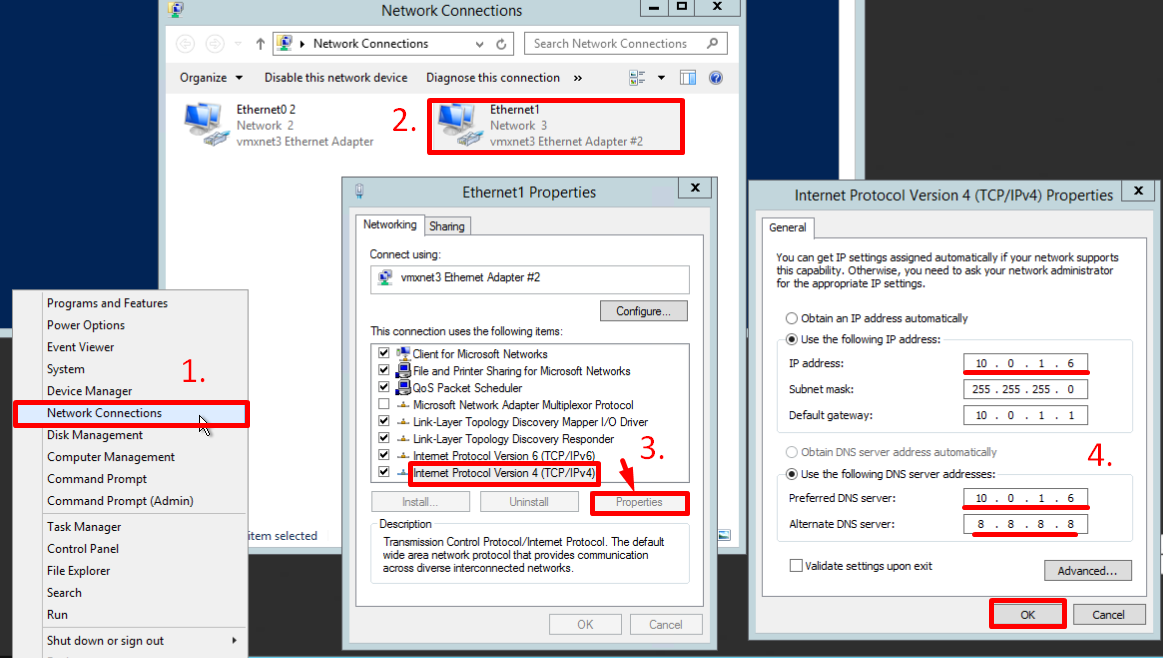

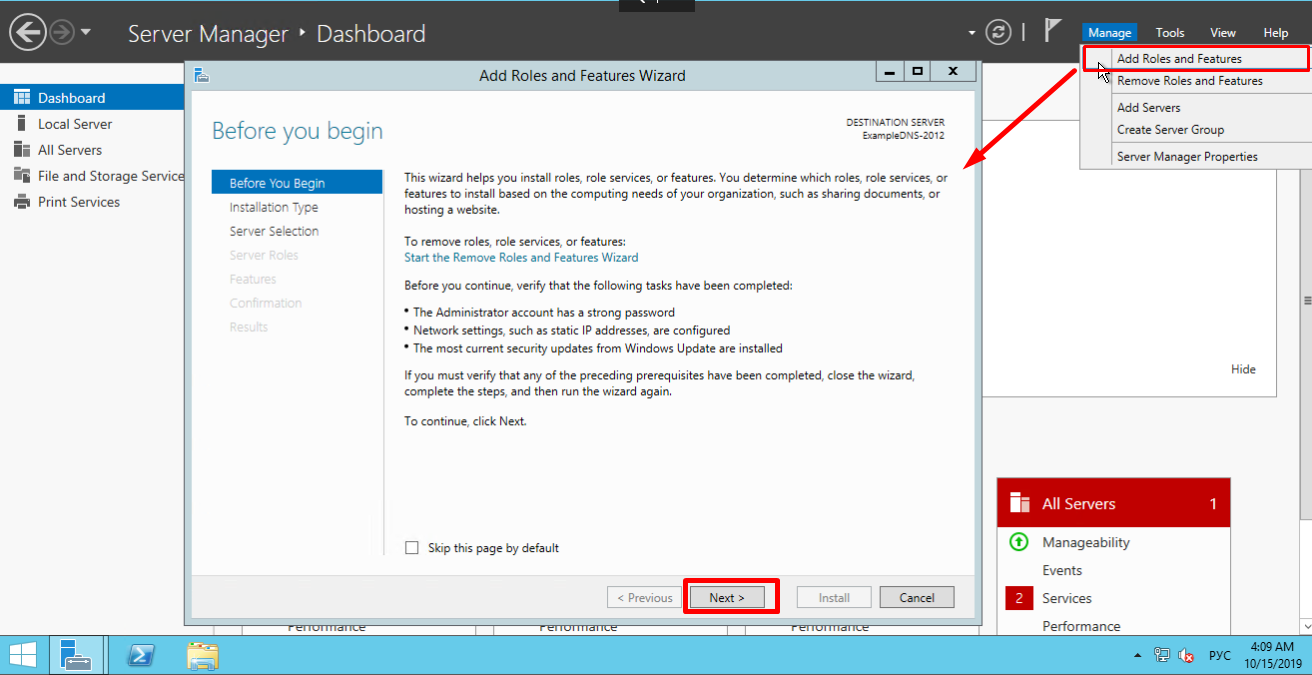

Para agregar nuevos roles a Windows Server, utilice el Asistente para agregar roles y características en el Administrador del servidor.

En la barra de navegación superior del Administrador del servidor cliHaga clic en el menú Administrar y luego seleccione Agregar roles y funciones:

Aquí, el Asistente le recomienda verificar si se han completado las siguientes tareas:

1. La cuenta de administrador tiene una contraseña segura.

2. Se configuran los ajustes de red, como las direcciones IP estáticas.

3. Las actualizaciones de seguridad más recientes de Windows La actualización está instalada.

Si está seguro de que se cumplen todas las condiciones, click Siguiente;

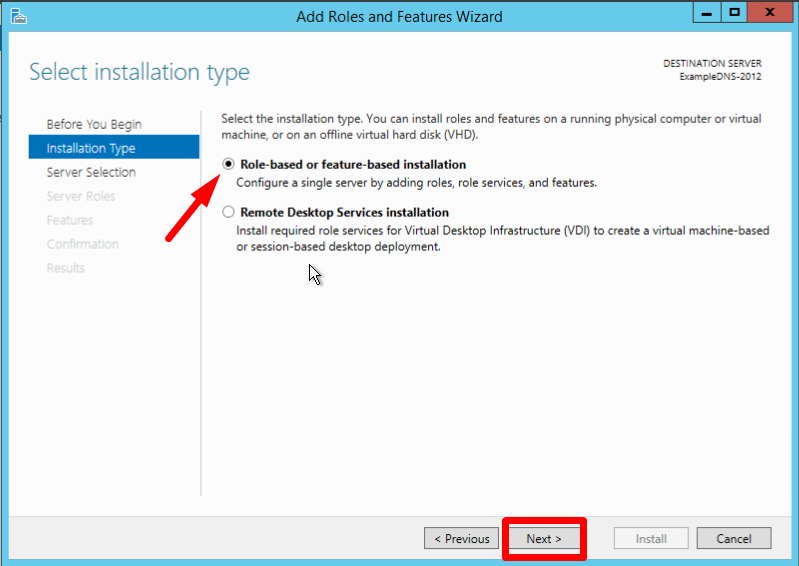

Seleccione la instalación basada en funciones o basada en roles y click Siguiente:

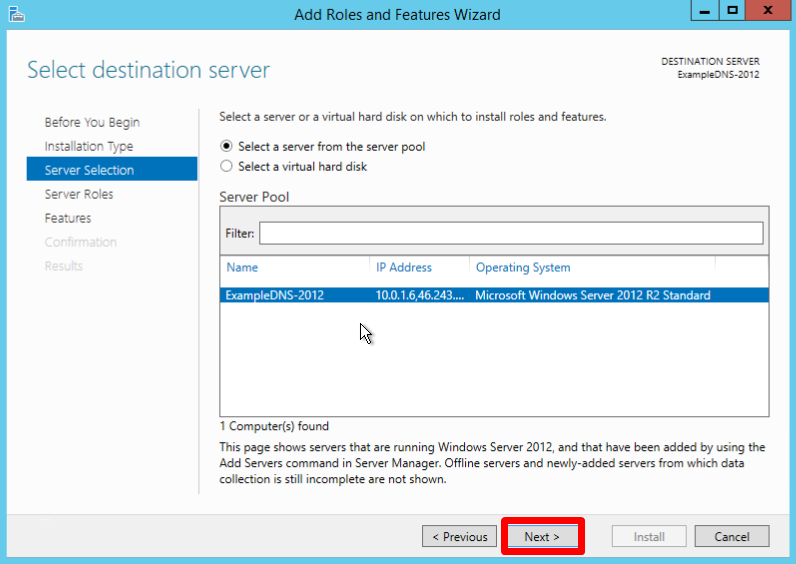

Seleccione el servidor que desee del grupo de servidores y click Siguiente:

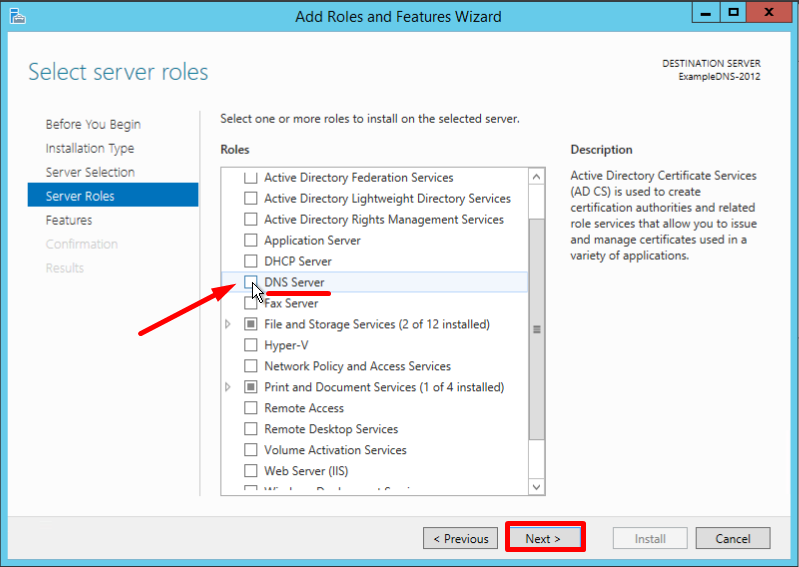

Marque el DNS rol de servidor y click Siguiente:

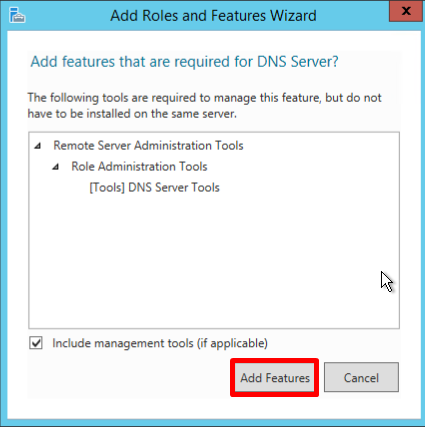

Verifique la lista de características para instalar y confirme por clicking Añadir funciones:

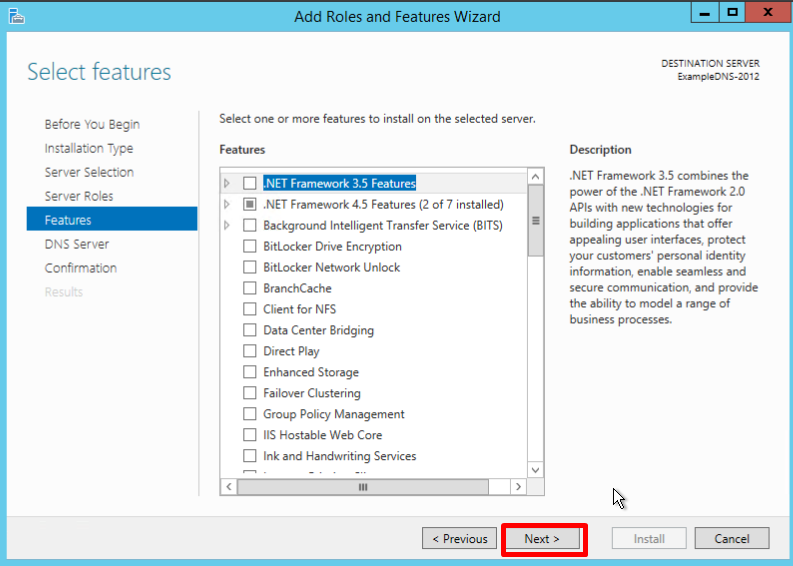

Mantenga la lista de características como está y click Siguiente:

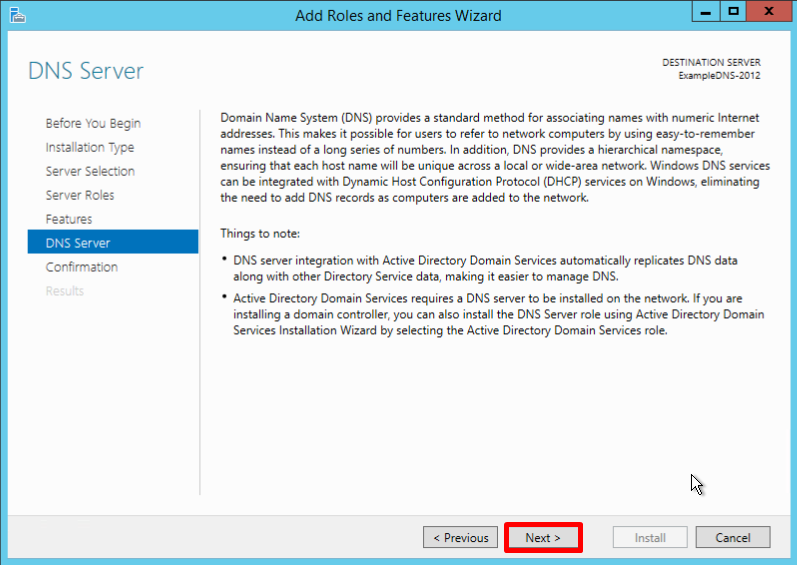

Lea la información y click Siguiente:

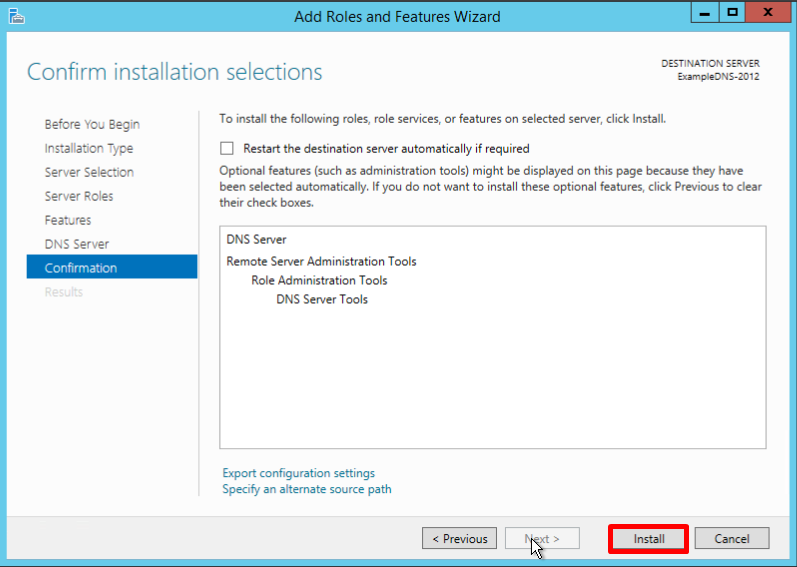

Vuelva a comprobar la configuración de la instalación y confirme su decisión cliinstalación de cking:

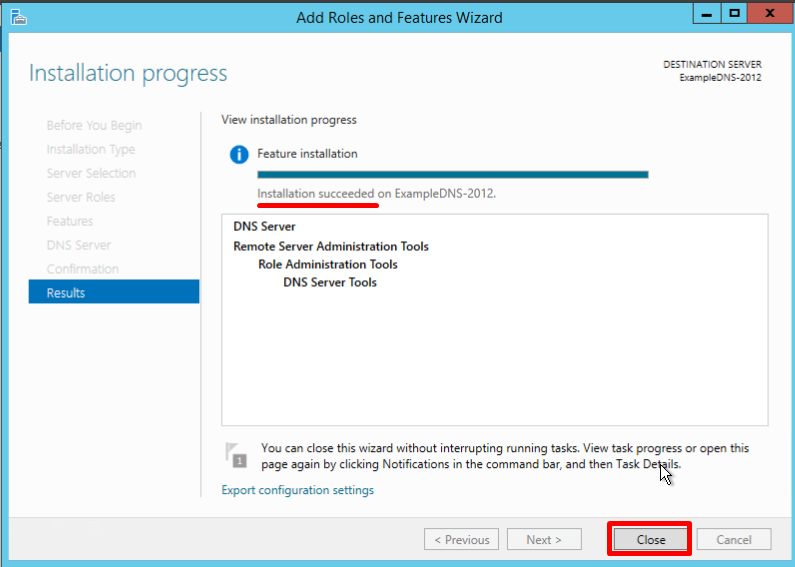

La pantalla de confirmación final le permite saber que la instalación se completó con éxito y puede cerrar el asistente de instalación:

Creación de zonas de búsqueda directa e inversa

una zona de dominio — un conjunto de nombres de dominio dentro de un dominio específico.

Zonas de búsqueda directa resolver nombres a direcciones IP.

Zonas de búsqueda inversa resolver direcciones IP a nombres.

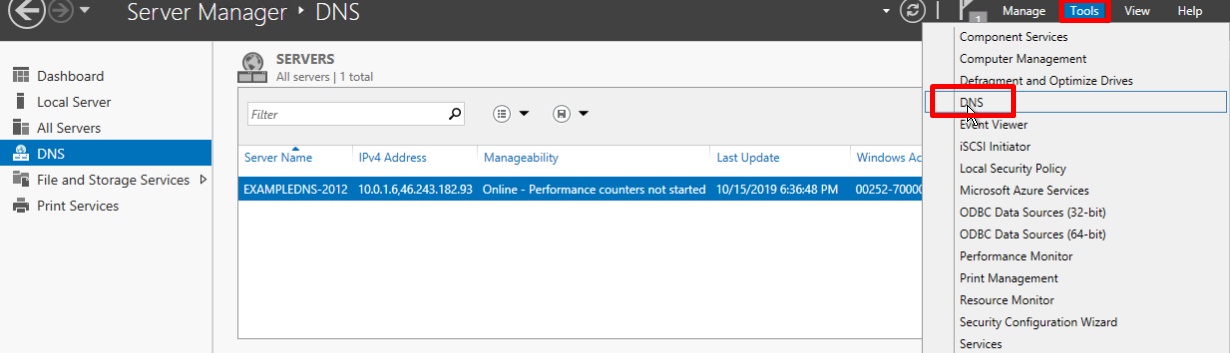

Tienes que usar el DNS Manager para crear y administrar las zonas.

En la barra de navegación superior del Administrador del servidor cliAbra el menú Herramientas y seleccione DNS en la lista desplegable:

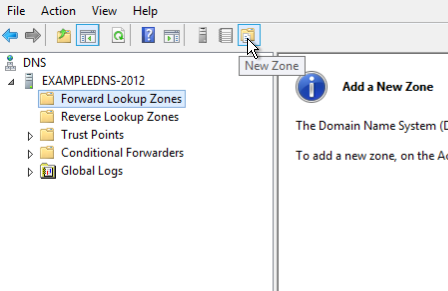

Creación de una zona de búsqueda directa

- Derecha-click en la carpeta Zonas de búsqueda directa, seleccione Nueva zona. Esto abrirá el Asistente de zona nueva:

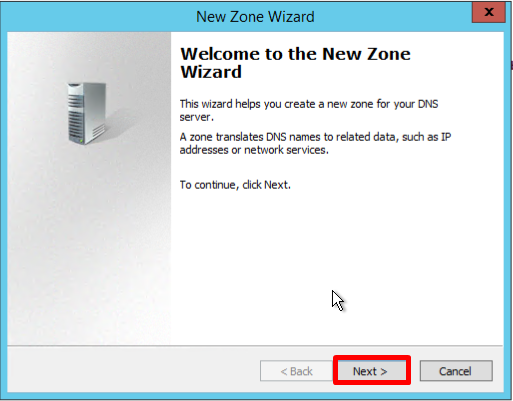

- En la pantalla de Bienvenida del Asistente, click Siguiente:

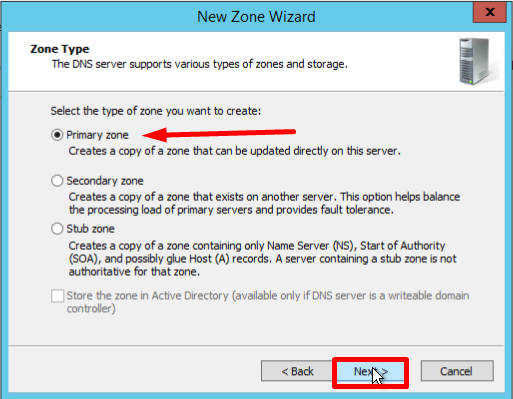

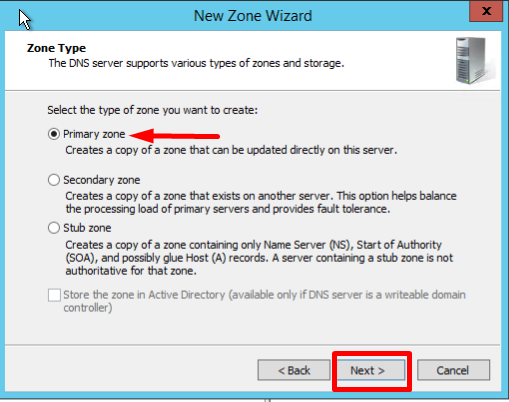

- En la pantalla Tipo de zona, seleccione Zona principal y click Siguiente:

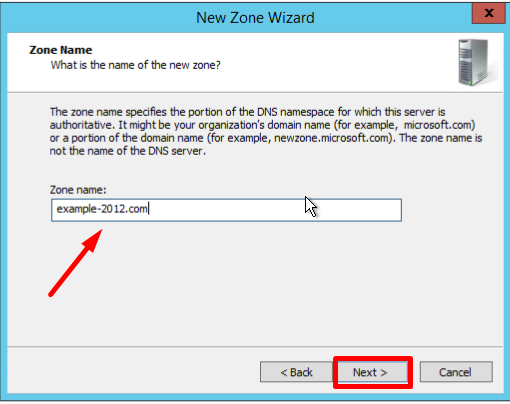

- Introduzca el nombre y click Siguiente:

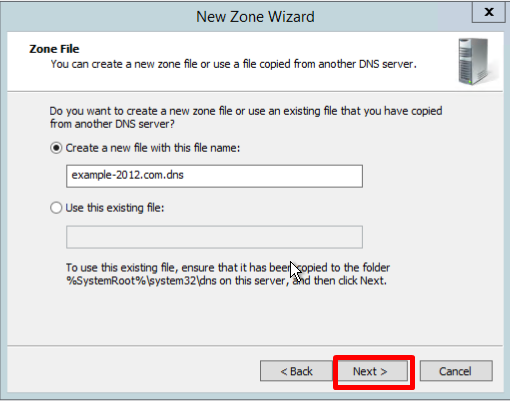

- Si es necesario, cambie el nombre del archivo de zona futura y click Siguiente:

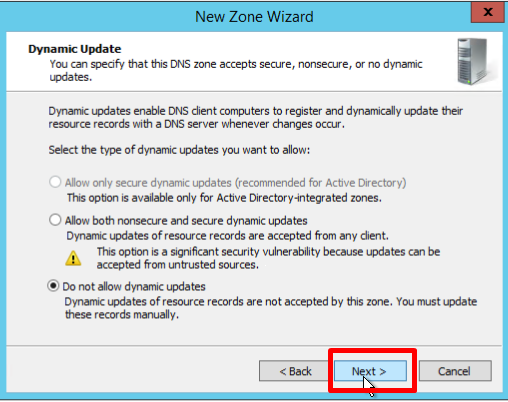

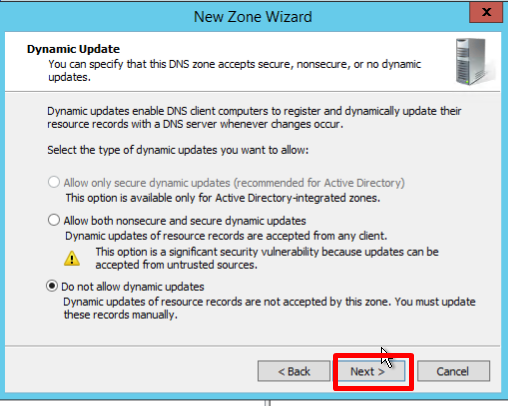

- Debe elegir si desea permitir actualizaciones dinámicas o no. No se recomienda permitir esto debido a una vulnerabilidad significativa. Click Siguiente:

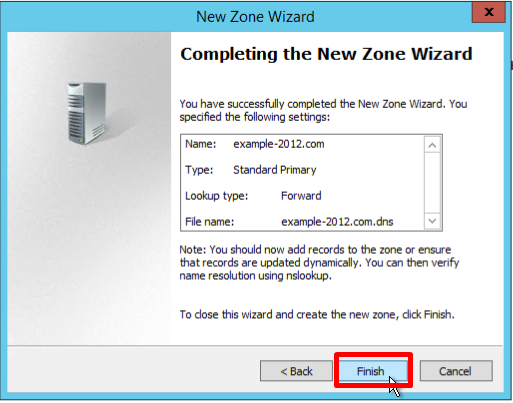

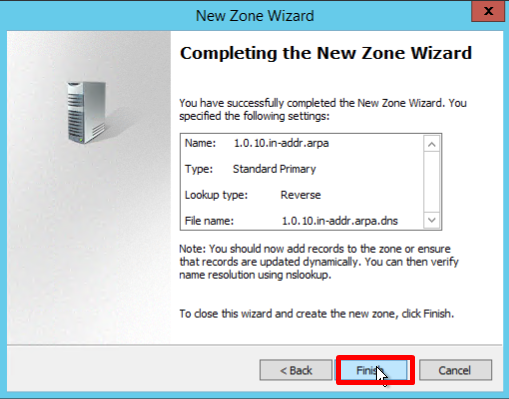

- Verifique que las configuraciones seleccionadas sean correctas, click Terminar:

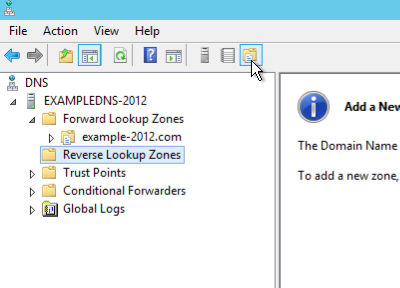

Creación de una zona de búsqueda inversa

- Abra la DNS Gerente y derecho-click en la carpeta Zonas de búsqueda inversa, seleccione Nueva zona. Esto abrirá el Asistente de zona nueva:

- En la pantalla Tipo de zona, seleccione Zona principal y click Siguiente:

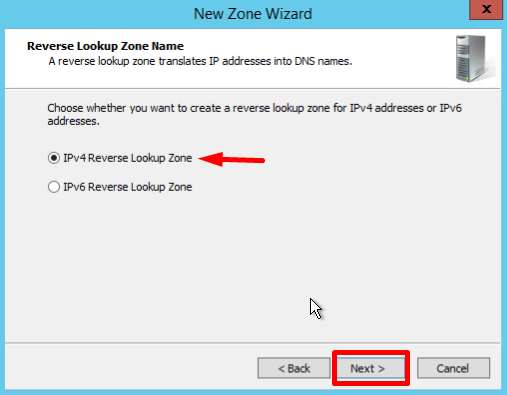

- En la primera página Nombre de zona de búsqueda inversa, seleccione IPv4, click Siguiente:

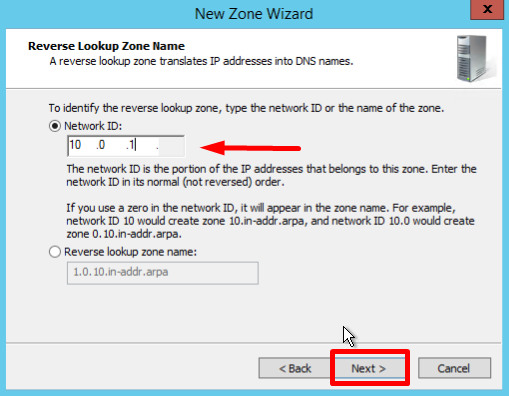

- Escriba la identificación de la red (los primeros tres octetos de la dirección IP) y click Siguiente:

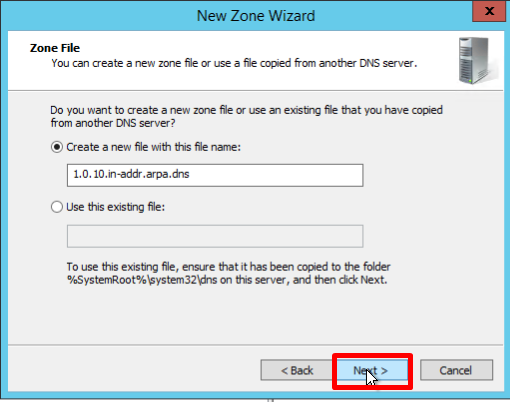

- Si es necesario, cambie el nombre del archivo de zona futura y click Siguiente:

- Debe elegir si desea permitir actualizaciones dinámicas o no. No se recomienda permitir esto debido a una vulnerabilidad significativa. Click Siguiente:

- Verifique que las configuraciones seleccionadas sean correctas, click Terminar:

Creación de un registro de host (A)

Esta sección de la guía está aquí para verificar principalmente todos los pasos que realizó anteriormente.

Un registro de recursos es la unidad de almacenamiento y transmisión de información en DNS. Los RR son los componentes básicos de la información de nombre de host e IP y se utilizan para resolver todos los DNS consultas

Registro A — un registro que le permite asignar nombres de host a una dirección IP del host.

Grabar PTR — es la versión inversa de un Registro A.

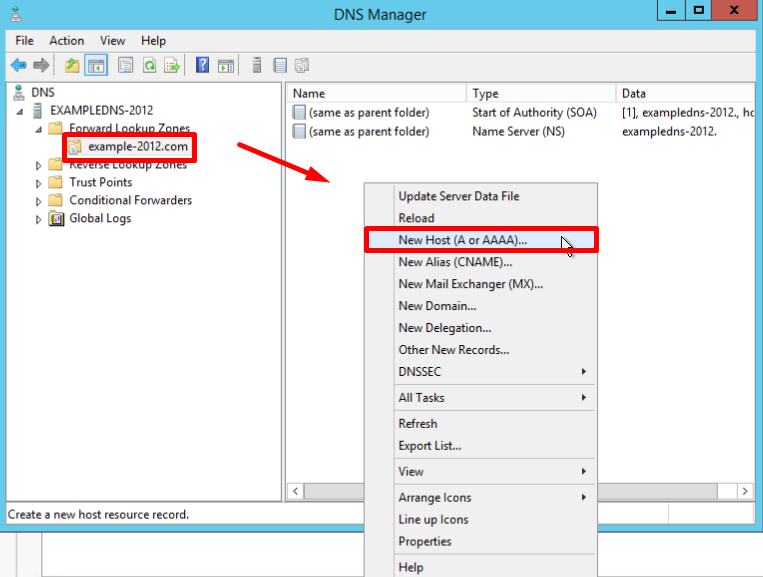

- Abra la carpeta Zonas de búsqueda directa en el DNS Manager y busque la carpeta de la zona. Derecha-click en la parte derecha de la DNS Administrador y seleccione Nuevo host (a o AAA):

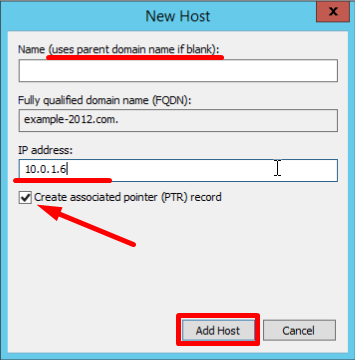

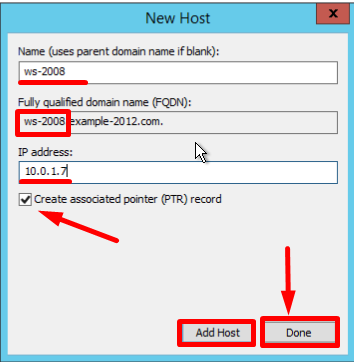

- Se abre la página Nuevo host. En Nombre, escriba un nombre del host (sin dominio, utilizará el nombre de la Zona como dominio) y su dirección IP. Marque la sección "Crear registro de puntero asociado (PTR)" para verificar si las zonas de búsqueda directa e inversa funcionan correctamente:

Si el campo Nombre está en blanco, utiliza el nombre de dominio principal.

- También puede agregar registros para otros servidores:

- Una vez que haya terminado, clik Listo.

Asegurándose de que todo esté correcto

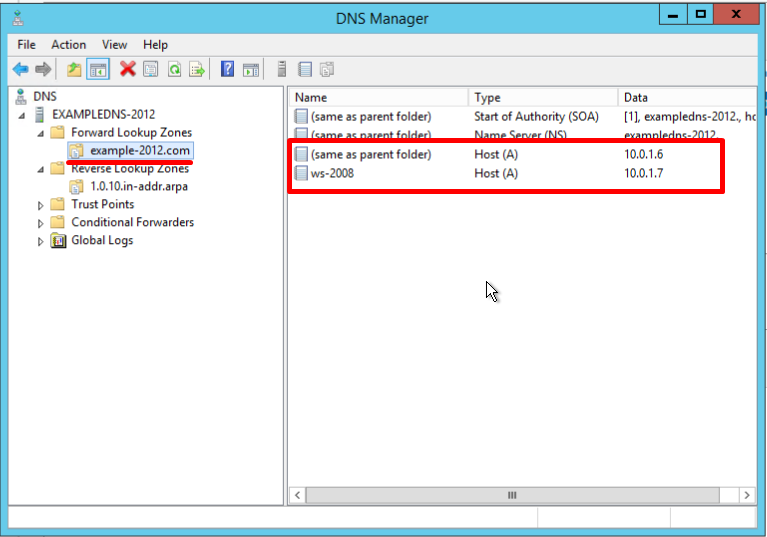

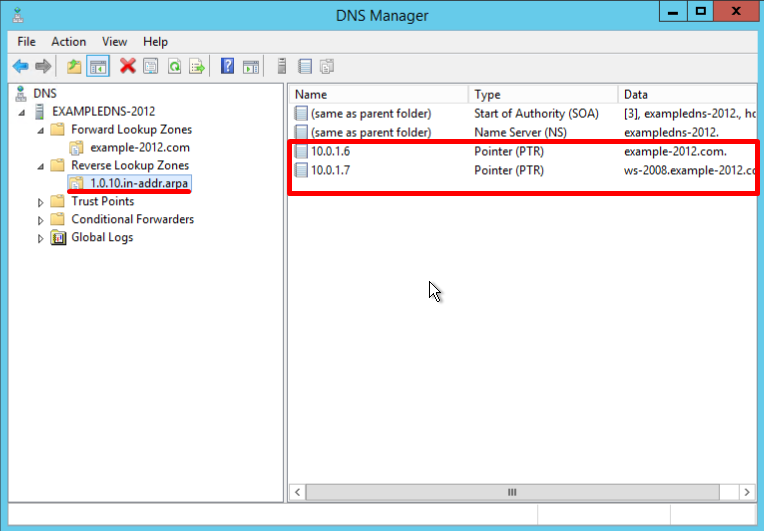

- Verifique los cambios en las carpetas de las zonas (en el ejemplo a continuación puede ver que aparecieron 2 registros en cada una de ellas):

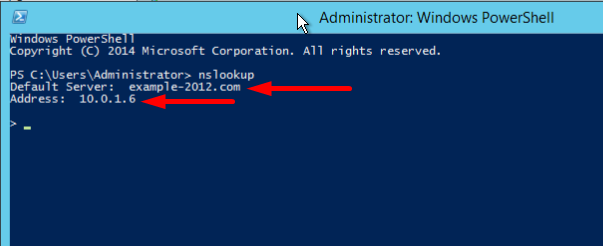

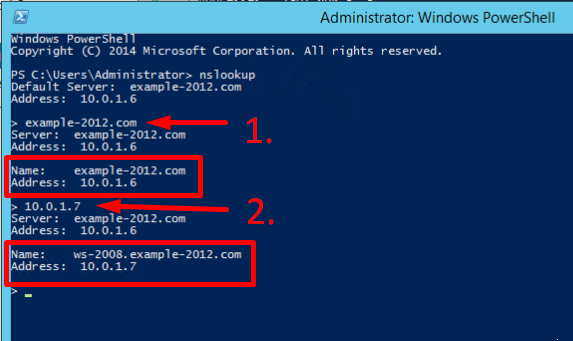

- Abra la línea de comando (cmd) o PowerShell y ejecute el comando nslookup:

Muestra que el valor predeterminado DNS el servidor es example-2012.com con la dirección 10.0.1.6.

Para asegurarse de que las zonas de avance y retroceso funcionan correctamente, puede enviar dos consultas:

- Para consultar el dominio;

- Para consultar la dirección IP:

En el ejemplo, tenemos respuestas apropiadas para ambas consultas.

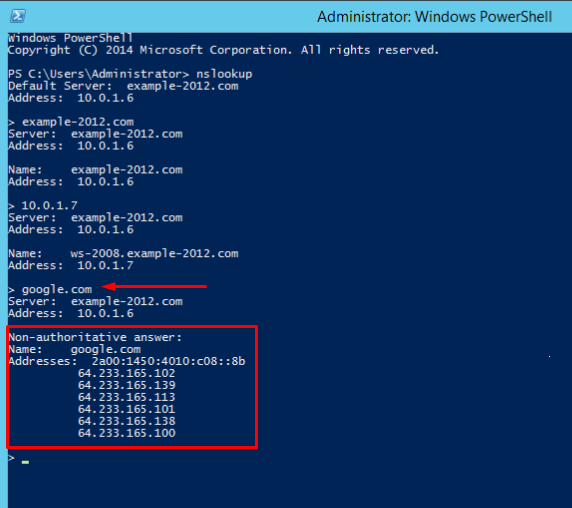

- Hay una opción para enviar una consulta a un recurso externo:

Vemos una nueva línea aquí "Respuesta no autorizada". Esto significa que nuestro DNS El servidor no contiene los archivos de zona originales del dominio. Aunque la información que se muestra a continuación, recibida de un servidor autorizado, no es en sí misma autorizada en este caso.

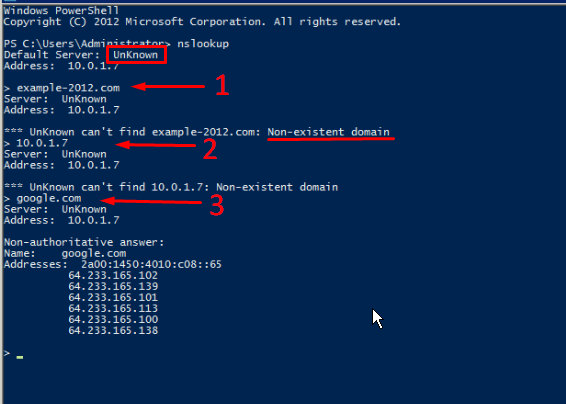

Para comparar, se realizaron todas las mismas consultas en el servidor donde las zonas directa e inversa no estaban configuradas:

Aquí, la máquina se asignó a sí misma por defecto DNS servidor. La DNS el nombre de dominio del servidor se muestra como desconocido porque no hay registros de recursos para la dirección IP (10.0.1.7). Por la misma razón, la segunda consulta devuelve un error (Dominio inexistente).

Descripción del Sistema de Nombres de Dominio (DNS) características que son nuevas o modificadas en Windows Server 2016.

In Windows Server 2016, DNS El servidor ofrece actualizaciones en las siguientes áreas:

- DNS Políticas del servidor

- Límite de tasa de respuesta (RRL)

- DNS Autenticación de entidad nombrada basada (DANE)

- Compatibilidad con registros desconocidos

- Sugerencias de raíz de IPv6

- Windows Soporte de PowerShell

DNS Políticas del servidor

Ahora puede utilizar estas funciones:

- DNS Política para la gestión del tráfico basada en la ubicación geográfica

- Intellíquido DNS respuestas basadas en la hora del día, para gestionar una sola DNS servidor configurado para implementación de cerebro dividido

- Aplicar filtros en DNS consultas, y más.

Descripción específica de estas características:

Equilibrio de carga de aplicaciones

Cuando haya implementado varias instancias de una aplicación en diferentes ubicaciones, puede usar DNS política para equilibrar la carga de tráfico entre las diferentes instancias de la aplicación, asignando dinámicamente la carga de tráfico para la aplicación.

Gestión de tráfico basada en geolocalización.

Puedes usar DNS Política para permitir primaria y secundaria DNS servidores para responder DNS cliconsultas ent basadas en la ubicación geográfica tanto de la client y el recurso al que el client está intentando conectarse, siempre que el client con la dirección IP del recurso más cercano.

Cerebro dividido DNS

con cerebro dividido DNS, DNS los registros se dividen en diferentes Zone Scopes en el mismo DNS servidor, y DNS cliLos participantes reciben una respuesta basada en si el clilas entradas son internas o externas clientes Puedes configurar el cerebro dividido DNS para zonas integradas de Active Directory o para zonas independientes DNS servidores.

Filtración

Puedes configurar DNS directiva para crear filtros de consulta basados en los criterios que proporcione. Filtros de consulta en DNS política le permite configurar la DNS servidor para responder de una manera personalizada basada en el DNS consulta y DNS client que envía el DNS consulta.

Forenses

Puedes usar DNS política para redirigir DNS clia una dirección IP inexistente en lugar de dirigirlos a la computadora a la que intentan acceder.

Redirección basada en la hora del día

Puedes usar DNS política para distribuir el tráfico de la aplicación a través de diferentes instancias distribuidas geográficamente de una aplicación mediante el uso DNS políticas que se basan en la hora del día.

También puedes usar DNS políticas para Active Directory integrado DNS zonas

Limitación de la tasa de respuesta (RRL)

ТPuede configurar los ajustes de RRL para controlar cómo responder a las solicitudes de un DNS client cuando su servidor recibe varias solicitudes dirigidas a la misma client

Al hacer esto, puede evitar que alguien envíe un ataque de Denegación de Servicio (Dos) usando su DNS servidores.

Por ejemplo, una red de bots puede enviar solicitudes a su DNS servidor usando la dirección IP de una tercera computadora como solicitante. Sin RRL, su DNS los servidores pueden responder a todas las solicitudes, inundando la tercera computadora.

Cuando usa RRL, puede configurar los siguientes ajustes:

Respuestas por segundo Este es el número máximo de veces que se da la misma respuesta a un client dentro de un segundo.

Errores por segundo Este es el número máximo de veces que se envía una respuesta de error al mismo client dentro de un segundo.

Ventana Este es el número de segundos durante los cuales las respuestas a un cliLos participantes se suspenden si se realizan demasiadas solicitudes.

Tasa de fuga Esta es la frecuencia con la que DNS servidor responde a una consulta durante el tiempo en que las respuestas están suspendidas. Por ejemplo, si el servidor suspende las respuestas a un client durante 10 segundos y la tasa de fuga es 5, el servidor todavía responde a una consulta por cada 5 consultas enviadas. Esto permite que el archivogitimagen clipara obtener respuestas incluso cuando el DNS el servidor está aplicando una limitación de la tasa de respuesta en su subred o FQDN.

tasa de TC Esto se usa para decirle a la client para intentar conectarse con TCP cuando las respuestas a la clise suspenden. Por ejemplo, si la tasa de TC es 3 y el servidor suspende las respuestas a un determinado client, el servidor emite una solicitud de conexión TCP por cada 3 consultas recibidas. Asegúrese de que el valor de la tasa de TC sea menor que la tasa de fuga, para dar la cliEnt la opción de conectarse a través de TCP antes de filtrar las respuestas.

Respuestas máximas Este es el número máximo de respuestas que emite el servidor a un climientras las respuestas están suspendidas.

Lista de dominios permitidos Esta es una lista de dominios que se excluirán de la configuración de RRL.

Subredes de lista blanca Esta es una lista de subredes que se excluirán de la configuración de RRL.

Interfaces de servidor de lista blanca Esta es una lista de DNS interfaces de servidor que se excluirán de la configuración de RRL.

DNS Autenticación de entidad nombrada basada (DANE)

Puede utilizar el soporte del DANE (RFC 6394 y 6698) para especificar a su DNS clilos participantes de qué CA deben esperar que se emitan los certificados para los nombres de dominio alojados en su DNS servidor. Esto previene una forma de ataque man-in-the-middle donde alguien es capaz de corromper un DNS caché y punto a DNS nombre a su propia dirección IP.

Compatibilidad con registros desconocidos

Un "Registro Desconocido" es un RR cuyo formato RDATA no es conocido por el DNS servidor. El soporte recientemente agregado para tipos de registros desconocidos (RFC 3597) significa que puede agregar los tipos de registros no admitidos en el Windows DNS zonas de servidor en formato binario on-wire. los Windows El sistema de resolución de almacenamiento en caché ya tiene la capacidad de procesar tipos de registros desconocidos. Windows DNS El servidor no realiza ningún procesamiento específico de registro para los registros desconocidos, sino que lo devuelve en respuesta si se reciben consultas al respecto.

Sugerencias de raíz de IPv6

Las sugerencias de raíz de IPV6, publicadas por IANA, se agregaron a la Windows DNS servidor. Las consultas de nombres de Internet ahora pueden usar servidores raíz IPv6 para realizar resoluciones de nombres.

Windows Soporte de PowerShell

El siguiente nuevo Windows cmdlets de PowerShell y paramLos éteres se introducen en Windows Server 2016:

Agregar-DnsÁmbito de recursión del servidor - Este cmdlet crea un nuevo ámbito de recurrencia en el DNS servidor. Los ámbitos de recursividad son utilizados por DNS políticas para especificar una lista de reenviadores que se utilizarán en un DNS consulta.

Eliminar-DnsÁmbito de recursión del servidor - Este cmdlet elimina los ámbitos de recursividad existentes.

Conjunto-DnsÁmbito de recursión del servidor - Este cmdlet cambia la configuración de un ámbito de recursividad existente.

Obtener-DnsÁmbito de recursión del servidor - Este cmdlet recupera información sobre los ámbitos de recursividad existentes.

Agregar-DnsServidorClientSubred - Este cmdlet crea un nuevo DNS clisubred ent. Las subredes son utilizadas por DNS políticas para identificar dónde DNS clise encuentra ent.

Eliminar-DnsServidorClientSubred - Este cmdlet elimina los existentes DNS clisubredes ent.

Conjunto-DnsServidorClientSubred - Este cmdlet cambia la configuración de un existente DNS clisubred ent.

Obtener-DnsServidorClientSubred - Este cmdlet recupera información sobre los existentes DNS clisubredes ent.

Agregar-DnsPolítica de resolución de consulta del servidor - Este cmdlet crea un nuevo DNS política de resolución de consultas. DNS Las políticas de resolución de consultas se utilizan para especificar cómo, o si, se responde a una consulta, en función de diferentes criterios.

Eliminar-DnsPolítica de resolución de consulta del servidor - Este cmdlet elimina los existentes DNS políticas.

Conjunto-DnsPolítica de resolución de consulta del servidor - Este cmdlet cambia la configuración de un existente DNS .

Obtener-DnsPolítica de resolución de consulta del servidor - Este cmdlet recupera información sobre los existentes DNS políticas.

Habilitar-DnsPolítica del servidor - Este cmdlet habilita los existentes DNS políticas.

Inhabilitar-DnsPolítica del servidor - Este cmdlet deshabilita los existentes DNS políticas.

Agregar-DnsPolítica de transferencia de zona del servidor - Este cmdlet crea un nuevo DNS política de transferencia de zona del servidor. DNS Las políticas de transferencia de zona especifican si rechazar o ignorar una transferencia de zona en función de diferentes criterios.

Eliminar-DnsPolítica de transferencia de zona del servidor - Este cmdlet elimina los existentes DNS políticas de transferencia de zona del servidor.

Conjunto-DnsPolítica de transferencia de zona del servidor - Este cmdlet cambia la configuración de un existente DNS política de transferencia de zona del servidor.

Obtener-DnsServerResponseRateLimiting - Este cmdlet recupera la configuración de RRL.

Conjunto-DnsLimitación de velocidad de respuesta del servidor - Este cmdlet cambia la configuración de RRL.

Agregar-DnsLista de excepciones de limitación de velocidad de respuesta del servidor - Este cmdlet crea una lista de excepciones RRL en el DNS servidor.

Obtener-DnsLista de excepciones de limitación de velocidad de respuesta del servidor- Este cmdlet recupera listas de excepciones de RRL.

Eliminar-DnsLista de excepciones de limitación de velocidad de respuesta del servidor - Este cmdlet elimina una lista de excepciones RRL existente.

Conjunto-DnsLista de excepciones de limitación de velocidad de respuesta del servidor - Este cmdlet cambia las listas de excepciones de RRL.

Agregar-DnsRegistro de recursos del servidor - Este cmdlet se actualizó para admitir el tipo de registro desconocido.

Obtener-DnsRegistro de recursos del servidor - Este cmdlet se actualizó para admitir el tipo de registro desconocido.

Eliminar-DnsRegistro de recursos del servidor - Este cmdlet se actualizó para admitir el tipo de registro desconocido.

Conjunto-DnsRegistro de recursos del servidor- Este cmdlet se actualizó para admitir un tipo de registro desconocido

Para obtener más información, consulte lo siguiente Windows Server 2016 Windows Temas de referencia de comandos de PowerShell.