Einführung und Ziele

Bei der Informationssicherheit gibt es drei Hauptaspekte aller Informationen: Integrität, Verfügbarkeit und Vertraulichkeit, die verletzt werden können. Das Hauptproblem in dieser Situation sind „Bedrohungen“. Bedrohungen – Es handelt sich um eine Reihe von Faktoren und Prozessen, die das Informationssystem beschädigen und den Geschäftsablauf beeinträchtigen können. Eine der Bedrohungen, die auf die Verfügbarkeit von Informationen abzielen, ist DDoS.

Warum kümmern wir uns darum?

Der Angriff zielte darauf ab, eine kritische Situation für uns herbeizuführen: nicht verfügbare Server aufgrund überlasteter Systeme. Es kann auf drei Ebenen weitergeleitet werden: Hardware mit volumetrischen Anforderungen laden, Dienste und verschiedene Apps können durch den Angriff verletzt werden, da Netzwerkübertragungsdaten und Cluster verloren gehen, und die Cloud kann beschädigt werden.

Und was kann man dagegen tun?

Teilen Sie unsere Infrastruktur in zwei Kategorien ein: interne und Proxy-Schichten. Sie werden für den Schutz und die Gestaltung unserer Infrastruktur verantwortlich sein. In jeder Phase werde ich Dienstprogramme und Methoden beschreiben, die komplexe und gezielte Schutzsysteme darstellen.

Schutzplan

Theorie: Zunächst plane ich die Implementierung eines umfassenden Ansatzes zum Aufbau der primären Ebene des Abwehrsystems gegen potenzielle DDoS-Angriffe. Anschließend beabsichtige ich, mit gezielten Lösungen alle Schwachstellen anzugehen, die bei den anfänglichen Schutzmaßnahmen möglicherweise übersehen wurden.

Praxis: Eine ziemlich komplizierte, aber effektive Lösung – „Verkehrsinjektion” Dazu gehören IPS/IDS, Software zur Herstellung von falschem Datenverkehr, firewall, Filter, Lastausgleich, automatische Skalierung und virtuelle Infrastruktur. Es handelt sich bereits um eine Reihe von Punktlösungen, die in einem ganzheitlichen und miteinander verbundenen System vereint sind. Das passt zu verschiedenen Arten von Netzwerkarchitekturen.

Software Installation

Die erste Stufe Der Plan umfasst die Installation und Bereitstellung von Diensten zur Erfassung von Informationen und Verkehrsanalysen, um ein Profil des normalen Verkehrs zu erstellen.

Hier sind die allgemein empfohlenen Mindestsystemanforderungen:

- Prozessor: 2.5 GHz oder schneller;

- RAM: 2 GB (4 GB oder mehr empfohlen);

- Festplatte space: 20 GB verfügbar space;

- Betriebssystem: Linux oder Unix-basierte Systeme.

Wenn Ihr System paramWenn alles in Ordnung ist, können wir die Installation mit den folgenden Befehlen starten:

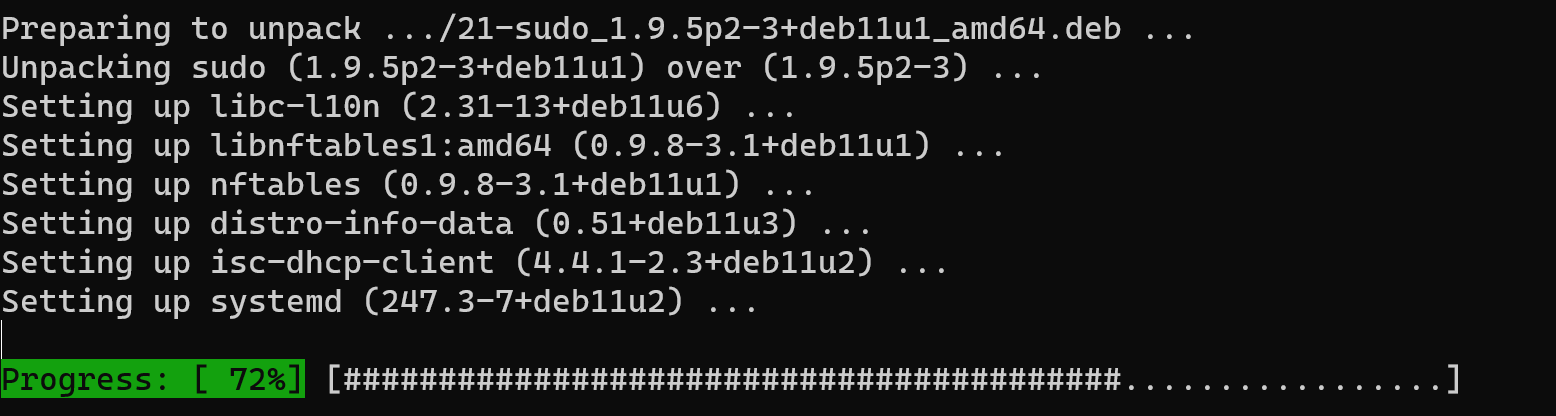

sudo apt update && sudo apt upgrade -y

Dieser Befehl aktualisiert den Index der Pakete und lädt erforderliche Komponenten herunter. Installieren Sie die erforderlichen Pakete, die Tools zur Verkehrsüberwachung, Protokollanalyse und mehr enthalten:

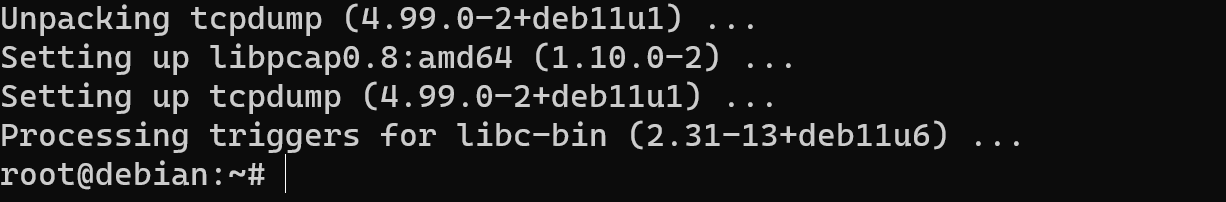

sudo apt install tcpdump -y

Aufgrund der Systemmöglichkeiten können Sie jedoch eine andere Software verwenden:

sudo apt install wireshark -yDieser Befehl lädt das erforderliche Paket zum Überwachen und Aufspüren des Datenverkehrs herunter:

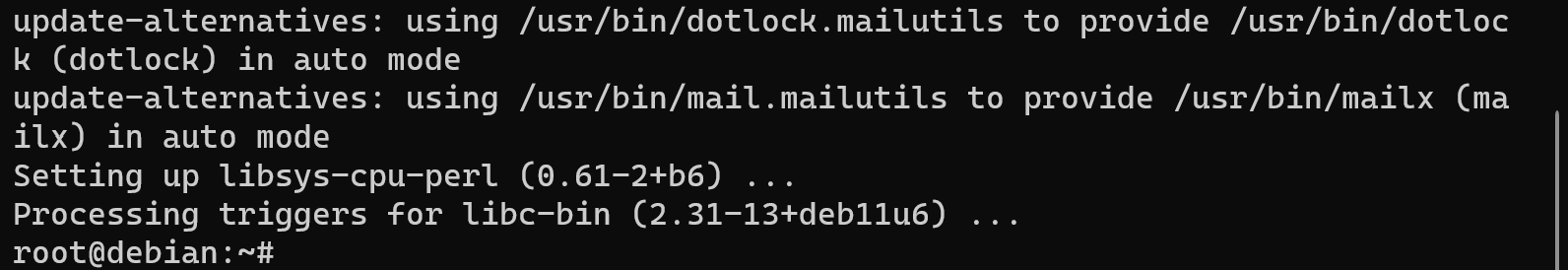

sudo apt install logwatch -y

Für die Erstellung von Profilen ist es notwendig, die Kontrolle über das Ereignisprotokoll zu erlangen:

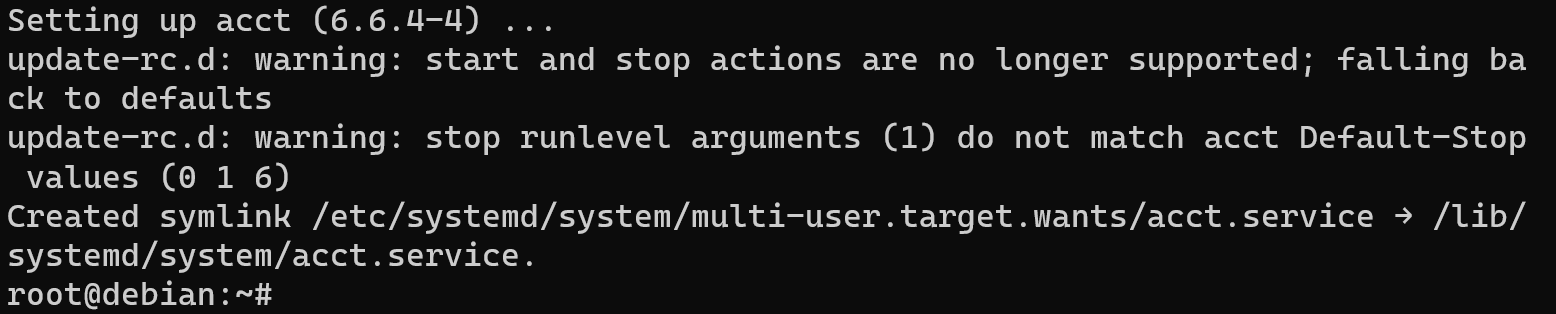

sudo apt install acct -yUm Informationen über Benutzer zu sammeln, können Sie „acct“ verwenden, aber wenn Sie möchten, wählen Sie eine beliebige verfügbare Software für diesen Zweck:

Pa konfigurierenramTools zum Sammeln von Informationen gemäß den Anforderungen Ihres Informationssystems. Definieren Sie nach der Analyse der Netzwerkarchitektur und Ihrer Anfrage nach einem Schutzsystem die ein- und ausgehenden Verkehrsströme zur Aufzeichnung: Identifizieren Sie die Benutzerschnittstellen, den Port und die IP-Adresse pul:

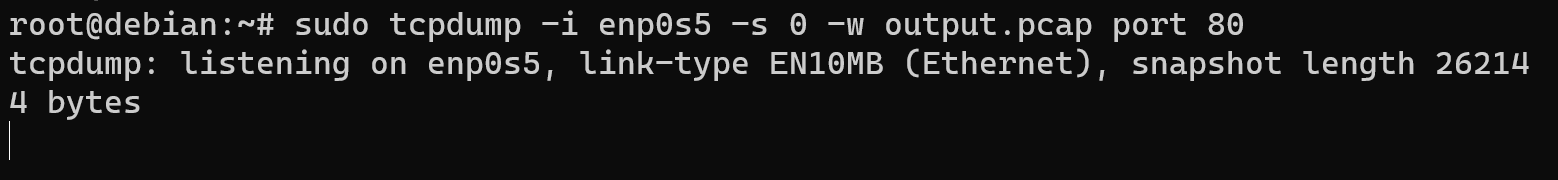

sudo tcpdump -i enp0s5 -s 0 -w output.pcap port 80

In diesem Beispiel wird die Schnittstelle „enp0s5“ verwendet, die Quelle definiert wie eine beliebige IP-Adresse, den Port „80“ und die Ausgabedatei mit dem Namen „output.pcap“. Deshalb schnüffele ich den Verkehr von eth0 auf Port 80, HTTP der Verkehr.

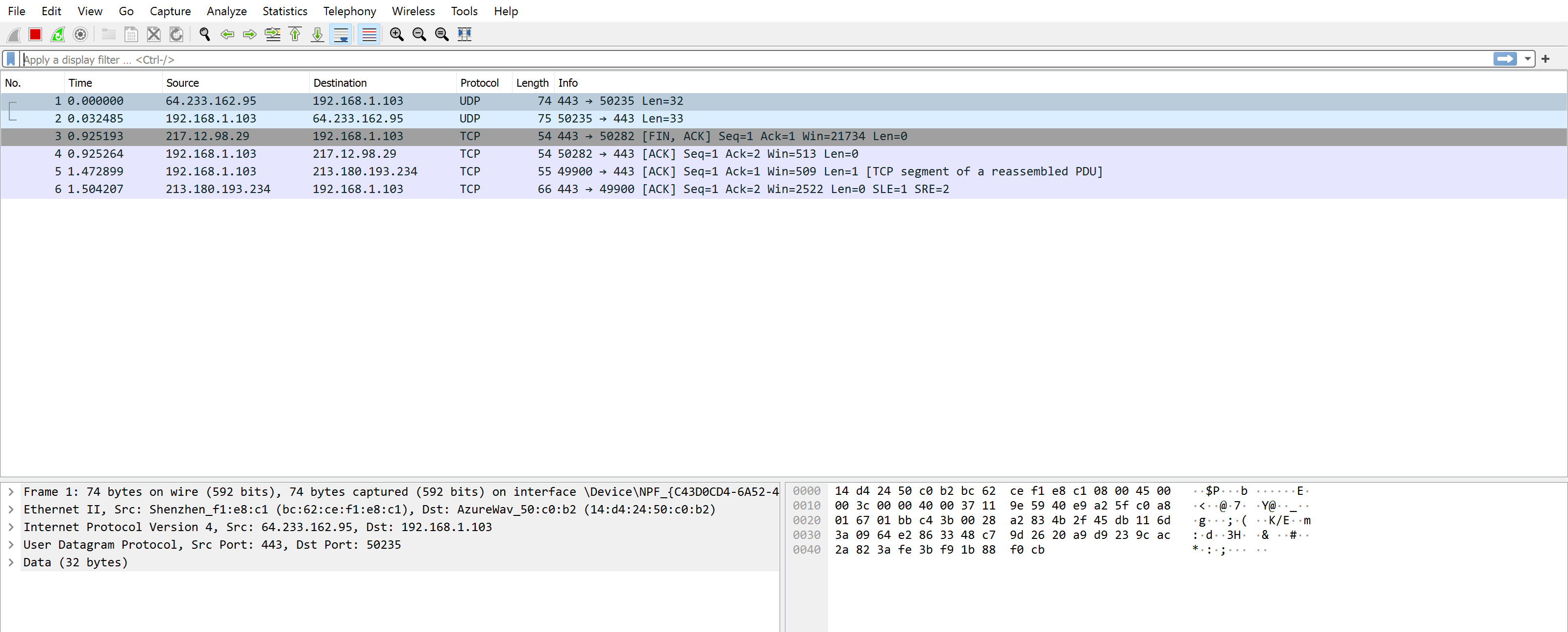

Für Wireshark ist die Nutzungsebene dieselbe:

sudo wireshark

Wählen Sie die Schnittstelle, cliKlicken Sie auf die Schaltfläche „Start“, um mit dem Aufspüren des Datenverkehrs zu beginnen, und auf „Stopp“, um den Vorgang abzuschließen. Anschließend müssen Sie den Daten-Dump speichern. CliKlicken Sie auf „Datei“ -> „Speichern“ und wählen Sie den Speicherort und das Format für die gespeicherte Datei. Aufgrund der nicht geringen Größe der Dump-Daten empfehlen wir Ihnen, Ihr System zu reinigen:

sudo apt-get autoremove && sudo apt-get cleanFür detailliertere und genauere Ergebnisse beginnen Sie mit der Überwachung des Systems für 7 Tage. Je mehr desto besser! Daher sammle ich Daten vom System und erstelle ein Profil des normalen Verkehrs. Dieser Prozess wird beschrieben in der nächsten Folge von Anweisungen!

Zusammenfassung

Die Einrichtung eines Erfassungs- und Schnüffelsystems für DDoS-Angriffe ist ein entscheidender Schritt zum Schutz Ihres Netzwerks vor bösartigem Datenverkehr. Mithilfe von Tools wie Wireshark und tcpdump können Sie den Netzwerkverkehr problemlos in Echtzeit erfassen und analysieren und so Muster und potenzielle Bedrohungen erkennen, bevor sie erheblichen Schaden anrichten. Stellen Sie unbedingt sicher, dass Ihr System ordnungsgemäß konfiguriert und gesichert ist, da eine unsachgemäße Einrichtung zu zusätzlichen Schwachstellen führen kann. Mit den richtigen Tools und der richtigen Implementierung können Sie das Risiko von DDoS-Angriffen deutlich reduzieren und Ihr Netzwerk vor Cyber-Bedrohungen schützen.