Qu'est-ce que Bitwarden ?

Bitwarden se présente comme une solution avancée de gestion des mots de passe, permettant aux utilisateurs de stocker en toute sécurité et de gérer efficacement leurs mots de passe. Avec sa plate-forme cryptée, il offre un moyen fiable et protégé de stocker les identifiants de connexion, les détails de la carte de crédit, les notes sécurisées et d'autres informations sensibles. Bitwarden présente une excellente compatibilité, étendant clisupport ent sur divers systèmes d'exploitation et appareils, englobant Windows, Linux, MacOS, navigateurs Web et plates-formes mobiles. Il permet notamment aux utilisateurs de générer des mots de passe robustes et uniques, de remplir automatiquement des formulaires de connexion sans effort et de synchroniser de manière transparente les données sur plusieurs appareils.

Mettant l'accent sur la sécurité et la confidentialité maximales, Bitwarden exploite le cryptage de bout en bout, garantissant un accès exclusif uniquement à l'utilisateur. En outre, il comprend des fonctionnalités supplémentaires, notamment l'authentification à deux facteurs et la possibilité d'auto-héberger le serveur Bitwarden, offrant aux individus un contrôle total sur leurs données. Bitwarden est disponible en versions gratuite et premium, les abonnés premium ayant accès à des fonctionnalités améliorées et à des options supplémentaires.

Pourquoi avez-vous besoin d'un serveur auto-hébergé avec un gestionnaire de mots de passe open-source ?

Les services modernes de gestion des mots de passe peuvent être dangereux en raison de divers risques de sécurité. Voici quelques raisons:

- Violations de données : les gestionnaires de mots de passe stockent des informations sensibles, telles que les identifiants de connexion et les données personnelles, dans un emplacement centralisé. Si le service subit une violation de données, les cybercriminels peuvent accéder à un grand nombre de mots de passe utilisateur. Par exemple, le gestionnaire de mots de passe LastPass a subi une brèche en 2015, compromettant les données des utilisateurs.

- Point de défaillance unique : S'appuyer sur un seul gestionnaire de mots de passe crée un point de défaillance unique. Si le mot de passe principal ou la méthode d'authentification est compromis, tous les mots de passe stockés deviennent vulnérables. Cela s'est produit avec le gestionnaire de mots de passe OneLogin en 2017 lorsqu'un accès non autorisé a conduit à l'exposition des données.

- Applications et extensions malveillantes : certains gestionnaires de mots de passe proposent des extensions de navigateur ou des applications mobiles pour remplir automatiquement les mots de passe. Des extensions malveillantes ou compromises peuvent collecter des données sensibles ou injecter du code malveillant, compromettant l'ensemble du référentiel de mots de passe.

- Phishing et ingénierie sociale : les utilisateurs peuvent, sans le savoir, révéler leur mot de passe principal ou d'autres informations sensibles à des attaquants par le biais d'attaques de phishing ou d'ingénierie sociale. Les attaquants peuvent imiter legitimate les interfaces du gestionnaire de mots de passe pour inciter les utilisateurs à fournir leurs identifiants de connexion.

- Dépendance vis-à-vis des services cloud : les gestionnaires de mots de passe basés sur le cloud synchronisent les données sur tous les appareils, ce qui les rend pratiques mais également dépendants des mesures de sécurité du service. Si le service connaît des temps d'arrêt ou une panne, les utilisateurs peuvent ne pas être en mesure d'accéder à leurs mots de passe.

- Absence de chiffrement de bout en bout : certains gestionnaires de mots de passe n'utilisent pas le chiffrement de bout en bout, ce qui signifie que les mots de passe sont déchiffrés côté serveur, ce qui les rend vulnérables à un accès non autorisé.

- Keyloggers et Clipboard Sniffing : les gestionnaires de mots de passe s'appuient généralement sur le copier-coller des mots de passe, ce qui les rend vulnérables aux enregistreurs de frappe ou cliMalware reniflant pboard qui peut capturer des données sensibles.

- Faux sentiment de sécurité : les utilisateurs peuvent devenir complaisants et faire entièrement confiance au gestionnaire de mots de passe, négligeant d'autres mesures de sécurité telles que l'utilisation de mots de passe uniques forts ou l'activation de l'authentification à deux facteurs.

Pour atténuer ces risques, les utilisateurs doivent choisir des gestionnaires de mots de passe réputés avec de solides antécédents en matière de sécurité, utiliser une authentification à deux facteurs dans la mesure du possible et surveiller régulièrement leurs comptes pour toute activité suspecte. De plus, le maintien de sauvegardes hors ligne des mots de passe critiques peut fournir une couche de sécurité supplémentaire.

Préparation du système pour l'installation

Avant d'installer le gestionnaire de mots de passe, il est essentiel de mettre à jour les packages système pour garantir des performances et une compatibilité optimales :

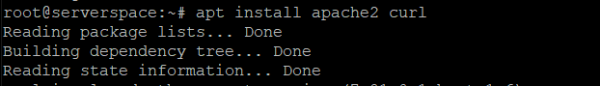

sudo apt update && apt upgradeInstallez l' Apache et Curl forfaits.

sudo apt install apache2 curl -y

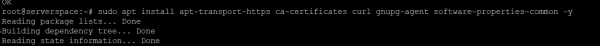

Avant de procéder à la Docker setup, il est nécessaire de configurer les dépendances. Une fois les dépendances en place, vous pouvez procéder à la configuration Docker.

sudo apt install apt-transport-https ca-certificates curl gnupg-agent software-properties-common -y

Inclure les clés GPG de Docker pour renforcer la sécurité et l'intégrité de l'installation.

curl -fsSL https://download.docker.com/linux/debian/gpg | sudo apt-key add -Ajouter docker référentiel sur votre système.

sudo add-apt-repository "deb [arch=amd64] https://download.docker.com/linux/debian bullseye stable && apt update"Pose Docker

sudo apt install docker-ce docker-ce-cli containerd.io docker-composeLa prochaine étape se terminera en accordant l'autorisation à l'utilisateur :

sudo usermod -aG docker *username*Installation de Bitwarden

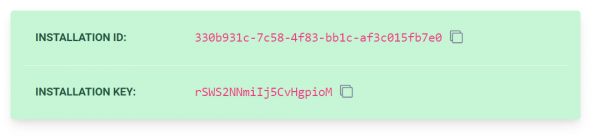

L'étape suivante comprend l'obtention d'un ID d'hébergement et d'une clé pour procéder à l'installation. Visitez le site Web de Bitwarden, entrez votre adresse e-mail administrative et obtenez les détails nécessaires.

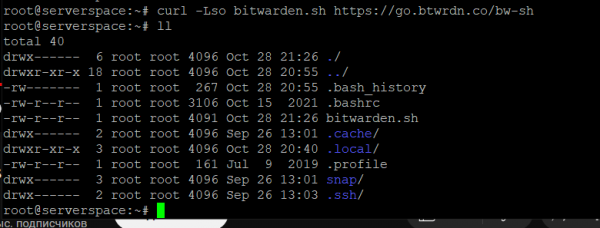

Téléchargez le composant principal du serveur prêt à l'emploi :

curl -Lso bitwarden.sh https://go.btwrdn.co/bw-sh

Pour configurer BitWarden, vous avez besoin d'un script normal que vous pouvez ouvrir en exécutant la commande :

cat bitwarden.shBitWarden utilise des configurations préinstallées, donc après l'avoir installé, vous pouvez vérifier sa fonctionnalité immédiatement et après l'avoir installé, vous pouvez le configurer de la manière dont vous avez besoin :

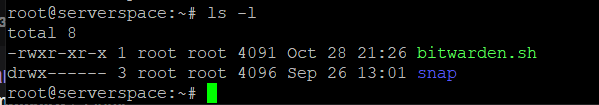

Le script doit être rendu exécutable.

![]()

Utilisez la commande ci-dessous pour vérifier les droits accordés.

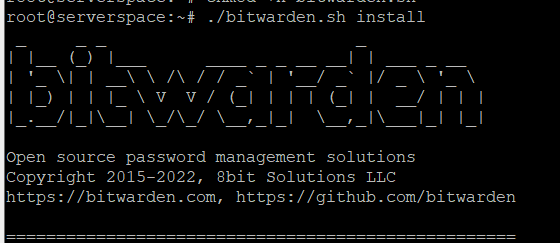

Installez BitWarden à l'aide du script d'installation.

sudo ./bitwarden.sh install

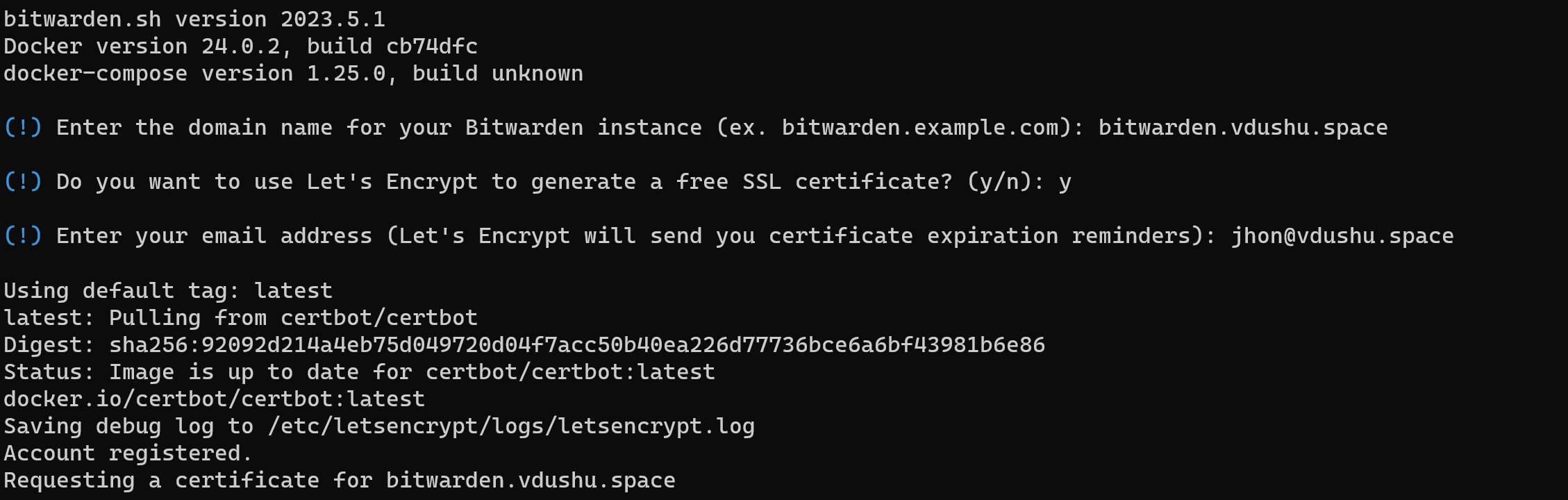

Entrez les données requises. Pour rendre votre serveur visible depuis internet, saisissez votre domaine dans le champ correspondant. Sinon, remplissez le champ avec "domain.org" et appuyez sur Entrée. De plus, n'oubliez pas de remplir un autre champ.

Super! Le certificat a été obtenu et nous pouvons maintenant nommer la base de données :

Attendez pour installer lorsque tous les conteneurs sont retirés :

Une fois l'installation terminée, entrez l'ID d'installation et la clé que vous avez obtenus précédemment. Ensuite, attendez que le processus de génération de clé privée Diffie Hellman soit terminé.

L'installation a réussi.

Lancer Bitwarden

Avant de commencer, nous devons configurer le fichier config. Configurons-le à l'aide de n'importe quel éditeur de texte.

nano ./bwdata/config.ymlPour garantir une expérience fluide avec l'interface Web, vous avez la possibilité de modifier le port à une valeur préférée. Toutefois, si vous disposez d'un serveur distinct dédié au gestionnaire et à d'autres ressources Web qui n'entreront pas en conflit, vous pouvez choisir de laisser les valeurs par défaut telles qu'elles sont. Cela aidera à éviter tout problème potentiel.

nano ./bwdata/docker/docker-compose.ymlPour configurer certaines fonctions Bitwarden qui ne sont pas installées par le script bitwarden.sh, vous pouvez modifier le fichier d'environnement situé dans ~bwdata/env/global.override.env.

nano ~bwdata/env/global.override.envEn éditant le fichier d'environnement et en mettant à jour ces parameters, vous pouvez configurer des fonctions supplémentaires de Bradwarden en fonction de vos besoins spécifiques, tous paramLes paramètres de remplissage sont illustrés dans la capture d'écran ci-dessous. Pour remplir ces éléments, vous devez augmenter le serveur de messagerie. N'oubliez pas d'enregistrer les modifications après avoir modifié le fichier à l'aide des raccourcis clavier Ctrl+O et de quitter l'éditeur de texte à l'aide de Ctrl+X.

Le gestionnaire de mots de passe est démarré avec une commande.

sudo ./bitwarden.sh startLors du démarrage initial, soyez patient car Bitwarden prend un certain temps pour créer tous les composants nécessaires à son bon fonctionnement.

Après un démarrage réussi, un message s'affichera indiquant que l'interface Web est prête.

Requis! Si vous n'utilisez pas IPv6, assurez-vous de commenter les lignes pertinentes dans le nginx configuration:

nano ~/bwdata/nginx/default.confCommentez toutes les lignes qui peuvent être associés à IPv6, ceux-ci sont marqués en bleu dans la capture d'écran :

Pour terminer la configuration initiale du DNS record, vous devrez configurer l'enregistrement A chez votre registraire de domaine. Dans un champ, indiquez votre domaine de 3ème niveau, tandis que dans l'autre champ, indiquez l'adresse IP de la connexion :

Accédez à l'interface Web à l'aide de l'adresse de domaine du serveur.

Lors de la création d'un utilisateur, il est essentiel de se rappeler que le mot de passe associé au compte sert de clé primaire pour accéder à tous les mots de passe. Vous avez la possibilité de laisser un indice pour le mot de passe afin de vous assurer qu'il n'est pas oublié.

Envoyez-vous un e-mail de confirmation pour que votre compte fonctionne sans restrictions ! Cependant, la fonctionnalité limitée est également suffisante pour travailler avec. Créez des objets de données dans la fenêtre principale :

La case avec les champs est le profil que vous devez remplir :

La case avec les champs est le profil que vous devez remplir :

La saisie effectuée est la suivante :

Recommandation pour l'installation

Lorsqu'il s'agit de mettre à niveau un serveur auto-hébergé et d'assurer la conformité aux exigences réglementaires, considérez les étapes suivantes :

- Restez informé : tenez-vous au courant des derniers correctifs de sécurité, des mises à jour et des meilleures pratiques pour le logiciel et le système d'exploitation exécutés sur votre serveur auto-hébergé. Consultez régulièrement les notes de version, les avis de sécurité et les forums communautaires pour rester informé des vulnérabilités potentielles et des mises à niveau recommandées.

- Données de sauvegarde : avant d'effectuer toute mise à niveau, assurez-vous d'avoir mis en place une stratégie de sauvegarde complète. Sauvegardez régulièrement toutes les données et configurations critiques pour minimiser le risque de perte de données pendant le processus de mise à niveau.

- Test dans un environnement de développement : Créez un environnement de développement ou de préproduction qui reflète étroitement votre environnement de production. Testez d'abord les mises à niveau et les mises à jour dans cet environnement pour identifier les problèmes de compatibilité, les conflits ou les comportements inattendus qui pourraient survenir.

- Planifier les temps d'arrêt : les mises à niveau nécessitent souvent des temps d'arrêt du système ou des interruptions de service. Planifiez votre calendrier de mise à niveau pendant une période de faible activité ou implémentez un mécanisme de basculement pour minimiser l'impact sur les utilisateurs. Communiquez à l'avance les temps d'arrêt prévus aux parties concernées.

- Suivez la documentation du fournisseur : suivez la documentation officielle fournie par le fournisseur du logiciel ou les responsables du projet pour mettre à niveau les composants spécifiques exécutés sur votre serveur auto-hébergé. Chaque logiciel peut avoir ses propres procédures de mise à niveau, alors assurez-vous de comprendre et de suivre les étapes recommandées.

- Tester et vérifier : Une fois la mise à niveau terminée, testez minutieusement toutes les fonctionnalités critiques et vérifiez que le système fonctionne comme prévu. Effectuez des tests de régression pour vous assurer qu'aucune conséquence ou régression imprévue ne s'est produite.

- Surveillance et audit : implémentez des outils de surveillance pour suivre la santé et les performances de votre serveur auto-hébergé. Examinez régulièrement les journaux et effectuez des audits pour identifier toute anomalie ou tout événement lié à la sécurité. Cela vous aide à résoudre rapidement tout problème et à maintenir la conformité aux exigences réglementaires.

- Conformité aux exigences réglementaires : comprenez les exigences réglementaires spécifiques qui s'appliquent à votre secteur ou à votre juridiction. Identifiez les contrôles de sécurité, les mesures de protection des données et la documentation nécessaires pour respecter les normes de conformité. Mettez en œuvre des mesures de sécurité appropriées telles que les contrôles d'accès, le chiffrement, les politiques de conservation des données et la surveillance de l'activité des utilisateurs pour garantir la conformité.

- Évaluations de sécurité régulières : Effectuez des évaluations de sécurité périodiques, telles que des analyses de vulnérabilité et des tests de pénétration, pour identifier les faiblesses de sécurité ou les risques potentiels. Corrigez rapidement toute vulnérabilité identifiée et documentez vos efforts pour maintenir une posture de sécurité robuste.

- Formation et sensibilisation des employés : offrez une formation aux employés sur les meilleures pratiques de sécurité, les exigences réglementaires et leurs rôles et responsabilités dans le maintien de la conformité. Promouvoir une culture de sensibilisation à la sécurité pour minimiser les risques humains et encourager le respect des protocoles de sécurité.

N'oubliez pas que les exigences de conformité peuvent varier en fonction de votre secteur d'activité, de votre région et du nature de vos données. Il est essentiel de consulter des experts juridiques et de conformité pour vous assurer que votre serveur auto-hébergé répond à toutes les exigences réglementaires applicables.

Conclusion

Avec cette publication, vous pourrez facilement installer Bitwarden et le rendre opérationnel selon vos besoins.