Introduction

Dans cette publication, je vais montrer comment identifier les vulnérabilités de votre système. La sécurité des serveurs doit être une priorité ! Après tout, chaque appareil peut être piraté, donc les développeurs de logiciels comblent les trous ouverts dans leur programme.rams dès que possible, nous devons donc mettre à jour le "logiciel" régulièrement, sinon un attaquant profitera de la vulnérabilité et causera des dommages au serveur, voire à toute l'entreprise.

Facebook a été piraté pendant 3 ans de 2019 à 2021, entraînant la publication de plus de 950 millions d'utilisateurs. Parmi ces données figuraient les numéros de téléphone, les adresses postales, les dates de naissance et d'autres informations personnelles des utilisateurs. Tout cela peut être évité si vous prenez le temps d'être cyber-sécurisé et de garder un œil sur les logiciels que vous utilisez.

Comment fonctionne la cyberattaque ?

Kill-chain est une séquence d'actions qu'un attaquant effectue pour accéder à un serveur.

Il y a au total 4 étapes d'une kill-chain :

- Collecte d'informations sur le système (quels services sont en cours d'exécution ; quelle version du logiciel).

- Recherche de vulnérabilités dans le système.

- Création ou utilisation de code malveillant (exploit).

- Exploit de livraison à la victime (par l'envoi d'un e-mail, d'un site infecté ou d'une autre manière).

Averti est armed, car connaissant la kill-chain, il est possible de sécuriser au maximum le serveur, rendant ainsi difficile l'accès au serveur pour un attaquant.

Comment vérifier le système ?

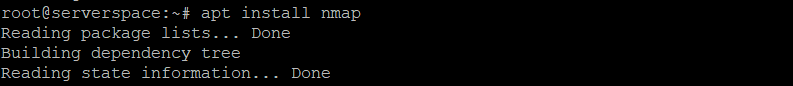

L'utilitaire nmap est utilisé pour vérifier le système, installez-le en suivant les instructions.

apt install nmap

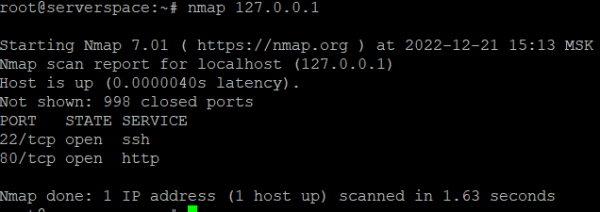

Vérifions quels services sont en cours d'exécution sur notre serveur.

nmap 127.0.0.1

Comme on peut le voir, sur mon serveur de test j'ai le "ssh" service s'exécutant sur le port 22 et le "http" service s'exécutant sur le port 80.

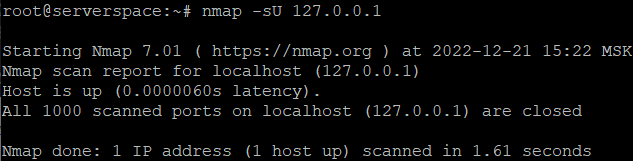

Pour vérifier les ports "udp" ouverts, utilisez la commande ci-dessous.

sudo nmap -sU 127.0.0.1

Il n'y a pas de ports "udp" ouverts sur le serveur de test.

A travers les yeux d'un intrus, il a obtenu des informations sur 2 ports ouverts (22;80) et aussi le serveur exécute le "openssh", à travers lequel il peut lancer une cyberattaque, si ce logiciel présente des vulnérabilités.

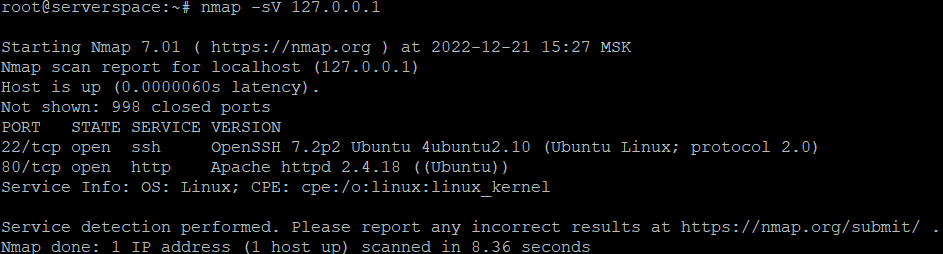

Pour savoir quelle version le logiciel est installé, utilisez la commande.

nmap -sV 127.0.0.1

Nous avons découvert qu'une ancienne version du "OpenSSH" est installé sur le serveur, alors vérifions-le pour les vulnérabilités.

Pour trouver des vulnérabilités dans les outils, reportez-vous à la base de données de Google ;Cisco;CVE, où des versions de différents logiciels et leurs vulnérabilités ont été trouvées par d'autres personnes.

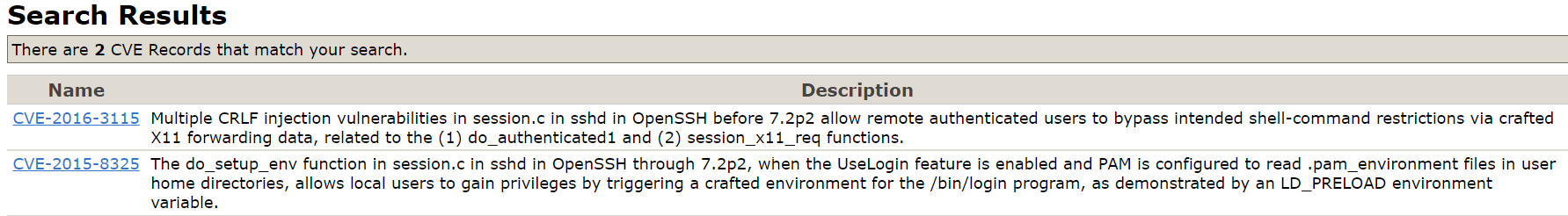

En regardant l'historique des mises à jour de "OpenSsh", à savoir la version 7.2.p.2, nous découvrons une vulnérabilité ouverte dans le logiciel en cours d'exécution.

Seulement deux vulnérabilités, mais elles donnent un accès complet aux droits de superutilisateur, l'attaquant n'a qu'à placer l'exploit sur le serveur de la victime par livraison, cela peut être : phishing, email ou site web infecté.

Conclusion

Dans cette publication, j'ai analysé un serveur de test pour les vulnérabilités qui pourraient être très préjudiciables à une entreprise.

Par l'exemple de Facebook, qui a exposé plus de 950 millions d'utilisateurs - vous devez l'installer sur votre système d'exploitation dès qu'une mise à jour est publiée et vous devez mettre à jour votre logiciel. Augmentez la sécurité du réseau en ajoutant des périphériques intermédiaires et en ajoutant différents degrés de sécurité à votre LAN.