Erwägen Sie die Einrichtung von pfSense. Zunächst denke ich, dass es sich lohnt zu erklären, was pfSense und Site-to-Site sind VPN sind und was die Vorteile sind. Anschließend geht es an die Umsetzung.

PfSense ist ein firewall Verteilung basierend auf der FreeBSD Betriebssystem. Die Distribution ermöglicht die Implementierung von Mechanisms sowie NAT, Karpfen und VPN (einschließlich PPTP, IPsec, OpenVPN), Captive-Portal. Darüber hinaus erfüllt es die Funktionalität eines Klassikers firewall, dynamisch DNS, DHCP und Proxyserver. Einfach zu implementieren.

Warum Site-to-Site?

Mit Site-to-Site können Sie nur Gateways in Remote-Subnetzen konfigurieren und müssen die Netzwerkknoten selbst nicht konfigurieren. Vereinfacht ausgedrückt verbindet die Site-to-Site-Methode zwei Büros mit einem einzigen Netzwerk und die Point-to-Site-Methode verbindet Remote-Mitarbeiter mit dem Büro. In diesem Artikel betrachten wir ein Beispiel für die Verbindung zweier bestehender Netzwerke – physisch und virtuell.

Der Einrichtungsprozess ist bedingt in zwei Phasen unterteilt:

- Konfigurieren von pfSense und Konfigurieren privater Netzwerke; 2.

- Site-to-Site-Implementierung.

Lasst uns beginnen.

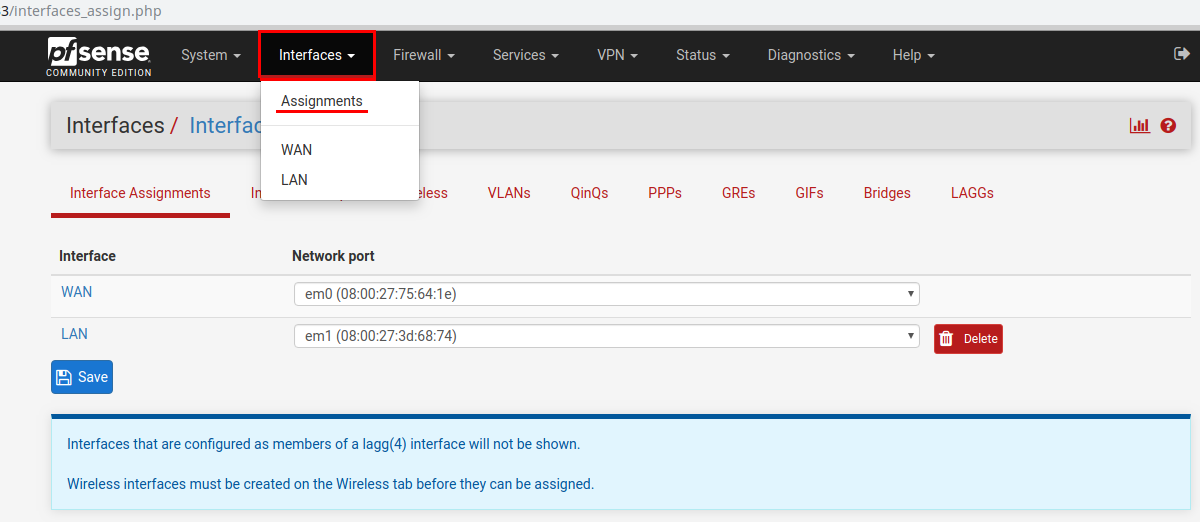

Konfigurieren Sie zunächst das interne LAN und die Gateway-Schnittstelle. Gehen Sie dazu im Browser zur Server-IP-Adresse oder zum Domänennamen, falls vorhanden. Geben Sie den Benutzernamen und das Passwort ein und gelangen Sie zum Startbildschirm (Dashboard). Im Program Gehen Sie im Menü zum Schnittstellenabschnitt Schnittstellen -> Zuweisungen. In unserem Beispiel sind nur zwei Schnittstellen bereits verteilt – wir lassen es so wie es ist. Wenn Sie über mehrere Schnittstellen verfügen, sollten Sie die erforderliche Schnittstelle anhand der Mac-Adresse und auswählen cliKlicken Sie auf die Schaltfläche „Hinzufügen“.

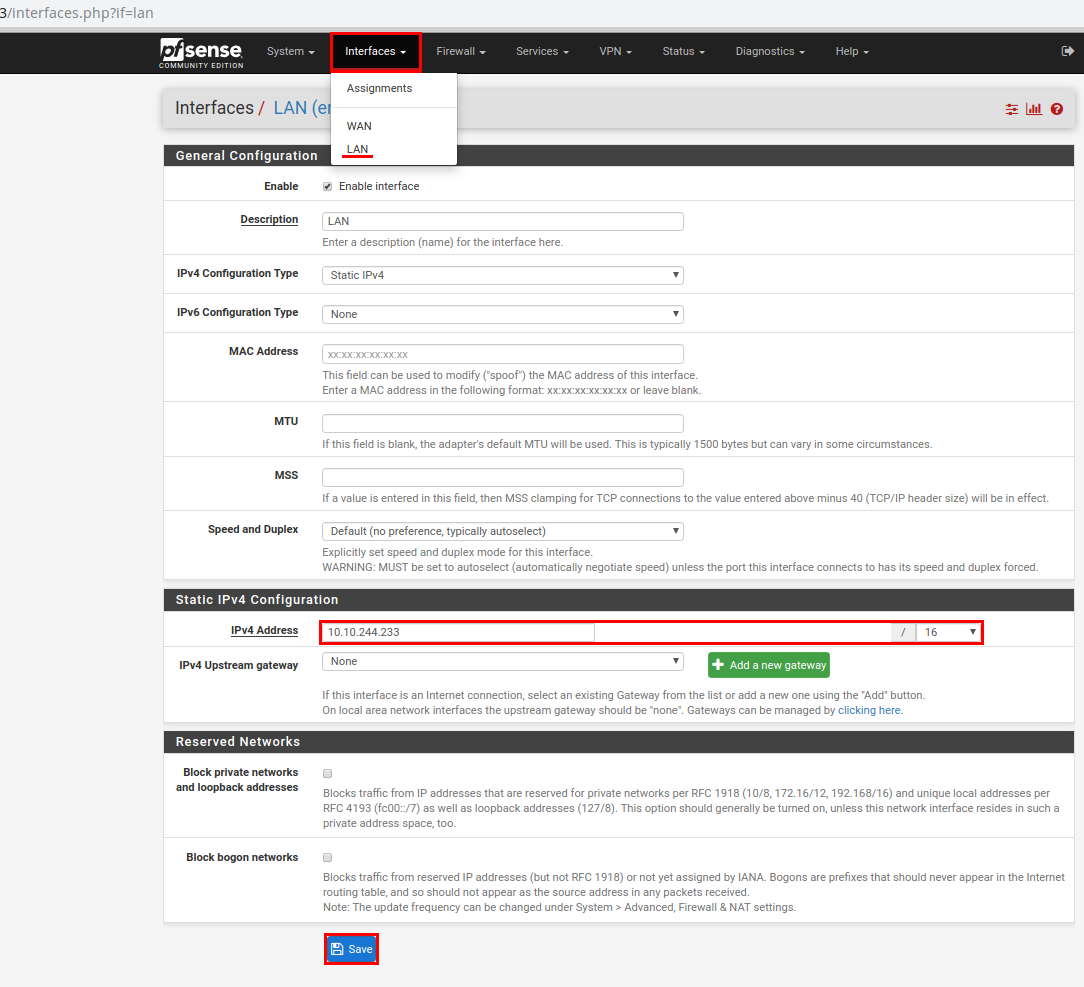

Weisen Sie der Schnittstelle, die auf das lokale Netzwerk „sieht“, eine IP-Adresse zu. Im Program Gehen Sie im Menü zum Abschnitt Schnittstellen -> LAN. Am Ende des Setups cliKlicken Sie auf die Schaltfläche Speichern.

Stellen Sie für alle Server im lokalen Netzwerk als Standard-Gateway die im LAN angegebene IP-Adresse ein.

Wichtig! Wenn Sie Cloud-Dienste nutzen, müssen Sie die Netzwerkknoten aus dem Administrationsbereich des Cloud-Dienstes über „Virtuelle Netzwerke“ vereinen.

Konfigurieren Firewall für lokale Verbindungen

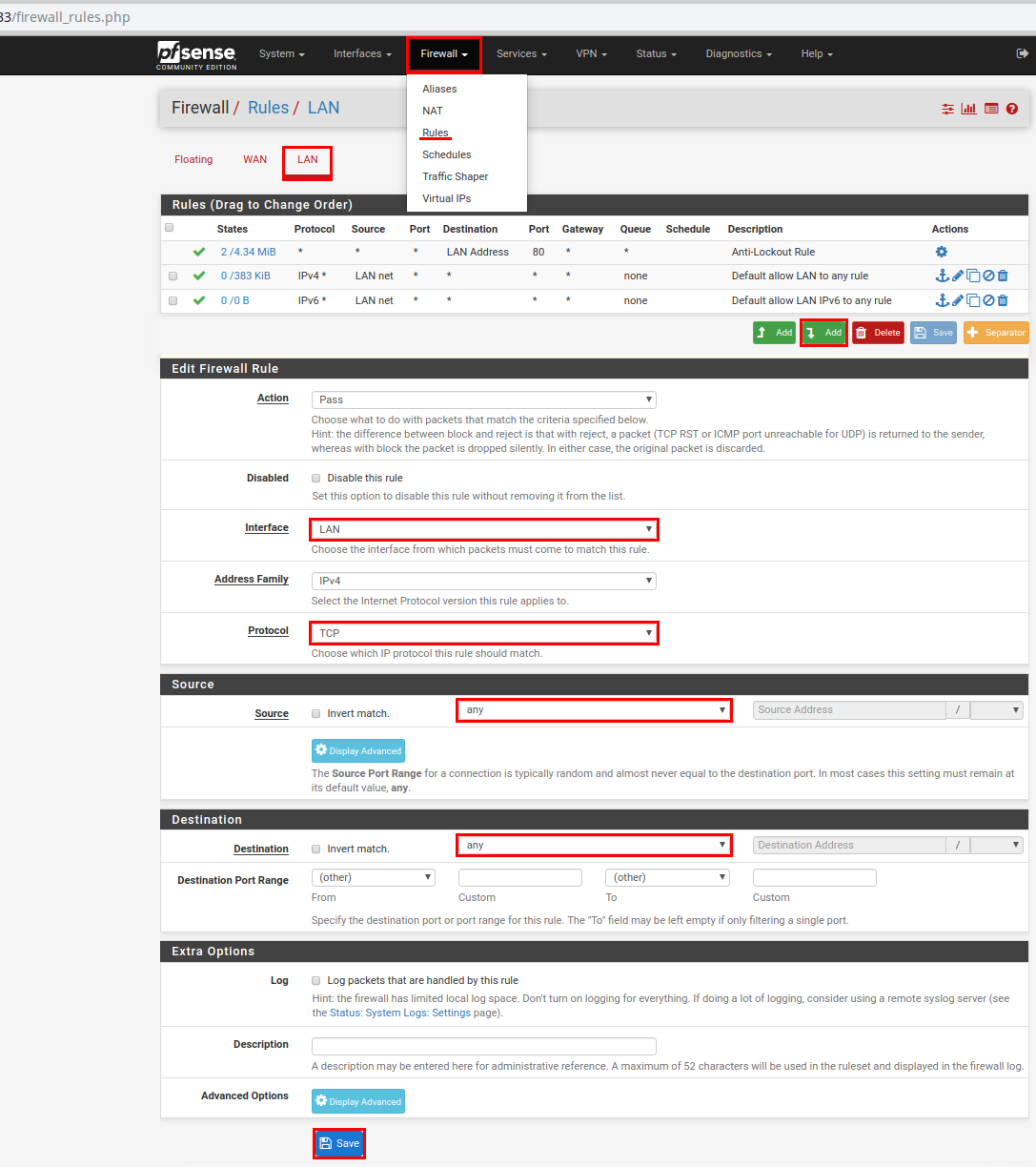

Im Program Menü wählen Sie Firewall -> Regeln -> LAN. CliKlicken Sie auf die Schaltfläche „Hinzufügen“.

Auf der neuen Seite überprüfen wir die parameter:

anpassbare Schnittstelle - LAN;

Protocol-TCP, Sie können aber auch Any verwenden;

Quelle – Beliebig;

Zielnation - Beliebig.

Speichern Sie die Einstellungen mit cliKlicken Sie auf die Schaltfläche Speichern.

Es ist zu beachten, dass auf allen Remote-pfSense-Servern, die mit einem einzigen Netzwerk verbunden sind, die gleichen Einstellungen vorgenommen werden müssen.

Beginnen Sie mit der Konfiguration des Site-to-Site-Tunnels

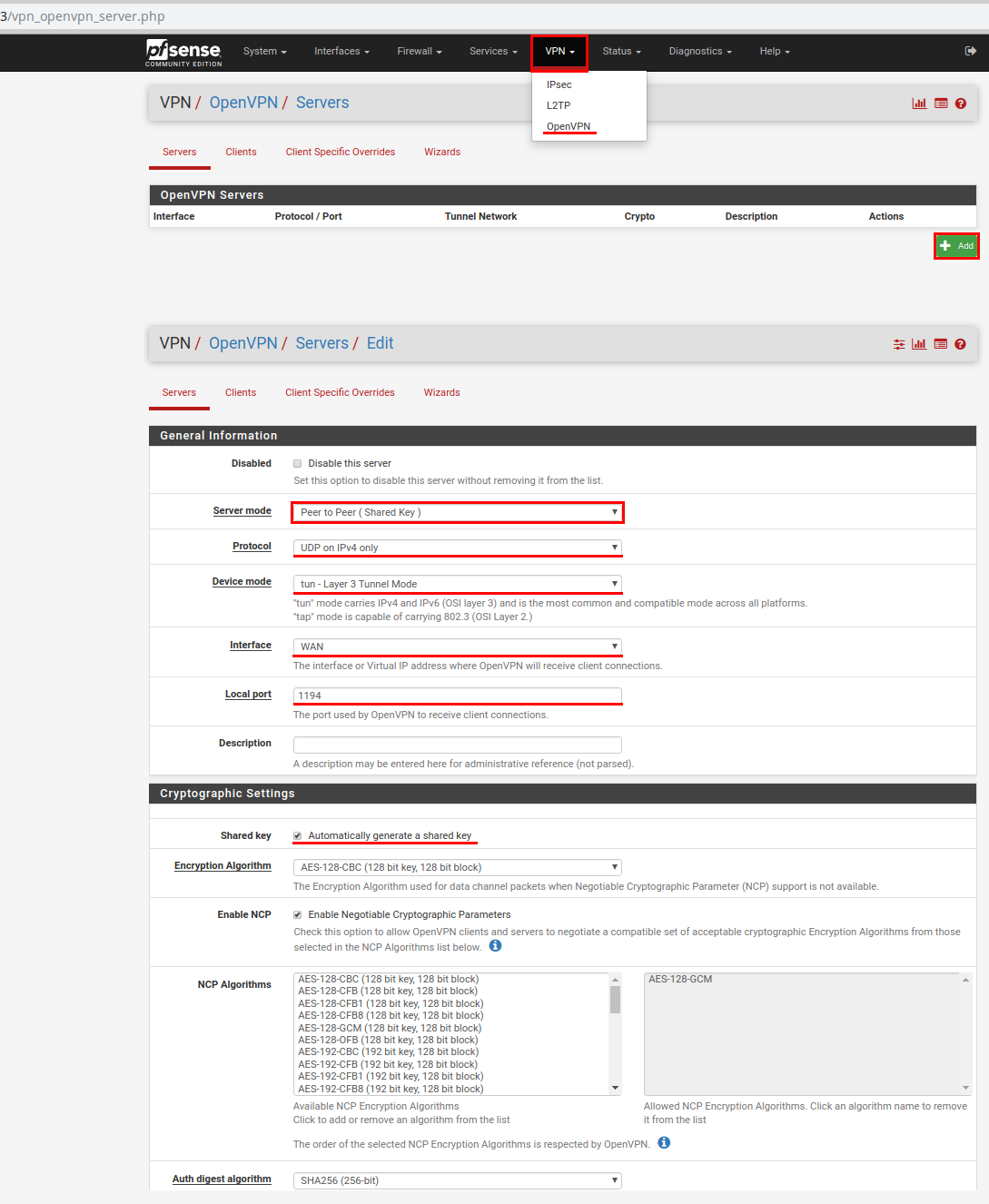

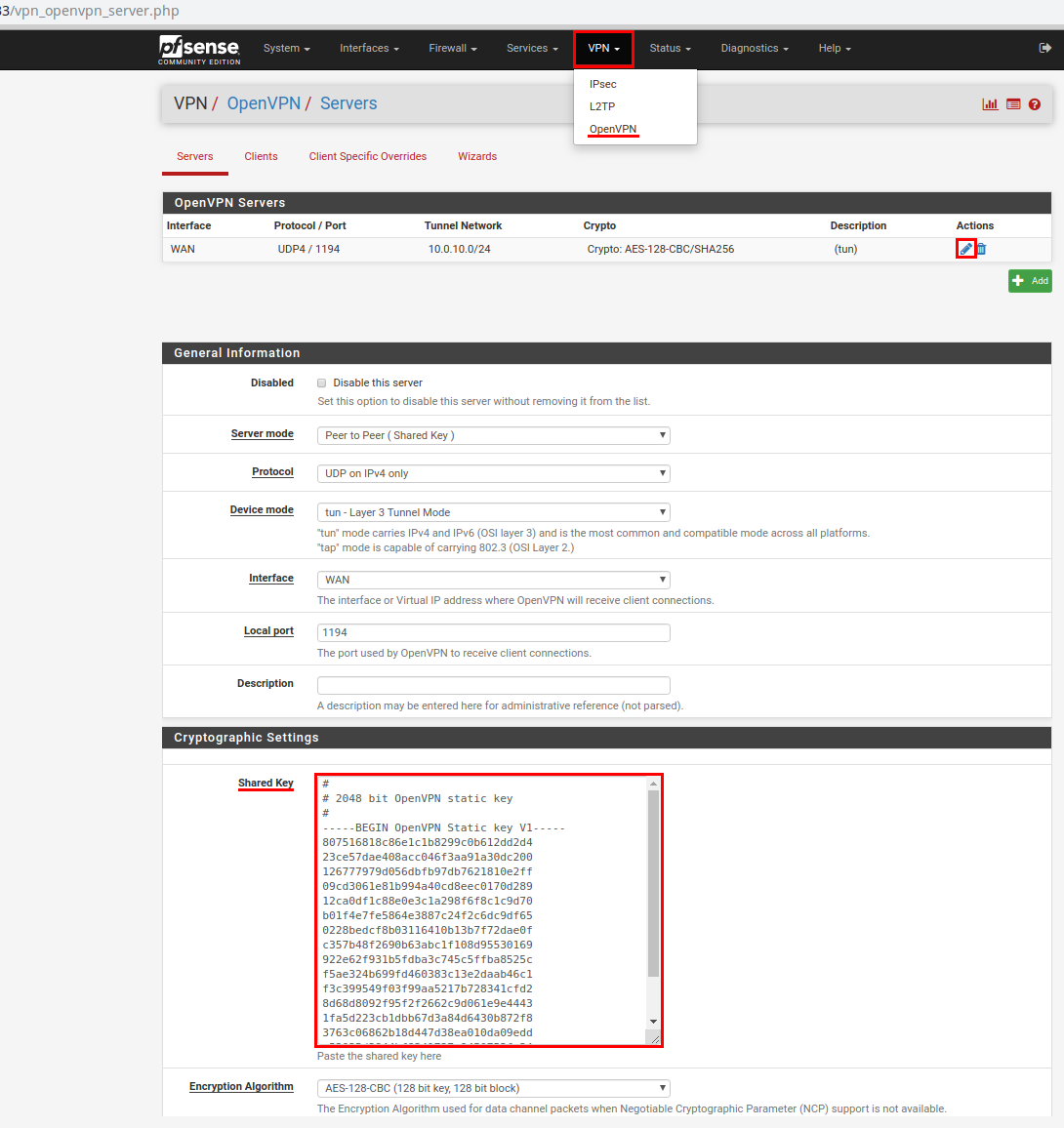

Am Anfang konfigurieren wir OpenVPN. Wählen Sie im Hauptmenü aus VPN -> OpenVPN und cliKlicken Sie auf die Schaltfläche „Hinzufügen“.

Wählen Sie auf der neuen Seite Folgendes aus:

Servermodus – Peer-to-Peer (gemeinsamer Schlüssel);

Protokoll - UDP aktiviert IPv4 nur;

Gerätemodus – tun – Layer-3-Tunnelmodus;

Schnittstelle – WAN

Lokaler Hafen - 1194;

Gemeinsamer Schlüssel – Aktivieren Sie das Kontrollkästchen neben „Automatisch einen gemeinsamen Schlüssel generieren“.

Verschlüsselungsalgorithmus – standardmäßig belassen;

Hardware-Krypto – Keine Hardware-Kryptobeschleunigung;

IPv4 Tunnelnetzwerk: 10.0.10.0/24 – Geben Sie die im Tunnel verwendeten Adressen an;

IPv4 Remote-Netzwerke: 10.0.1.0/24 – Geben Sie die Netzwerkadresse an, die sich hinter dem Remote-pfSense-Gateway befindet.

Wir speichern die Einstellungen und vergessen sie nicht cliKlicken Sie auf die grüne Schaltfläche „Änderungen übernehmen“.

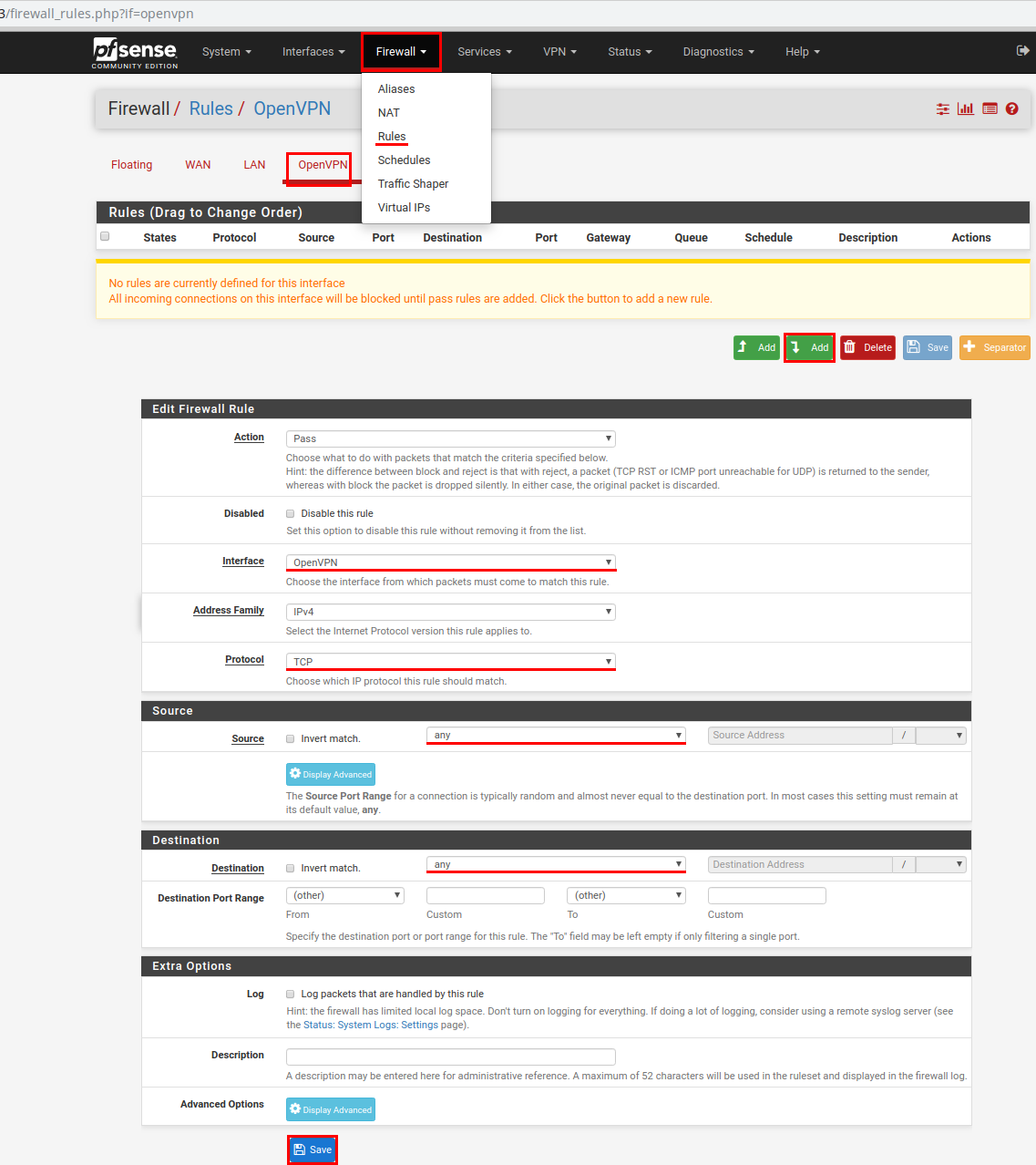

Einrichtung Firewall für die neue Schnittstelle

Wählen Sie im Hauptmenü aus Firewall -> Regeln. Wähle aus OpenVPN Artikel und cliKlicken Sie auf die Schaltfläche „Hinzufügen“.

Überprüfen Sie auf der aktualisierten Seite die Parameter:

Schnittstelle - OpenVPN;

Das Protokoll ist TCP, aber Any ist besser;

Quelle und Zielnation - Beliebig.

Wenn fertig, cliKlicken Sie auf die Schaltfläche „Speichern“. Vergiss nicht cliKlicken Sie auf die grüne Schaltfläche „Änderungen übernehmen“.

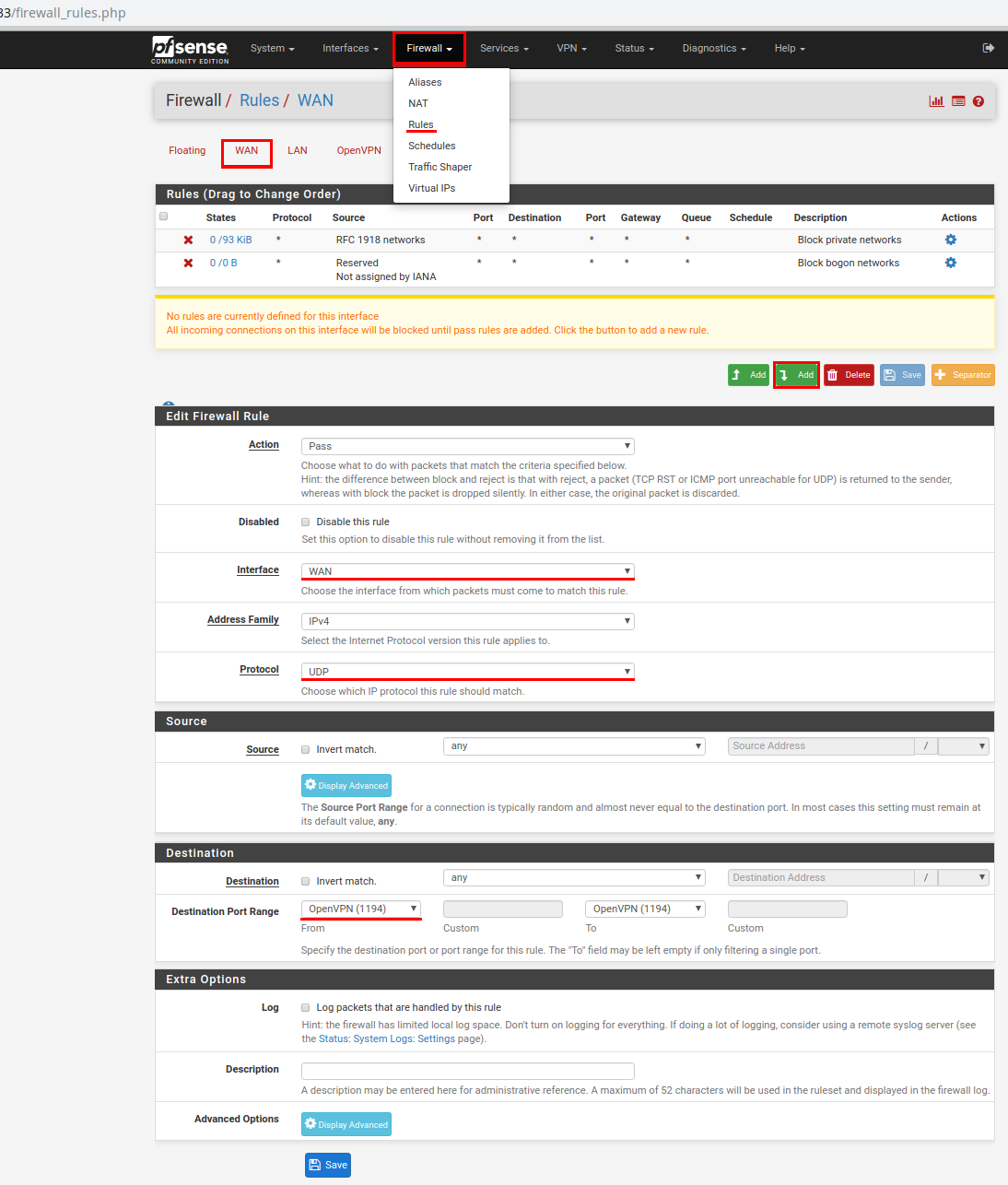

Einrichtung Firewall für die WAN-Schnittstelle

Wählen Sie im Hauptmenü aus Firewall -> Regeln. Wähle aus OpenVPN Artikel und cliKlicken Sie auf die Schaltfläche „Hinzufügen“.

Schnittstelle – WAN;

Protokoll - UDP;

ZielnatWählen Sie in beiden Dropdown-Listen (Von und Bis) den Ionenportbereich aus OpenVPN (1194).

Speichern Sie die Einstellungen. Vergiss nicht cliKlicken Sie auf die grüne Schaltfläche „Änderungen übernehmen“.

Kopieren Sie nun den generierten Schlüssel, um ihn an den Remote-Router zu übertragen. Wählen Sie im Hauptmenü aus VPN -> OpenVPN. CliKlicken Sie auf das „Bleistift“-Symbol (Bearbeiten). Kopieren Sie auf der aktualisierten Seite vom Element „Gemeinsamer Schlüssel“ den gesamten Inhalt des Felds in einen Texteditor, z. B. Notepad.

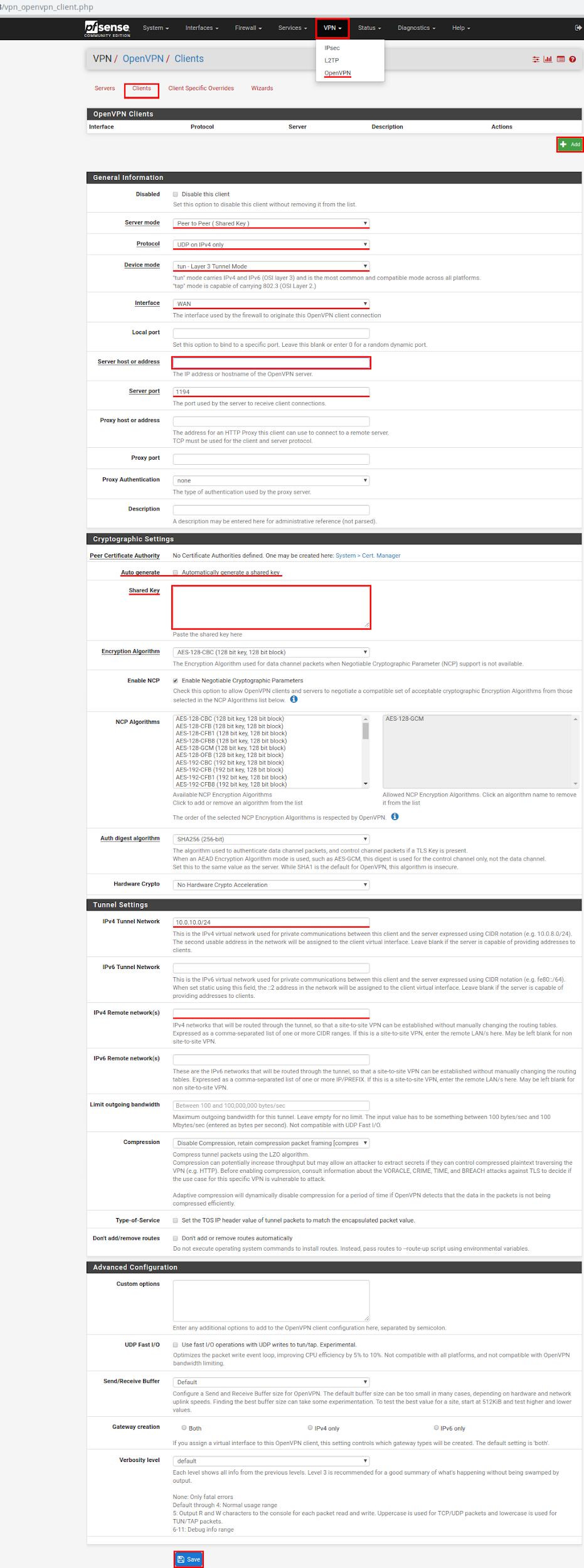

Es bleibt noch, das Remote-pfSense-Gateway als zu konfigurieren cliEintr.

Wählen Sie im Hauptmenü aus VPN -> OpenVPN und click auf dem Clients Element, dann auf die Schaltfläche Hinzufügen.

Überprüfen Sie auf der sich öffnenden Seite die Parameter:

Servermodus – Peer-to-Peer (gemeinsamer Schlüssel);

Protokoll - UDP aktiviert IPv4 nur;

Gerätemodus – tun – Layer-3-Tunnelmodus;

Schnittstelle – WAN;

Server-Hostadresse – gibt die zuvor konfigurierte WAN-Schnittstelle des Servers an;

Lokaler Hafen - 1194;

Gemeinsamer Schlüssel – Entfernen Sie das Häkchen vor „Automatisch einen gemeinsamen Schlüssel generieren“.

Verschlüsselungsalgorithmus – standardmäßig belassen;

Hardware-Krypto – Keine Hardware-Kryptobeschleunigung;

IPv4 Tunnelnetzwerk: 10.0.10.0/24 – Geben Sie die im Tunnel verwendeten Adressen an;

IPv4 Remote-Netzwerke: Geben Sie die Netzwerkadresse an, die sich hinter dem Remote-pfSense-Gateway-Server befindet.

CliKlicken Sie auf Speichern. Dann cliKlicken Sie auf die grüne Schaltfläche, um die Änderungen zu übernehmen.

Damit ist die Einrichtung abgeschlossen.