In jüngster Zeit sind viele Informationstechnologien entstanden, um die menschliche Arbeit zu automatisieren, zu strukturieren und zu vereinfachen. Ein solches Beispiel ist das EDR-Informationssicherheitstool, mit dem Sie mehrere Endpunkte verwalten und zeitnah auf Informationssicherheitsvorfälle reagieren können, wobei Sie die vollständige Kontrolle über Computergeräte haben. Das Problem bei dieser Lösung besteht jedoch darin, dass es sich um ein zentralisiertes Geräteverwaltungstool handelt, das von einem einzigen Punkt aus manipuliert werden kann. Dies ist genau das Ziel von Eindringlingen, sowohl von außen als auch von innen.

Dementsprechend stellen automatisierte Systeme für Informationen erhöhte Anforderungen an das Schutzniveau des Geräts. Auf denen von vertraulichen Informationen zu Informationen verarbeitet werden kann, die ein Staatsgeheimnis darstellen. Für diese Art von Systemen ist Software erforderlich, die ein ausreichendes Maß an Sicherheit bietet, ein Beispiel ist Alma Linux!

Was ist Alma Linux?

Erfüllt die Eigenschaften eines modernen Betriebssystems: Mehrbenutzer, Multitasking mit modularer Architektur. Vorteile:

- binär kompatibel mit RHEL;

- Es ist möglich, von dort zu migrieren CentOS 8, Unterstützung für die terminatHrsg.;

- GNU-Lizenz für Benutzer;

- Entscheidungen über Änderungen werden von der Community getroffen.

Was ist Alma Linux beyogen auf?

Wie oben erwähnt, Alma Linux is basierend auf dem Red Hat Enterprise Linux Verteilung. Diese Verteilung wurde ersetzt CentOS 8, Unterstützung für die terminated!

Installation und Konfiguration

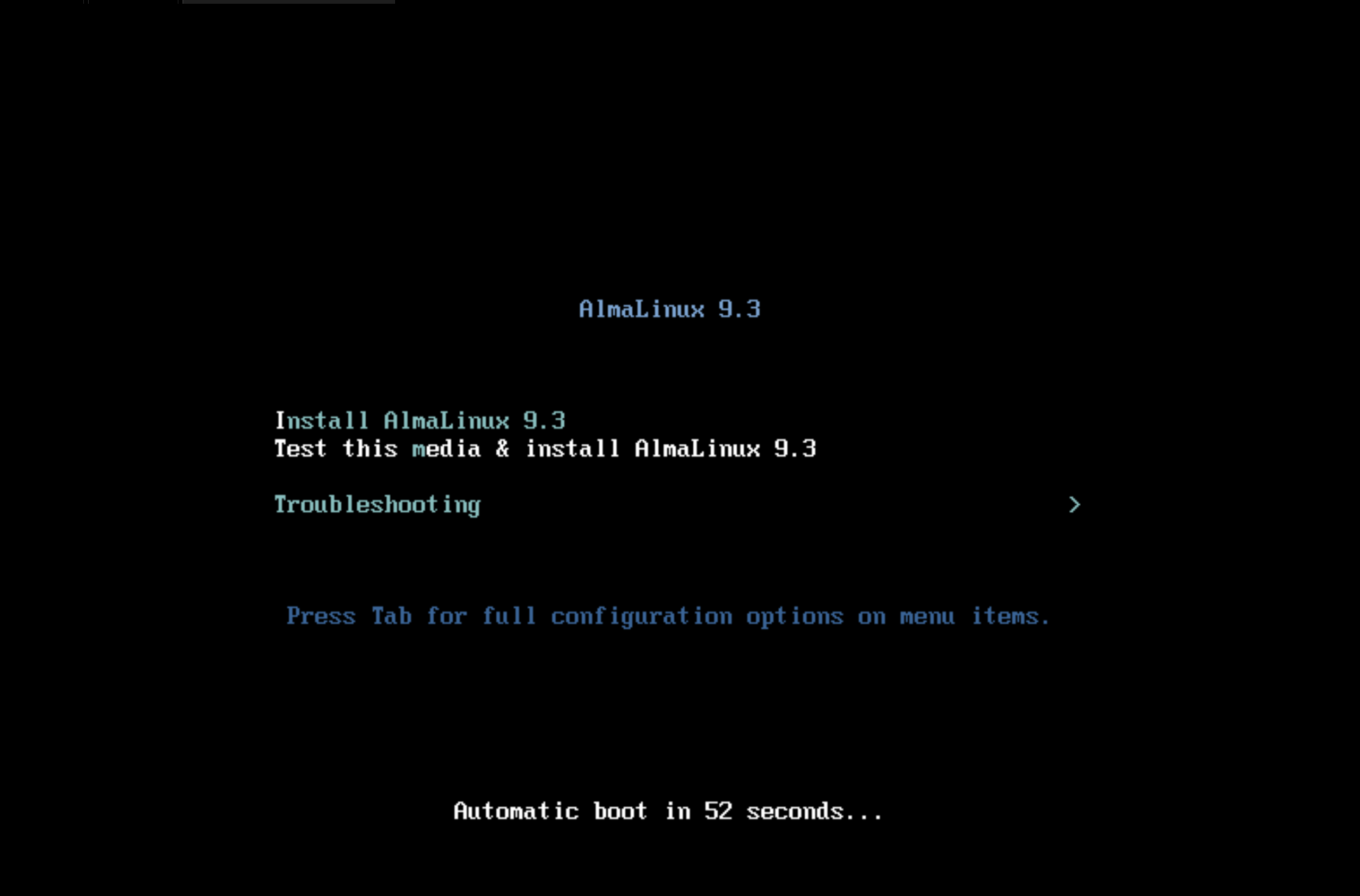

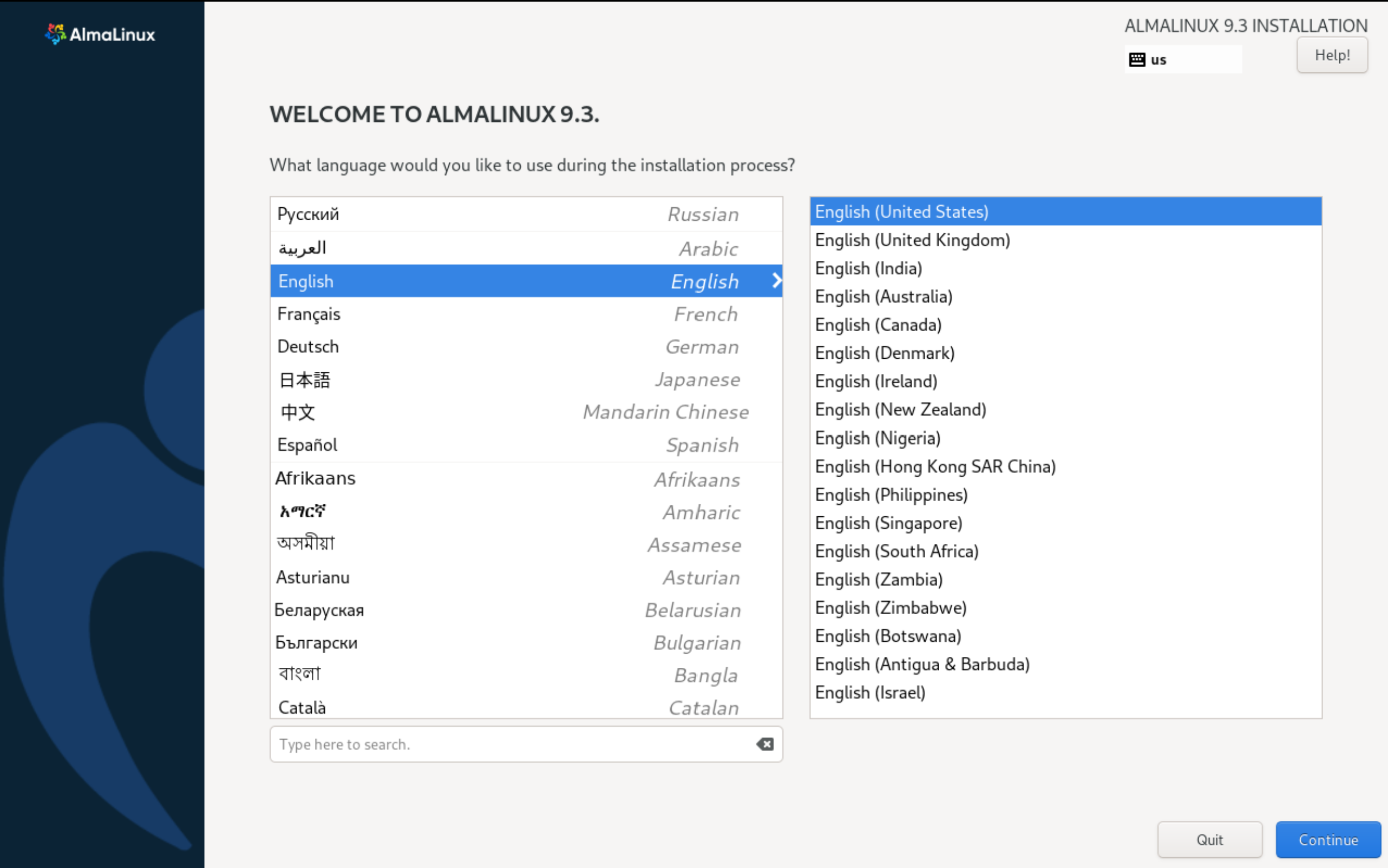

Das Installationsimage der Betriebssystem-CD sollte auf das Medium „gebrannt“ oder beim Booten in die virtuelle Maschine/Umgebung als CD-Laufwerk ausgewählt werden. Vor uns öffnet sich ein Fenster mit einem Menü und einer Auswahl des Boot-Typs:

Wählen Sie die grafische Bereitstellungsoption, um die Anforderungen an die Benutzerkenntnisse zu vereinfachen. Für die Betriebssystembereitstellung ist Folgendes erforderlich:

- Prozessor: ein 64-Bit-Prozessor, der die x86- oder x86-64-Architektur unterstützt.

- RAM: Mindestens 4 GB werden empfohlen, es können jedoch auch 2 GB verwendet werden.

- Festplatte: mindestens 20 GB frei space ist erforderlich.

- Grafikkarte: Unterstützt eine Bildschirmauflösung von mindestens 1024 x 768 Pixel.

- Netzwerkkarte: Zur Verbindung mit dem Netzwerk ist ein Ethernet-Adapter erforderlich.

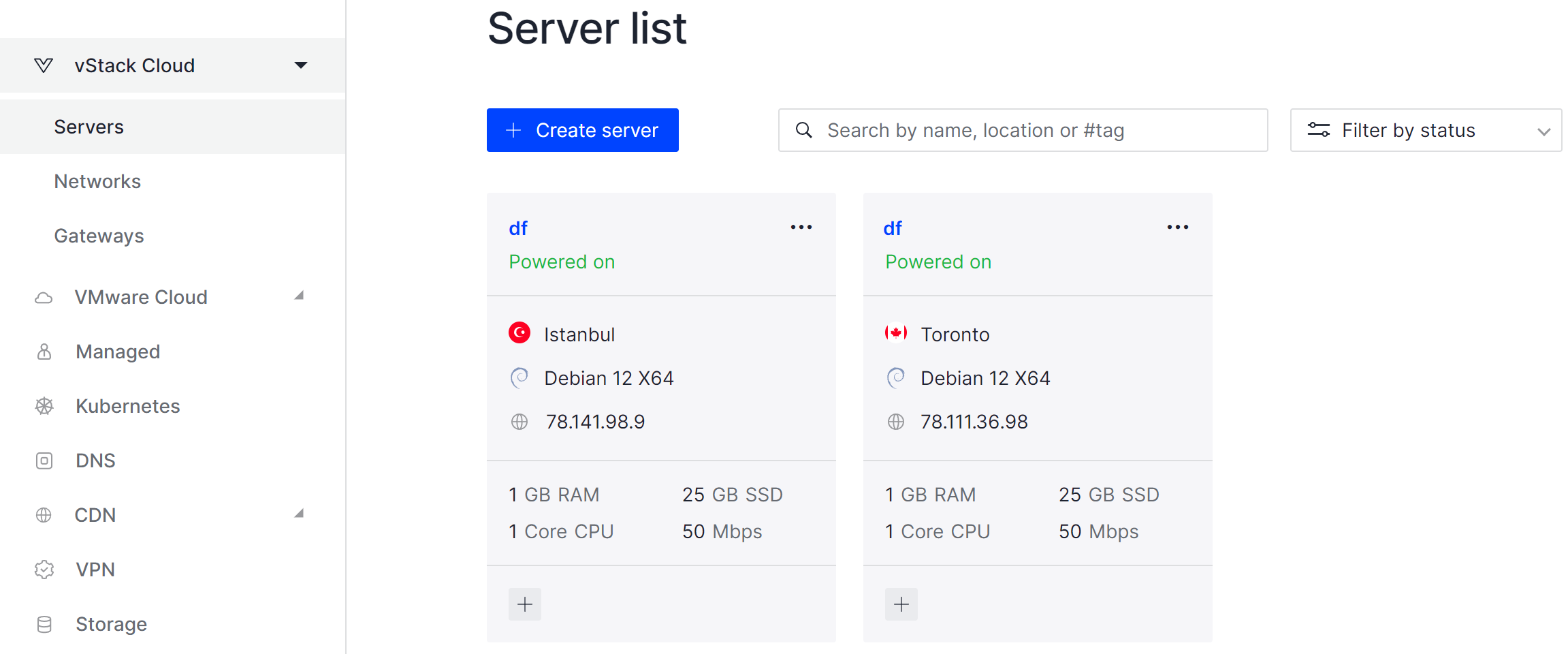

Sie können auch einen vorbereiteten Server ausführen isolierte Umgebung auf Serverspace Cloud-Plattform. Damit eine nahtlose Bereitstellung gewährleistet ist, können Sie diesen Schritt auch überspringen, wenn Sie eine haben Cloud-Server. Um den Knoten zu erstellen, müssen wir im linken Menü die Cloud-Plattform finden, die Sie je nach Ihren Anforderungen auswählen können. Wir wählen vStack or VMware Plattform und cliMach weiter Server erstellen .

Die Bereitstellung der Serverkapazität wird einige Zeit in Anspruch nehmen. Danach können Sie auf eine der bequemen Arten eine Verbindung herstellen. Kehren wir zu unserem Installationsmenü zurück.

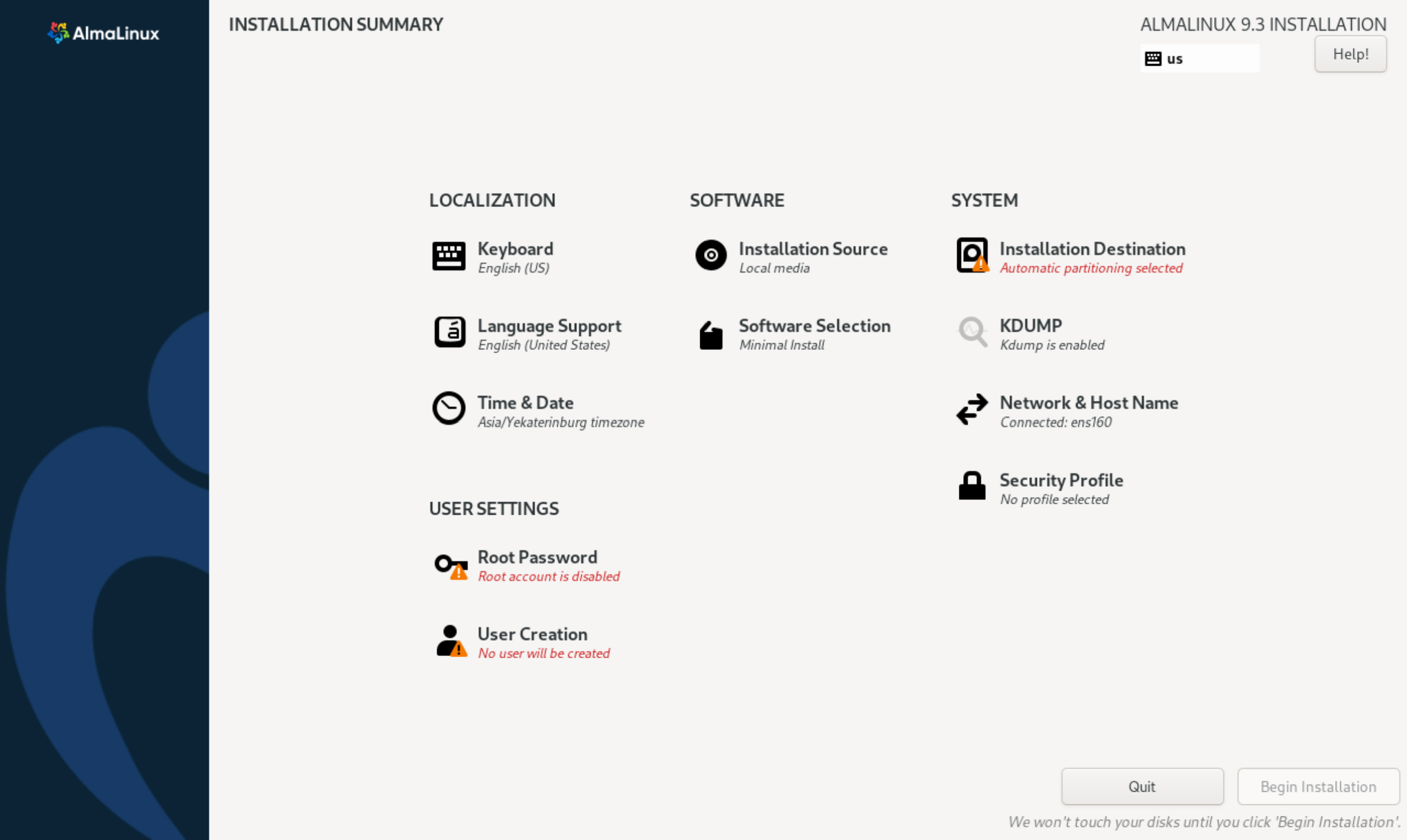

Dadurch wird das Installationsmenü mit den Blöcken geöffnet, die zum Konfigurieren des Betriebssystems vor der Installation auf der CD erforderlich sind. Die Standardeinstellungen für viele Blöcke sind Standard. Wenn Sie das Betriebssystem also schnell installieren müssen, geben Sie einfach die Benutzerdaten ein.

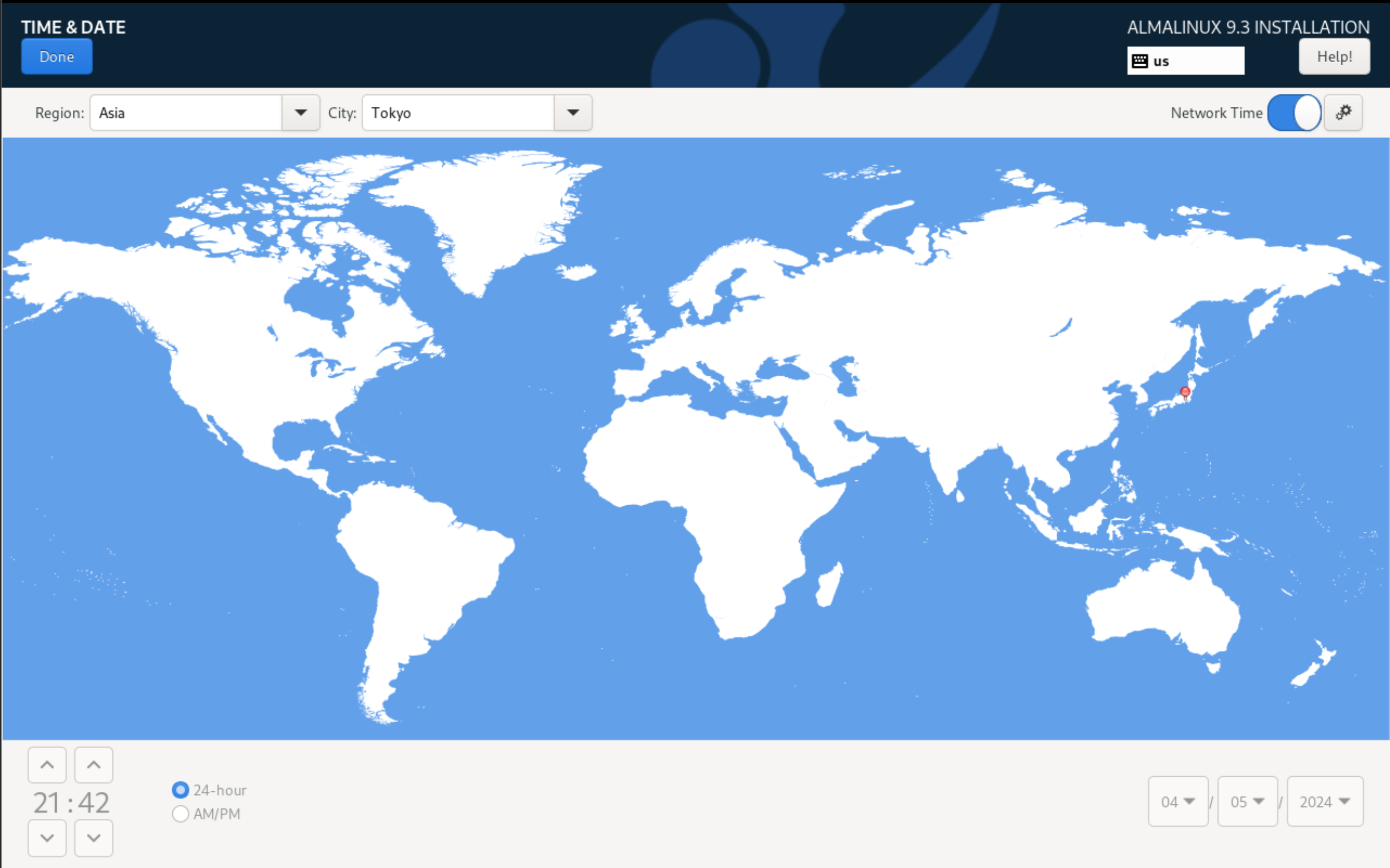

Gehen Sie zur Registerkarte „Uhrzeit und Datum“ und wählen Sie die gewünschte Zeitzone und Uhrzeit aus. Oben rechts befindet sich die Netzwerkzeit. Wenn Sie diese aktivieren, erfolgt die Synchronisierung über den NTP-Server. Nachdem Sie die Einstellungen vorgenommen haben, click Fertig oben links.

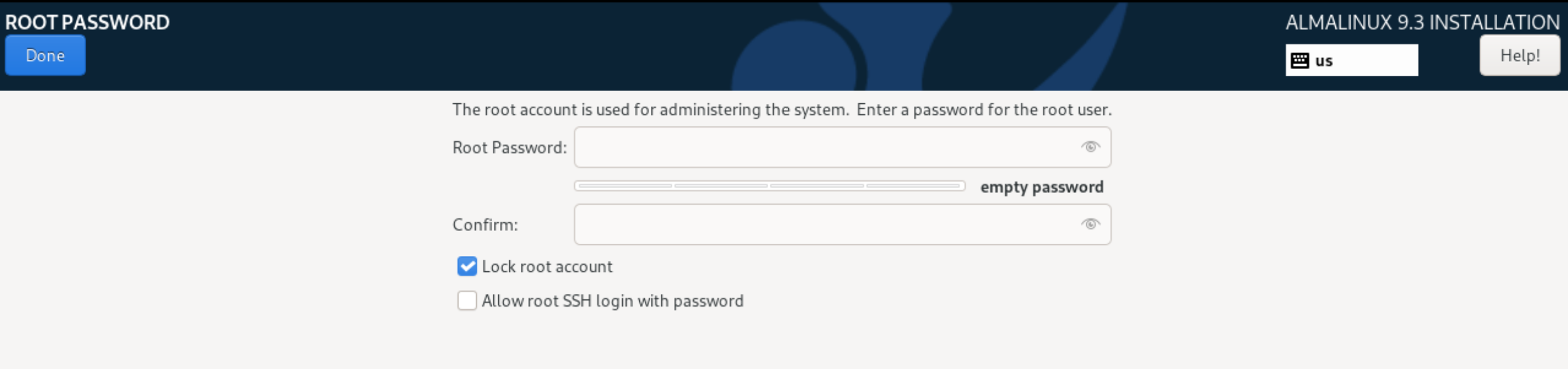

Gehen wir zur Registerkarte „Benutzereinstellungen“ und konfigurieren Sie den Root-Benutzer. Abhängig davon, wie streng Ihre Richtlinien sind, können Sie die Anmeldung des Root-Benutzers über blockieren SSH oder deaktivieren Sie das Konto vollständig. Im zweiten Fall müssen Sie einen Administrator erstellen.

Es empfiehlt sich, ein sicheres Passwort mit mehr als 13 Zeichen zu wählen, um sicherzustellen, dass Ihr Konto bis zur Änderung sicher bleibtnatFünf Authentifizierungsmethoden sind eingerichtet. Oder verwenden Sie einen Open-Source-Passwort-Manager, der eines für Sie generiert.

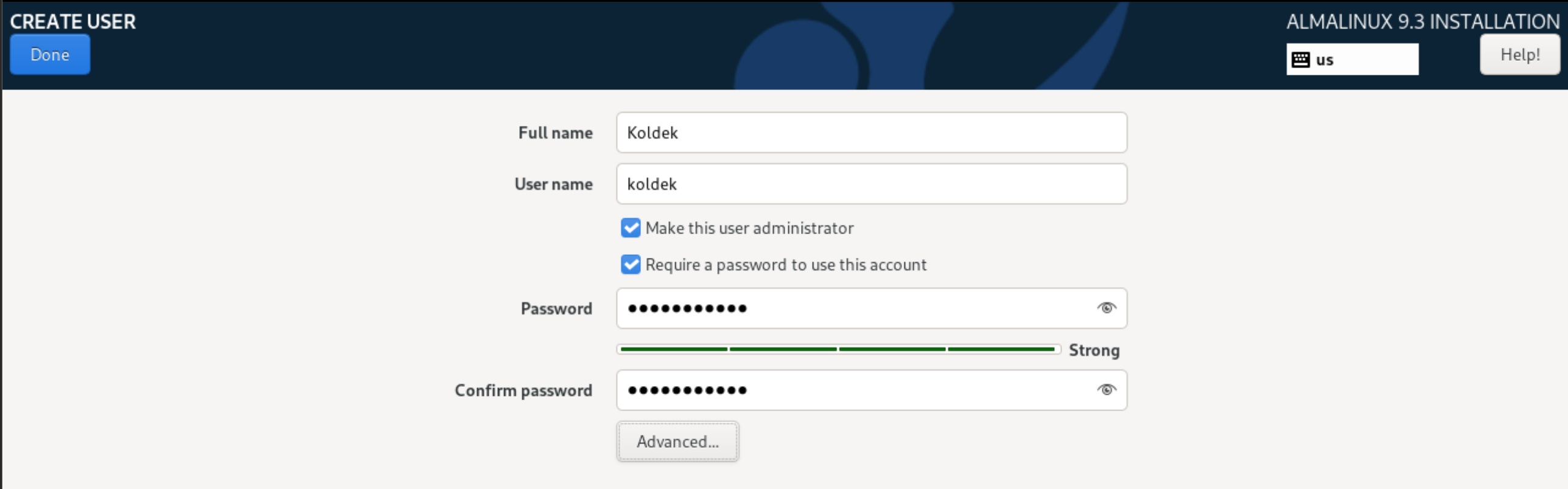

Um den Benutzer zu konfigurieren, gehen wir zum angrenzenden Abschnitt „Benutzererstellung“, in dem wir grundlegende und erweiterte Einstellungen festlegen können:

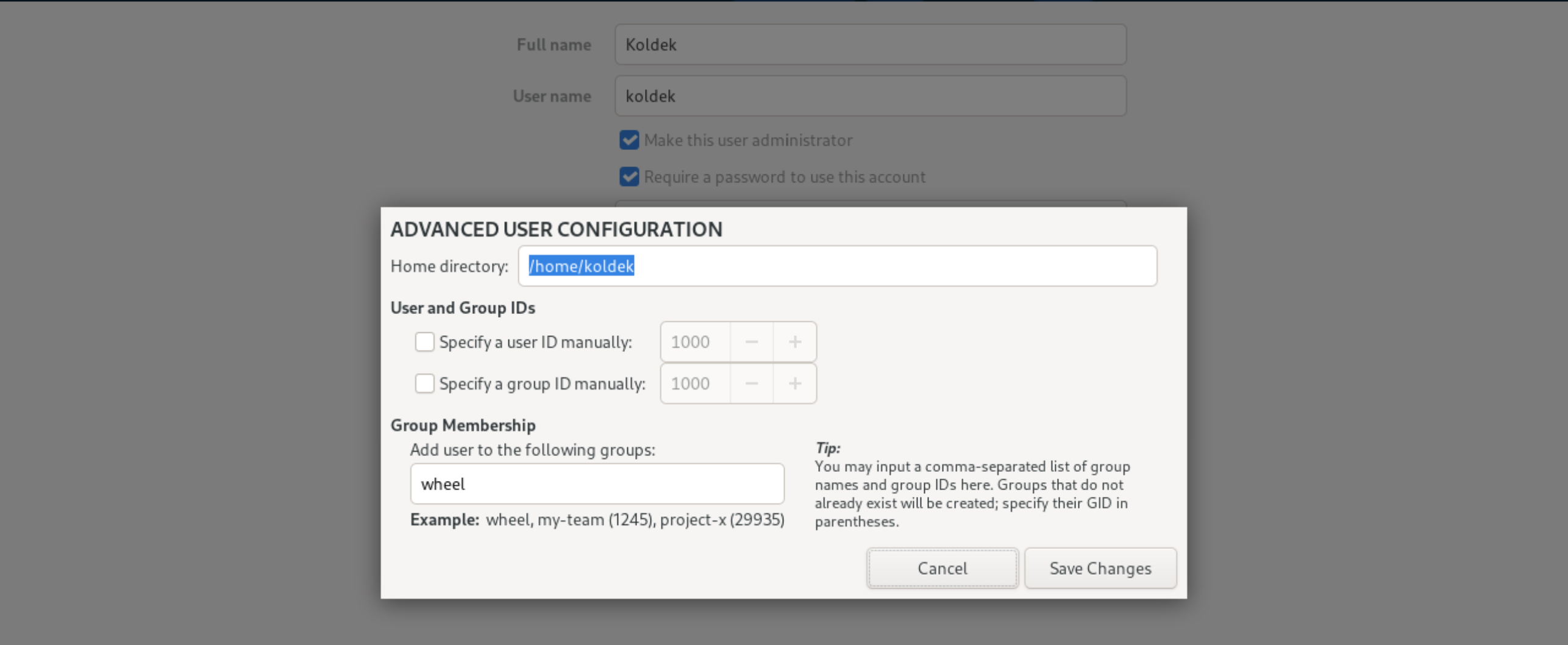

Geben Sie den Benutzernamen und die Anmeldung in den entsprechenden Feldern an und legen Sie ein komplexes Passwort fest. Bei Bedarf können in den erweiterten Einstellungen benutzerdefinierte Benutzer-UID, Home-Verzeichnis, Gruppe und Shell für die Interaktion mit dem Betriebssystem eingerichtet werden:

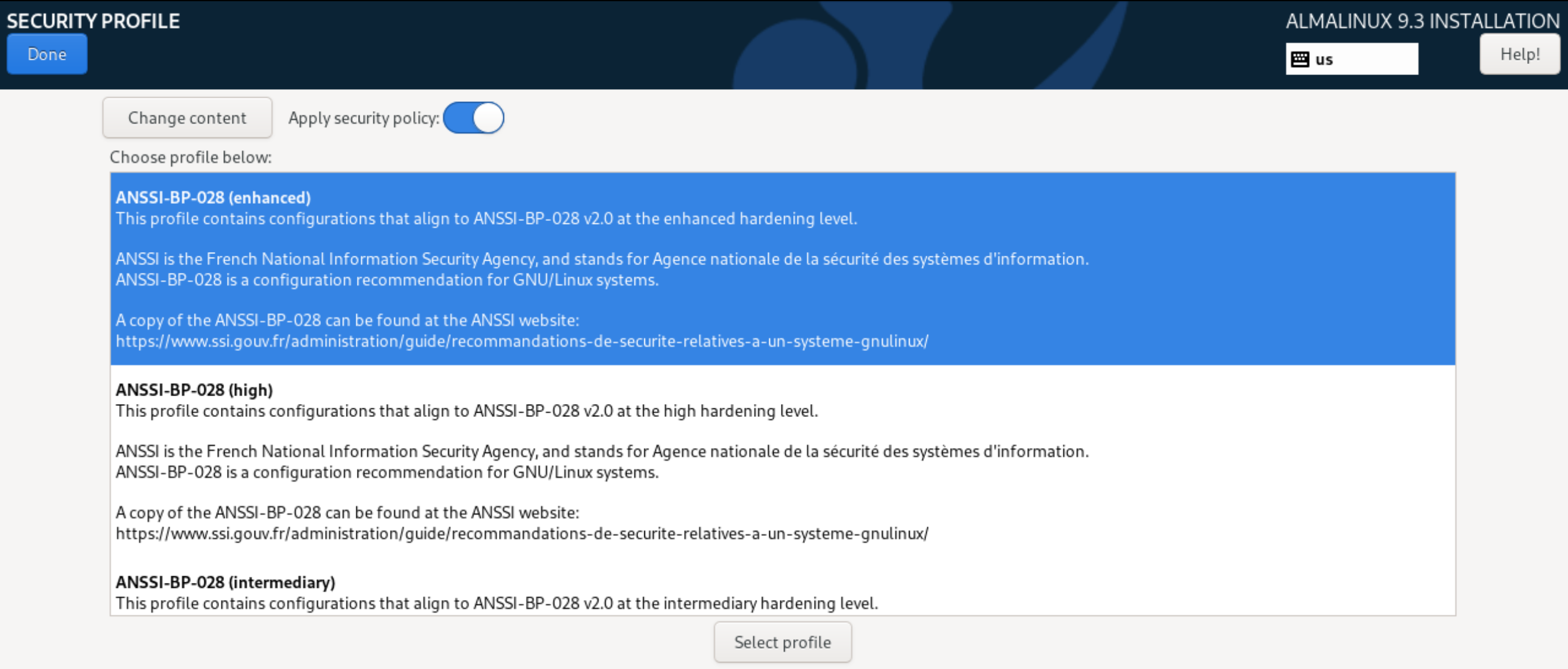

Danach, cliKlicken Sie auf Änderungen speichern, um die Einstellungen zu speichern. Gehen wir zum Abschnitt „Sicherheitsprofil“, der viele Profile der Sicherheitseinstellungen für das Betriebssystem enthält. Die Auswahl ist optional, ermöglicht Ihnen jedoch, die Sicherheit des Computergeräts entsprechend der Beschreibung jedes Profils zu erhöhen:

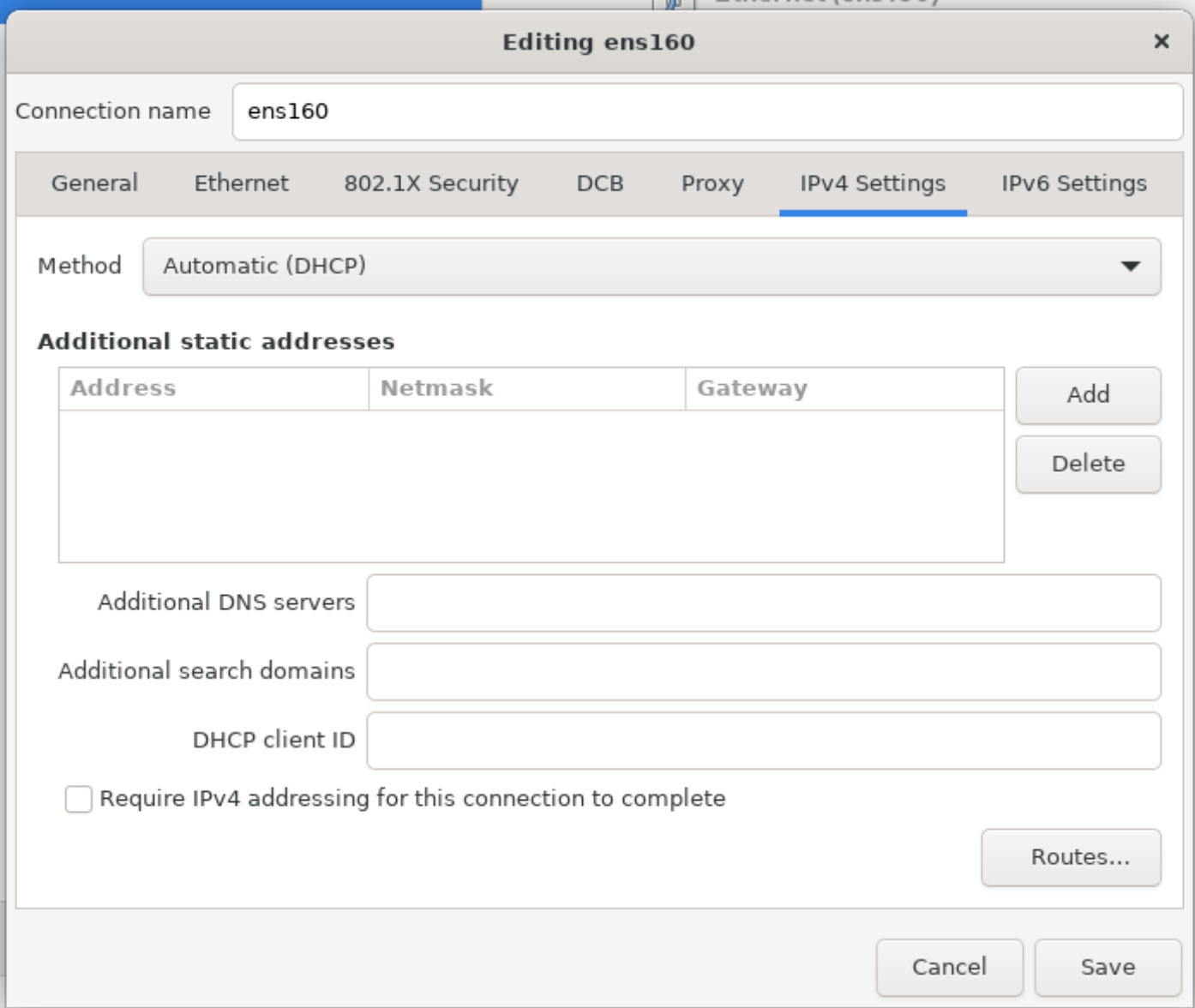

Um mit anderen Computer- und Netzwerkgeräten zu kommunizieren, müssen Sie Schnittstellen auf dem Computer konfigurieren. Durch automatische Konfiguration über einen DHCP-Server oder manuell durch statische Konfiguration:

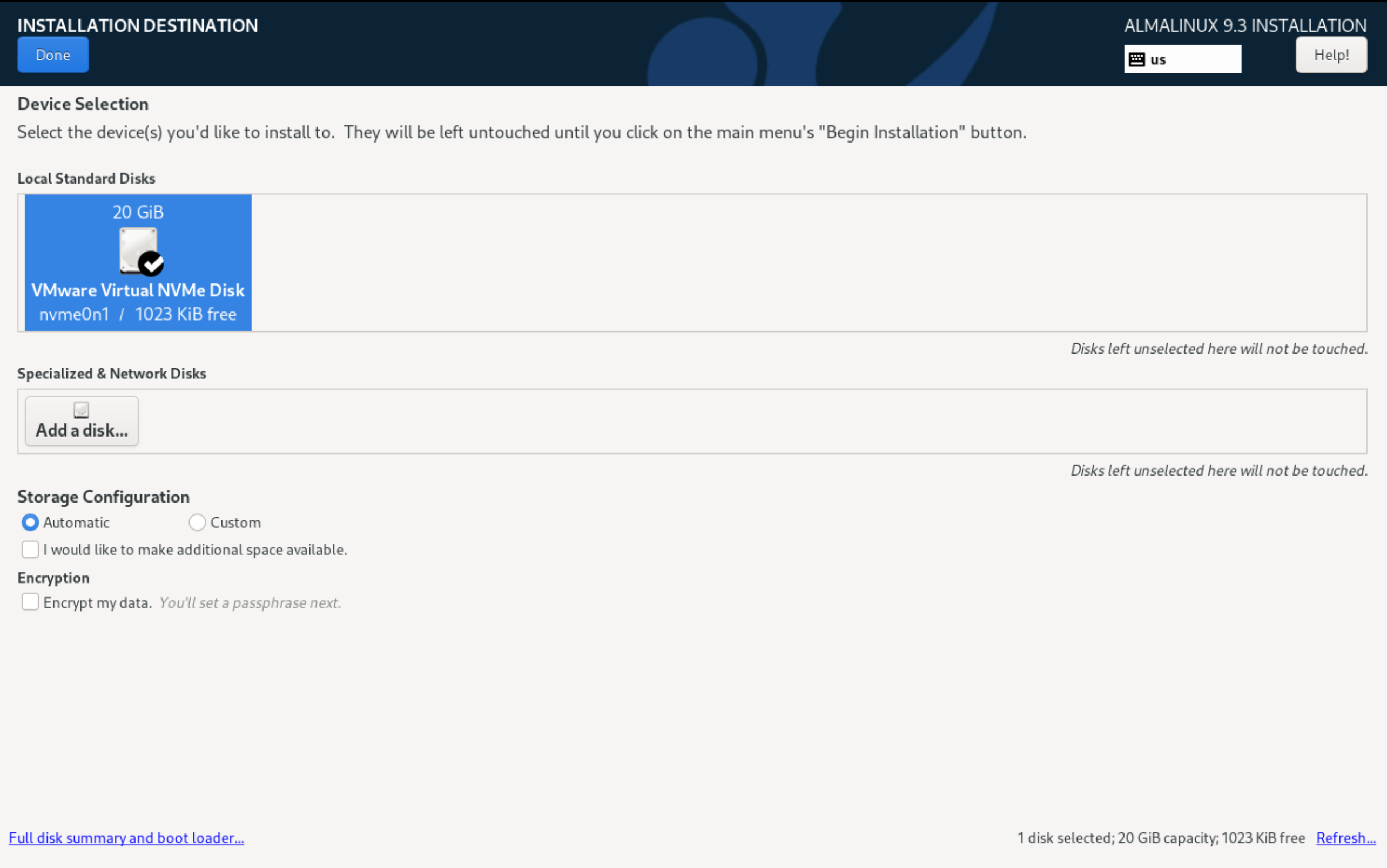

Das Installationsprogramm bietet viele Methoden und Optionen zum Partitionieren von Datenträgern space, von automatischen beliebten Optionen bis hin zu benutzerdefinierten Optionen mit der Möglichkeit der Änderung. Lassen Sie uns die klassische Variante verwenden und das LVM-System auf der Festplatte installieren, was eine flexiblere Festplatte ermöglicht space-Management, wenn die Anzahl der Informationsspeichergeräte zunimmt:

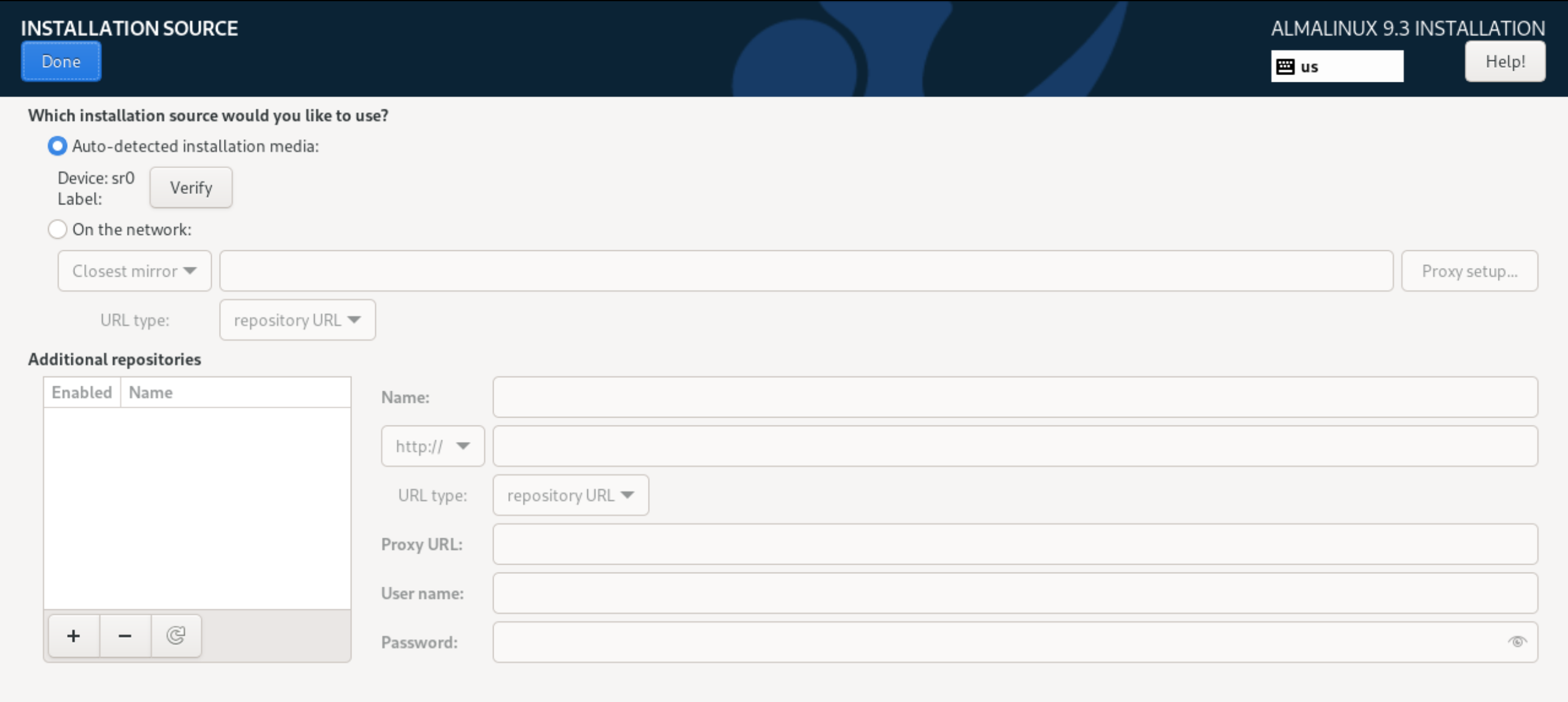

Es ist möglich, alle Benutzerdaten auf derselben Logik zu speichern space zusammen mit dem System oder separat durch Erstellen der erforderlichen Partition. Die Vorteile bestehen natürlich darin, dass Sie das System jederzeit neu installieren können, ohne dass die Benutzerdaten beeinträchtigt werden. Um die Installationsquelle auszuwählen, gehen wir zum Abschnitt „Installationsquelle“, in dem Sie ein lokales oder Netzwerk-Image für die Initialisierung auswählen können:

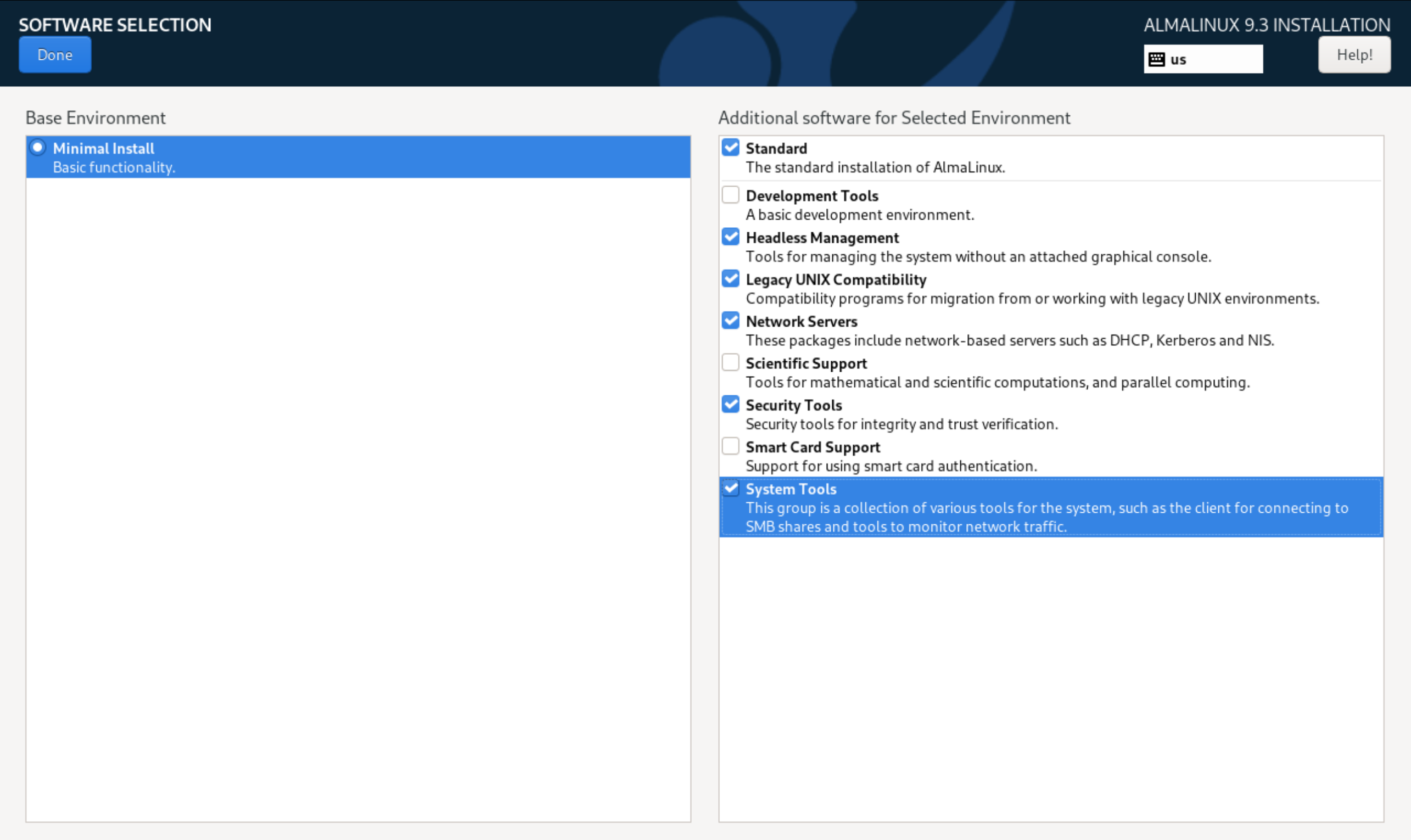

Wählen Sie anschließend „Fertig“, um die angewendeten Einstellungen zu speichern. Der letzte Schritt besteht darin, die Software auszuwählen, die im Betriebssystem funktionieren soll. Dazu finden wir den Punkt „Softwareauswahl“. Wählen Sie die erforderlichen Dienstprogramme aus, mit denen Sie arbeiten möchten:

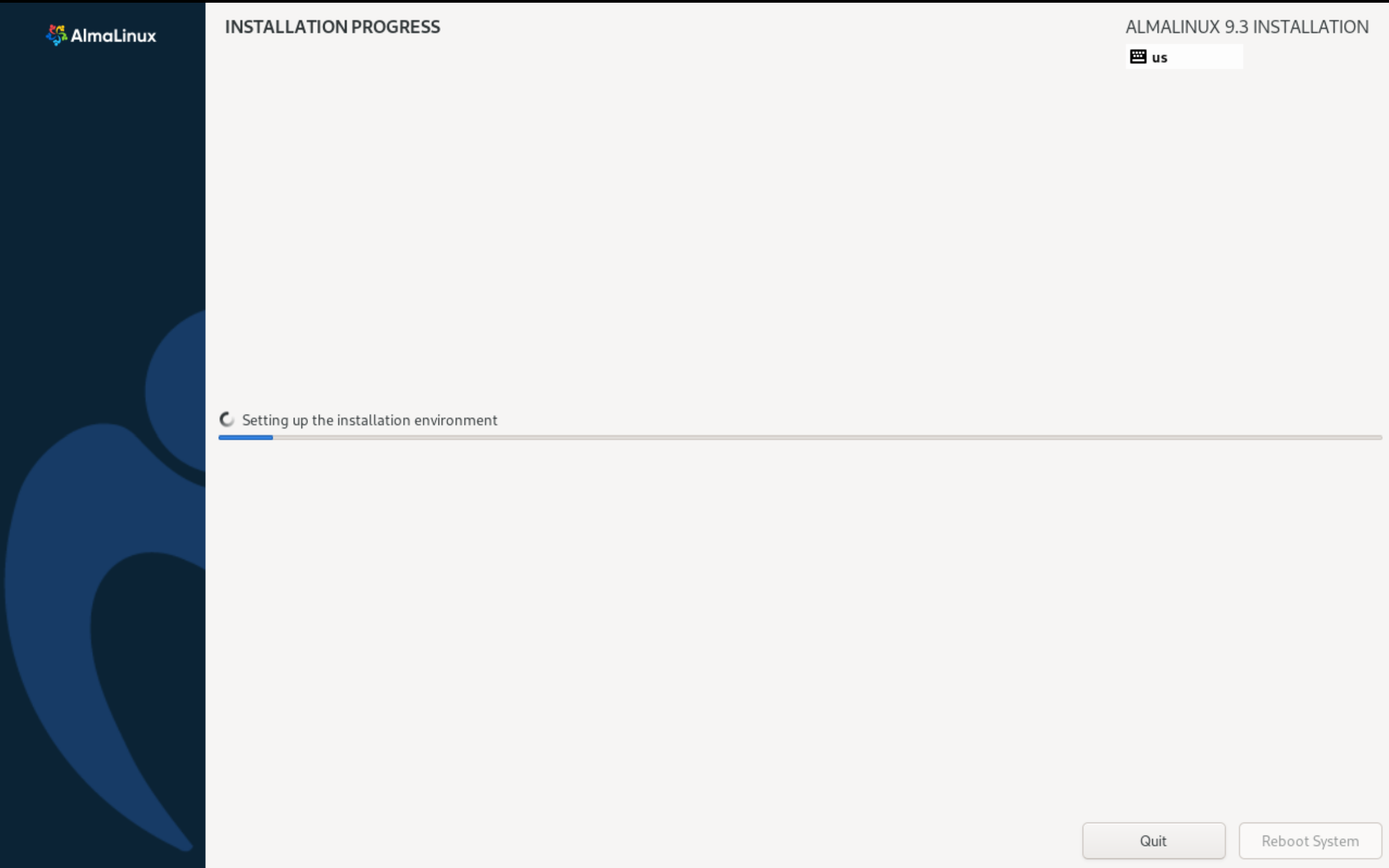

Nachdem Sie zum Hauptmenü gegangen sind und alle Einstellungen überprüft habenramAnschließend beginnen wir mit der Installation des Betriebssystems. Um dies zu tun, click Beginnen Sie mit der Installation unten links:

Und schließen Sie die Installation ab. Anschließend wird das System neu gestartet und wir befinden uns in der Befehlszeilen-Shell für Alma Linux!