Was ist Bitwarden?

Bitwarden steht für eine fortschrittliche Lösung zur Passwortverwaltung, die es Benutzern ermöglicht, ihre Passwörter sicher zu speichern und effektiv zu verwalten. Mit seiner verschlüsselten Plattform bietet es eine zuverlässige und geschützte Möglichkeit zum Speichern von Anmeldeinformationen, Kreditkartendaten, sicheren Notizen und anderen sensiblen Informationen. Bitwarden weist eine hervorragende Kompatibilität auf und erweitert sich cliEnt-Unterstützung für verschiedene Betriebssysteme und Geräte Windows, Linux, MacOS, Webbrowser und mobile Plattformen. Insbesondere ermöglicht es Benutzern, robuste, einzigartige Passwörter zu generieren, Anmeldeformulare mühelos automatisch auszufüllen und Daten nahtlos über mehrere Geräte hinweg zu synchronisieren.

Bitwarden legt Wert auf höchste Sicherheit und Privatsphäre und nutzt eine Ende-zu-Ende-Verschlüsselung, um exklusiven Zugriff ausschließlich für den Benutzer zu gewährleisten. Darüber hinaus umfasst es zusätzliche Funktionen, darunter die Zwei-Faktor-Authentifizierung und die Möglichkeit, den Bitwarden-Server selbst zu hosten, wodurch Einzelpersonen die vollständige Kontrolle über ihre Daten erhalten. Bitwarden gibt es sowohl in der kostenlosen als auch in der Premium-Version, wobei Premium-Abonnenten Zugang zu erweiterten Funktionen und zusätzlichen Optionen erhalten.

Warum benötigen Sie einen selbst gehosteten Server mit Open-Source-Passwort-Manager?

Moderne Passwortverwaltungsdienste können aufgrund verschiedener Sicherheitsrisiken gefährlich sein. Hier sind einige Gründe dafür:

- Datenschutzverletzungen: Passwort-Manager speichern vertrauliche Informationen wie Anmeldeinformationen und persönliche Daten an einem zentralen Ort. Kommt es bei dem Dienst zu einem Datenverstoß, können sich Cyberkriminelle Zugriff auf eine große Anzahl von Benutzerkennwörtern verschaffen. Beispielsweise erlitt der Passwort-Manager LastPass im Jahr 2015 einen Verstoß, bei dem Benutzerdaten kompromittiert wurden.

- Single Point of Failure: Wenn Sie sich auf einen einzigen Passwort-Manager verlassen, entsteht ein Single Point of Failure. Wenn das Master-Passwort oder die Authentifizierungsmethode kompromittiert wird, werden alle gespeicherten Passwörter angreifbar. Dies geschah mit dem Passwort-Manager OneLogin im Jahr 2017, als unbefugter Zugriff zur Offenlegung von Daten führte.

- Schädliche Apps und Erweiterungen: Einige Passwort-Manager bieten Browser-Erweiterungen oder mobile Apps zum automatischen Ausfüllen von Passwörtern an. Schädliche oder manipulierte Erweiterungen können sensible Daten sammeln oder bösartigen Code einschleusen, wodurch das gesamte Passwort-Repository gefährdet wird.

- Phishing und Social Engineering: Durch Phishing-Angriffe oder Social Engineering können Benutzer unwissentlich ihr Master-Passwort oder andere sensible Informationen an Angreifer weitergeben. Angreifer können le nachahmengitimitieren Passwort-Manager-Schnittstellen, um Benutzer dazu zu verleiten, ihre Anmeldeinformationen anzugeben.

- Abhängigkeit von Cloud-Diensten: Cloud-basierte Passwort-Manager synchronisieren Daten geräteübergreifend, was zwar praktisch ist, aber auch von den Sicherheitsmaßnahmen des Dienstes abhängig ist. Wenn der Dienst ausfällt oder ausfällt, können Benutzer möglicherweise nicht auf ihre Passwörter zugreifen.

- Fehlende Ende-zu-Ende-Verschlüsselung: Einige Passwort-Manager verwenden keine Ende-zu-Ende-Verschlüsselung, was bedeutet, dass Passwörter serverseitig entschlüsselt werden und somit anfällig für unbefugten Zugriff sind.

- Keylogger und CliPboard-Sniffing: Passwort-Manager verlassen sich in der Regel auf das Kopieren und Einfügen von Passwörtern, was sie anfällig für Keylogger oder macht cliPboard-schnüffelnde Malware, die sensible Daten erfassen kann.

- Falsches Sicherheitsgefühl: Benutzer werden möglicherweise selbstgefällig und vertrauen dem Passwort-Manager vollständig und vernachlässigen andere Sicherheitsmaßnahmen wie die Verwendung sicherer, eindeutiger Passwörter oder die Aktivierung der Zwei-Faktor-Authentifizierung.

Um diese Risiken zu mindern, sollten Benutzer seriöse Passwort-Manager mit einer starken Sicherheitsbilanz wählen, nach Möglichkeit eine Zwei-Faktor-Authentifizierung verwenden und ihre Konten regelmäßig auf verdächtige Aktivitäten überwachen. Darüber hinaus kann die Verwaltung von Offline-Backups wichtiger Passwörter eine zusätzliche Sicherheitsebene bieten.

Vorbereiten des Systems für die Installation

Vor der Installation des Passwort-Managers ist es unbedingt erforderlich, die Systempakete zu aktualisieren, um eine optimale Leistung und Kompatibilität sicherzustellen:

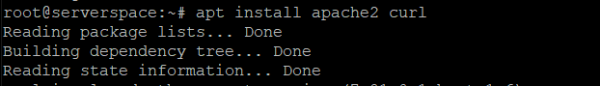

sudo apt update && apt upgradeInstallieren Sie das Apache und Curl-Pakete.

sudo apt install apache2 curl -y

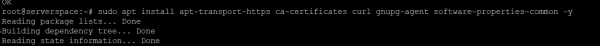

Bevor Sie mit dem fortfahren Docker Setup ist es notwendig, die Abhängigkeiten zu konfigurieren. Sobald die Abhängigkeiten vorhanden sind, können Sie mit der Einrichtung fortfahren Docker.

sudo apt install apt-transport-https ca-certificates curl gnupg-agent software-properties-common -y

Fügen Sie die GPG-Schlüssel von hinzu Docker um die Sicherheit und Integrität der Installation zu verbessern.

curl -fsSL https://download.docker.com/linux/debian/gpg | sudo apt-key add -Speichern docker Repository auf Ihr System.

sudo add-apt-repository "deb [arch=amd64] https://download.docker.com/linux/debian bullseye stable && apt update"Montage von Docker

sudo apt install docker-ce docker-ce-cli containerd.io docker-composeDer nächste Schritt endet damit, dem Benutzer die Erlaubnis zu erteilen:

sudo usermod -aG docker *username*Bitwarden installieren

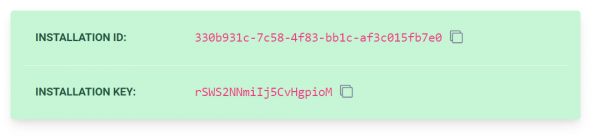

Der nächste Schritt umfasst die Beschaffung einer Hosting-ID und eines Schlüssels, um mit der Installation fortzufahren. Besuchen Sie die Bitwarden-Website, geben Sie Ihre administrative E-Mail-Adresse ein und erhalten Sie die erforderlichen Details.

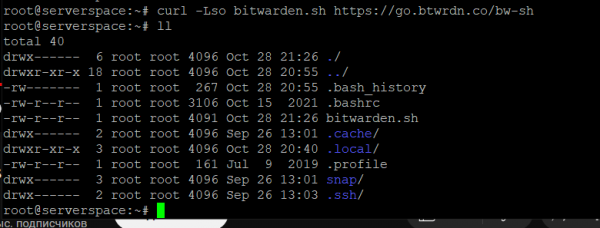

Laden Sie die Hauptkomponente des gebrauchsfertigen Servers herunter:

curl -Lso bitwarden.sh https://go.btwrdn.co/bw-sh

Um BitWarden einzurichten, benötigen Sie ein normales Skript, das Sie öffnen können, indem Sie den folgenden Befehl ausführen:

cat bitwarden.shBitWarden verwendet vorinstallierte Konfigurationen, sodass Sie nach der Installation sofort die Funktionalität überprüfen und nach der Installation nach Bedarf konfigurieren können:

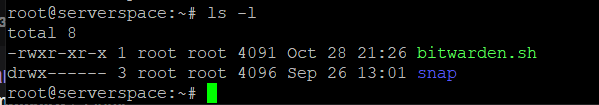

Das Skript muss ausführbar gemacht werden.

![]()

Verwenden Sie den folgenden Befehl, um die gewährten Rechte zu überprüfen.

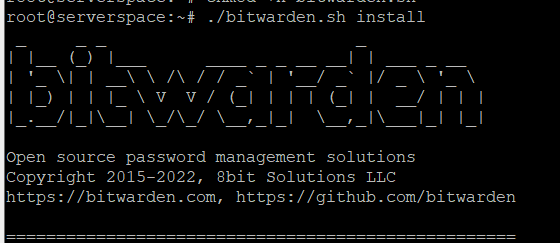

Installieren Sie BitWarden mithilfe des Installationsskripts.

sudo ./bitwarden.sh install

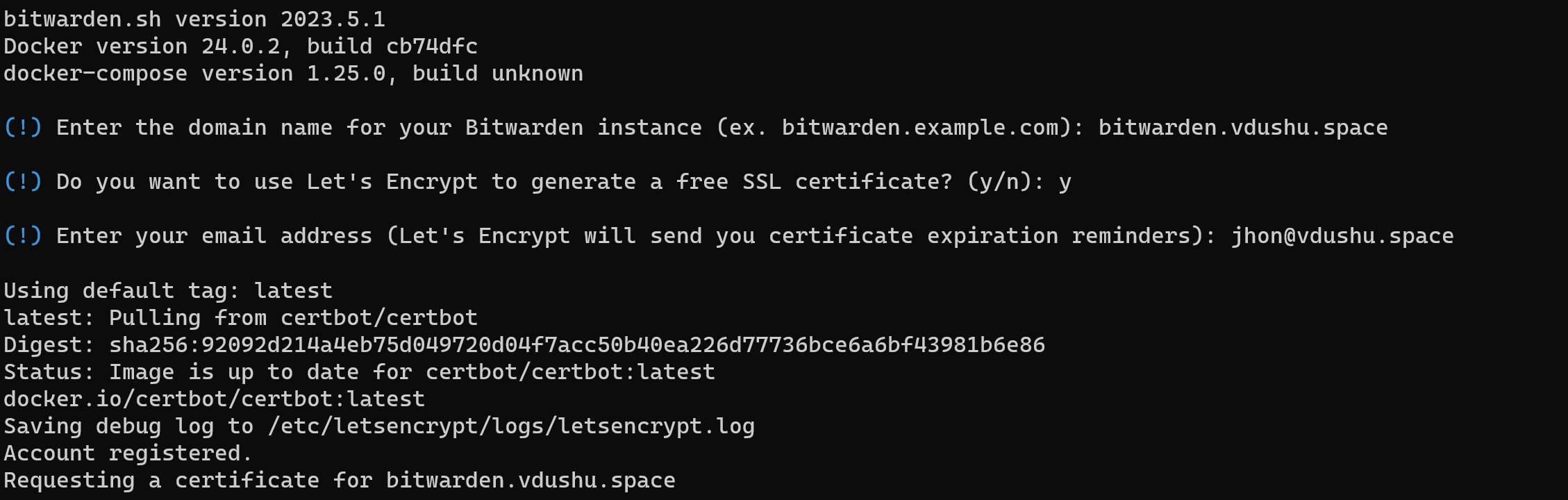

Geben Sie die erforderlichen Daten ein. Um Ihren Server im Internet sichtbar zu machen, geben Sie Ihre Domain in das entsprechende Feld ein. Andernfalls füllen Sie das Feld mit „domain.org“ aus und drücken Sie die Eingabetaste. Denken Sie außerdem daran, ein weiteres Feld auszufüllen.

Großartig! Das Zertifikat wurde erhalten und nun können wir die Datenbank benennen:

Warten Sie mit der Installation, wenn alle Container hochgezogen sind:

Sobald die Installation abgeschlossen ist, geben Sie die Installations-ID und den Schlüssel ein, die Sie zuvor erhalten haben. Warten Sie anschließend, bis der Generierungsprozess des privaten Diffie Hellman-Schlüssels abgeschlossen ist.

Die Installation war erfolgreich.

Bitwarden starten

Bevor wir beginnen, müssen wir die Konfiguration konfigurieren. Lassen Sie es uns mit einem beliebigen Texteditor konfigurieren.

nano ./bwdata/config.ymlUm ein reibungsloses Erlebnis mit der Weboberfläche zu gewährleisten, haben Sie die Möglichkeit, den Port auf einen bevorzugten Wert zu ändern. Wenn Sie jedoch einen separaten Server für den Manager und andere Webressourcen haben, die keinen Konflikt verursachen, können Sie die Standardwerte unverändert lassen. Dies wird dazu beitragen, mögliche Probleme zu vermeiden.

nano ./bwdata/docker/docker-compose.ymlUm einige Bitwarden-Funktionen zu konfigurieren, die nicht vom Skript bitwarden.sh installiert werden, können Sie die Umgebungsdatei unter ~bwdata/env/global.override.env bearbeiten.

nano ~bwdata/env/global.override.envDurch Bearbeiten der Umgebungsdatei und Aktualisieren dieser PAramDarüber hinaus können Sie zusätzliche Funktionen von Bradwarden ganz nach Ihren spezifischen Anforderungen konfigurierenramDie zu befüllenden Flaschen sind im folgenden Screenshot dargestellt. Um diese Elemente auszufüllen, müssen Sie den Mailserver hochfahren. Vergessen Sie nicht, die Änderungen nach der Bearbeitung der Datei mit den Tastenkombinationen Strg+O zu speichern und den Texteditor mit Strg+X zu verlassen.

Der Passwort-Manager wird mit einem Befehl gestartet.

sudo ./bitwarden.sh startBitte haben Sie beim ersten Start etwas Geduld, da Bitwarden einige Zeit benötigt, um alle notwendigen Komponenten zu erstellen, damit es ordnungsgemäß funktioniert.

Nach erfolgreichem Start wird eine Meldung angezeigt, dass die Weboberfläche bereit ist.

Erforderlich! Wenn Sie nicht IPv6 verwenden, kommentieren Sie die entsprechenden Zeilen im aus nginx Konfiguration:

nano ~/bwdata/nginx/default.confKommentieren Sie alle Zeilen aus die möglicherweise mit IPv6 in Zusammenhang stehen, diese sind im Screenshot blau markiert:

Um die Ersteinrichtung des abzuschließen DNS Um einen Datensatz zu erstellen, müssen Sie den A-Eintrag bei Ihrem Domain-Registrar konfigurieren. Geben Sie in einem Feld Ihre 3rd-Level-Domain an, während Sie im anderen Feld die IP-Adresse für die Verbindung angeben:

Navigieren Sie mithilfe der Serverdomänenadresse zur Weboberfläche.

Beim Anlegen eines Benutzers ist unbedingt zu beachten, dass das mit dem Konto verknüpfte Passwort als Primärschlüssel für den Zugriff auf alle Passwörter dient. Sie haben die Möglichkeit, einen Hinweis für das Passwort zu hinterlassen, um sicherzustellen, dass es nicht vergessen wird.

Senden Sie sich selbst eine Bestätigungs-E-Mail, damit Ihr Konto ohne Einschränkungen funktioniert! Allerdings reicht die eingeschränkte Funktionalität auch völlig aus, um damit zu arbeiten. Datenobjekte im Hauptfenster erstellen:

Das Feld mit den Feldern ist das Profil, das Sie ausfüllen müssen:

Das Feld mit den Feldern ist das Profil, das Sie ausfüllen müssen:

Der vorgenommene Eintrag lautet wie folgt:

Empfehlung zur Einrichtung

Wenn es darum geht, einen selbst gehosteten Server zu aktualisieren und die Einhaltung gesetzlicher Anforderungen sicherzustellen, sollten Sie die folgenden Schritte berücksichtigen:

- Bleiben Sie auf dem Laufenden: Bleiben Sie über die neuesten Sicherheitspatches, Updates und Best Practices für die Software und das Betriebssystem auf Ihrem selbst gehosteten Server auf dem Laufenden. Lesen Sie regelmäßig Versionshinweise, Sicherheitshinweise und Community-Foren, um über potenzielle Schwachstellen und empfohlene Upgrades auf dem Laufenden zu bleiben.

- Datensicherung: Bevor Sie Upgrades durchführen, stellen Sie sicher, dass Sie über eine umfassende Sicherungsstrategie verfügen. Sichern Sie regelmäßig alle wichtigen Daten und Konfigurationen, um das Risiko eines Datenverlusts während des Upgrade-Prozesses zu minimieren.

- Testen Sie in einer Entwicklungsumgebung: Erstellen Sie eine Entwicklungs- oder Stagingumgebung, die Ihrer Produktionsumgebung möglichst genau entspricht. Testen Sie zunächst die Upgrades und Updates in dieser Umgebung, um eventuell auftretende Kompatibilitätsprobleme, Konflikte oder unerwartetes Verhalten zu erkennen.

- Planen Sie Ausfallzeiten ein: Upgrades erfordern häufig Systemausfälle oder Serviceunterbrechungen. Planen Sie Ihren Upgrade-Zeitplan für einen Zeitraum mit geringer Aktivität oder implementieren Sie einen Failover-Mechanismus, um die Auswirkungen auf Benutzer zu minimieren. Teilen Sie den Betroffenen die geplante Ausfallzeit vorab mit.

- Befolgen Sie die Dokumentation des Anbieters: Befolgen Sie die offizielle Dokumentation des Softwareanbieters oder Projektbetreuers, um die spezifischen Komponenten zu aktualisieren, die auf Ihrem selbst gehosteten Server ausgeführt werden. Für jede Software gelten möglicherweise eigene Upgrade-Verfahren. Stellen Sie daher sicher, dass Sie die empfohlenen Schritte verstehen und befolgen.

- Testen und überprüfen: Testen Sie nach Abschluss des Upgrades gründlich alle kritischen Funktionen und stellen Sie sicher, dass das System wie erwartet funktioniert. Führen Sie Regressionstests durch, um sicherzustellen, dass keine unbeabsichtigten Konsequenzen oder Regressionen aufgetreten sind.

- Überwachung und Prüfung: Implementieren Sie Überwachungstools, um den Zustand und die Leistung Ihres selbst gehosteten Servers zu verfolgen. Überprüfen Sie regelmäßig Protokolle und führen Sie Audits durch, um etwaige Anomalien oder sicherheitsrelevante Ereignisse zu identifizieren. Dies hilft Ihnen, Probleme schnell zu lösen und die Einhaltung gesetzlicher Vorschriften sicherzustellen.

- Einhaltung behördlicher Anforderungen: Machen Sie sich mit den spezifischen behördlichen Anforderungen vertraut, die für Ihre Branche oder Gerichtsbarkeit gelten. Identifizieren Sie die Sicherheitskontrollen, Datenschutzmaßnahmen und Dokumentation, die zur Einhaltung von Compliance-Standards erforderlich sind. Implementieren Sie geeignete Sicherheitsmaßnahmen wie Zugriffskontrollen, Verschlüsselung, Datenaufbewahrungsrichtlinien und Überwachung der Benutzeraktivität, um die Einhaltung sicherzustellen.

- Regelmäßige Sicherheitsbewertungen: Führen Sie regelmäßige Sicherheitsbewertungen durch, z. B. Schwachstellenscans und Penetrationstests, um Sicherheitslücken oder potenzielle Risiken zu identifizieren. Beheben Sie alle erkannten Schwachstellen umgehend und dokumentieren Sie Ihre Bemühungen zur Aufrechterhaltung eines robusten Sicherheitsstatus.

- Schulung und Sensibilisierung der Mitarbeiter: Bieten Sie Mitarbeitern Schulungen zu bewährten Sicherheitspraktiken, behördlichen Anforderungen sowie ihren Rollen und Verantwortlichkeiten bei der Aufrechterhaltung der Compliance an. Fördern Sie eine Kultur des Sicherheitsbewusstseins, um menschliche Risiken zu minimieren und die Einhaltung von Sicherheitsprotokollen zu fördern.

Denken Sie daran, dass die Compliance-Anforderungen je nach Branche, Region und Umgebung unterschiedlich sein können natSicherheit Ihrer Daten. Es ist wichtig, Rechts- und Compliance-Experten zu konsultieren, um sicherzustellen, dass Ihr selbst gehosteter Server alle geltenden gesetzlichen Anforderungen erfüllt.

Zusammenfassung

Mit dieser Veröffentlichung können Sie Bitwarden ganz einfach installieren und entsprechend Ihren Anforderungen zum Laufen bringen.