WireGuard est une application qui permet de mettre en place un réseau privé virtuel sécurisé (VPN), connu pour sa simplicité et sa facilité d'utilisation. Il utilise des protocoles et des algorithmes cryptographiques éprouvés pour protéger les données. Conçu à l'origine pour le Linux noyau, il peut être déployé sur Windows, macOS, BSD, iOS et Android. Ce WireGuard vpn client setup utilise le Linux Distribution, Ubuntu 20.04.

Installation du WireGuard Client App sur Ubuntu

WireGuard cliL'installation se fait de la même manière que côté serveur.

Connectez-vous via SSH à la Linux serveur, après vous être connecté, vérifiez si la machine est mise à jour en exécutant la commande suivante :

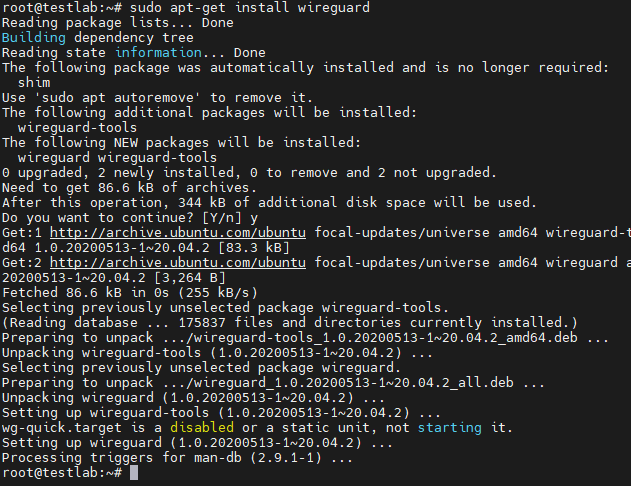

sudo apt-get update && sudo apt-get upgradeMaintenant installez WireGuard en exécutant la commande suivante :

sudo apt-get install wireguard

Génération de clés privées et publiques

WireGuard fonctionne en cryptant la connexion à l'aide d'une paire de clés cryptographiques. La paire de clés est utilisée en transmettant la clé publique à l'autre partie, qui peut alors chiffrer son message afin qu'il ne puisse être déchiffré qu'avec la clé privée correspondante. Pour sécuriser la communication bidirectionnelle, chaque côté doit avoir ses propres clés privées et publiques, puisque chaque paire ne fournit qu'une messagerie unidirectionnelle.

Générer un client la paire de clés publique et privée en exécutant la commande suivante :

wg genkey | tee private.key | wg pubkey > public.keyAprès cela, créez un clifichier de configuration ent, dans le répertoire suivant :

sudo nano /etc/wireguard/wg0.confDans le type de fichier :

[Interface]

PrivateKey = <contents-of-client-privatekey>

Address = 10.0.0.1/24

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

ListenPort = 51820

[Peer]

PublicKey = <contents-of-server-publickey>

AllowedIPs = 10.0.0.2/32Remarques : Dans le publicKey ligne insérez la clé publique du serveur que nous avons générée dans l'article précédent et sur la clé privée insérer le client Clé privée. La clé peut être visualisée avec la commande :

cat private.keyWireGuard Démarrage

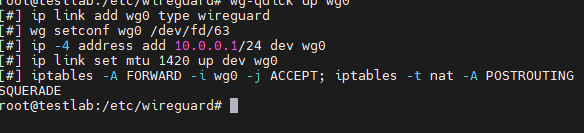

Pour démarrer la connexion, tapez la commande suivante :

sudo wg-quick up wg0

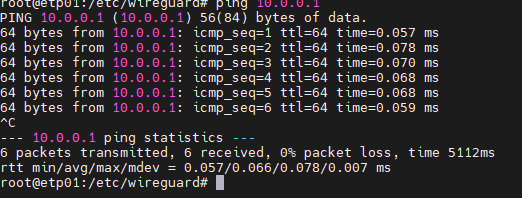

Maintenant le client peut communiquer avec le serveur, vous pouvez envoyer un ping au serveur à partir du client avec la commande

ping 10.0.0.1

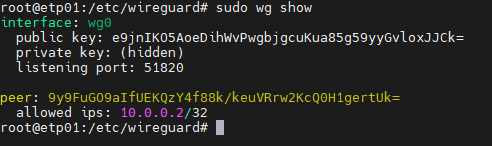

Pour connaître l'état de la connexion, exécutez la commande suivante :

sudo wg showVous obtiendrez tous les détails de connexion comme indiqué ci-dessous

Toutes nos félicitations! Ton cliordinateur a maintenant accès au VPN réseau.