DNS (Système de noms de domaines) est un système qui vous permet de transslatransformer les noms de domaine en adresses IP et vice versa.

A DNS serveur est un service réseau qui fournit et maintient le fonctionnement de DNSL’ DNS server est un service simple et léger qui peut fonctionner sur la plupart des machines. Si vous n'avez pas l'intention de configurer d'autres rôles et services sur la machine cible, la configuration minimale est suffisante.

Comment mettre en place un DNS serveur:

- Configuration de la carte réseau pour le DNS serveur

- Installation du DNS Rôle de serveur

- Créer une zone de recherche directe

- Créer une zone de recherche inversée

- Créer un enregistrement A

- Décrit le système de noms de domaine (DNS) fonctionnalités nouvelles ou modifiées dans Windows Server 2016.

Configuration de l'adaptateur réseau sur le DNS serveur

Installation d'un DNS serveur nécessite une zone de domaine. Vous devez créer un réseau privé dans votre compte personnel et y connecter des machines virtuelles.

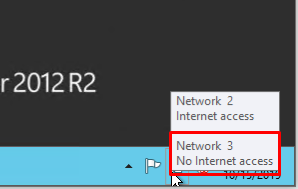

Une fois la machine connectée aux deux réseaux, il est important de se rappeler quelle connexion doit être configurée. Habituellement, une carte réseau est configurée par défaut dès le début avec un accès à Internet. Dans le même temps, d'autres adaptateurs réseau supplémentaires n'ont pas accès à Internet tant que la configuration n'est pas effectuée manuellement :

En plaçant le curseur sur l'icône de réseau dans la barre d'état système, vous pouvez trouver une info-bulle contenant de brèves informations sur les réseaux. En suivant l'exemple ci-dessus, vous pouvez voir que le réseau joint est le réseau 3.

Effectuez une série d'actions :

- Droite-click Démarrer et sélectionnez Connexions réseau dans le menu déroulant ;

- Droite-click sur l'adaptateur réseau requis et sélectionnez Propriétés dans le menu ;

- Sélectionnez IPv4 Dans la fenêtre Propriétés, et click sur le bouton Propriétés ;

- Remplissez les champs appropriés avec les données nécessaires :

Ici, la machine est affectée comme machine préférée DNS serveur, et l'alternate est attribué comme dns.google [8.8.8.8].

Installation du DNS rôle de serveur

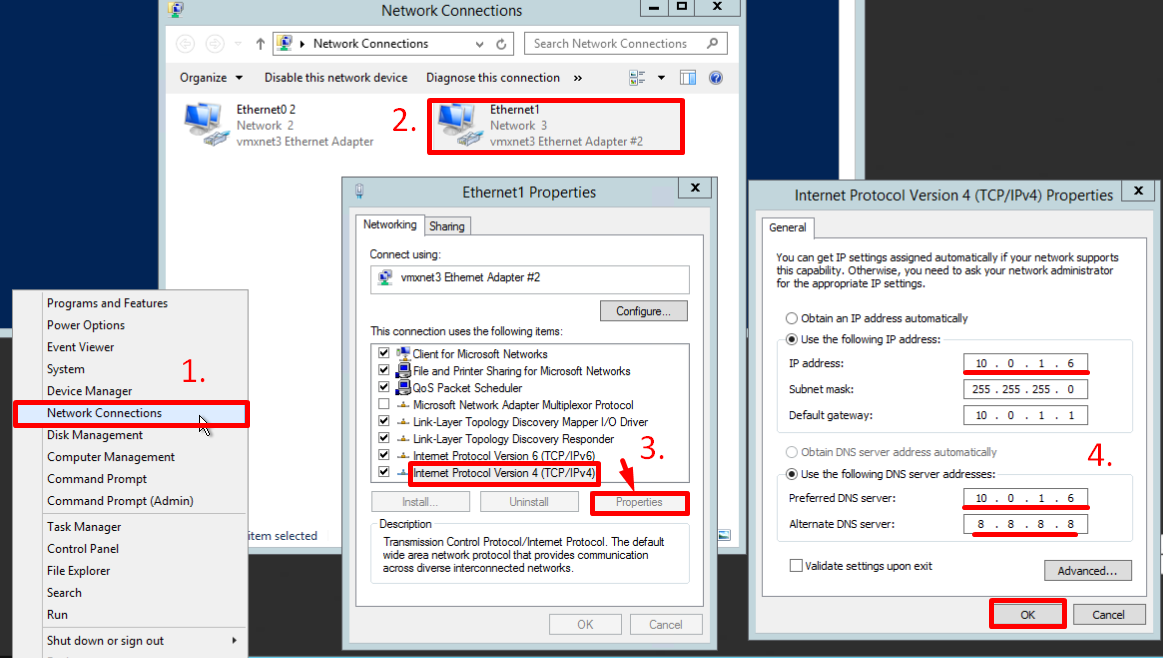

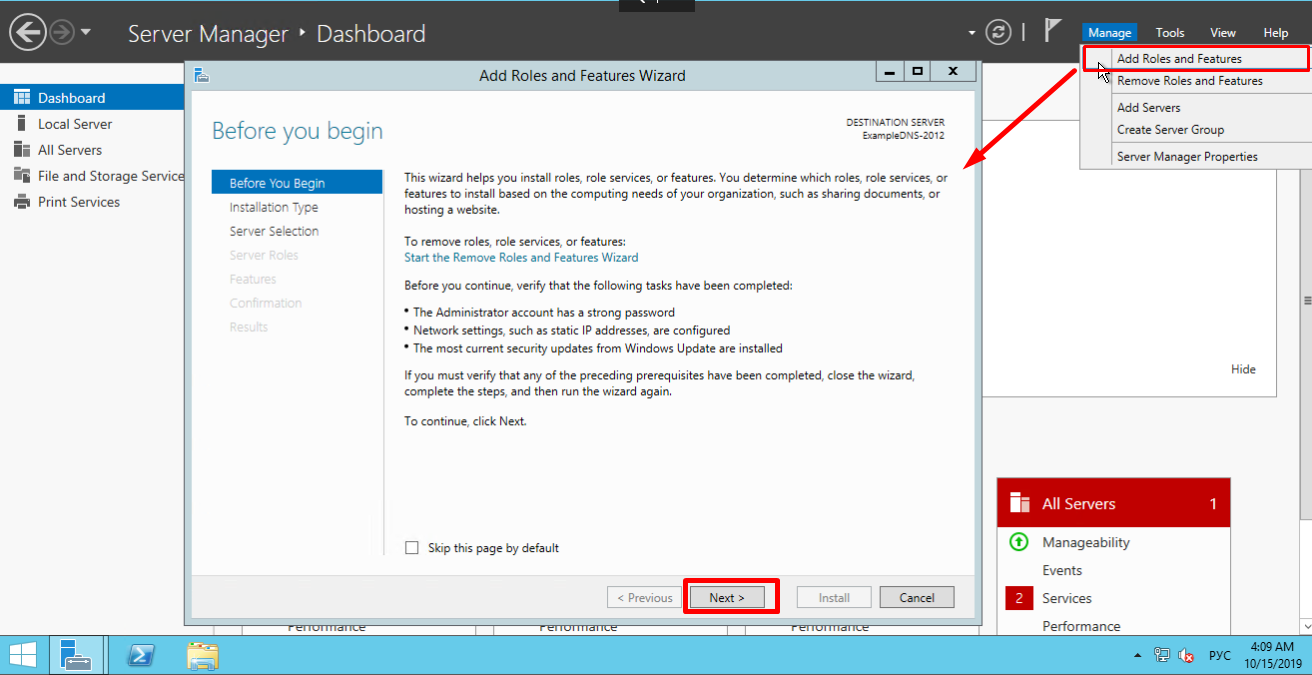

Pour ajouter de nouveaux rôles à Windows Server, vous utilisez l'Assistant Ajout de rôles et de fonctionnalités dans le Gestionnaire de serveur.

Dans la barre de navigation supérieure du gestionnaire de serveur cliCliquez sur le menu Gérer, puis sélectionnez Ajouter des rôles et des fonctionnalités :

Ici, l'assistant vous recommande de vérifier si les tâches suivantes ont été effectuées :

1. Le compte administrateur a un mot de passe fort.

2. Les paramètres réseau, tels que les adresses IP statiques, sont configurés.

3. Les mises à jour de sécurité les plus récentes de Windows La mise à jour est installée.

Si vous êtes sûr que toutes les conditions sont remplies, clicliquez sur Suivant ;

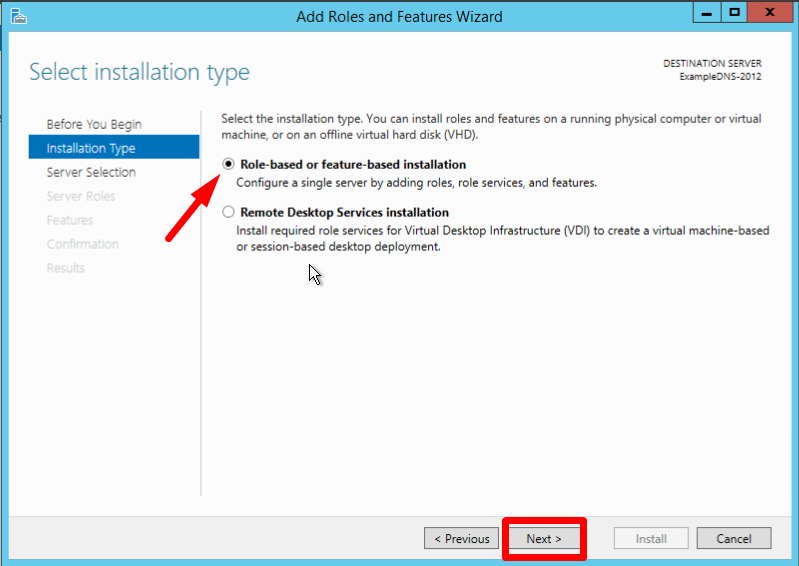

Sélectionnez l'installation basée sur les rôles ou sur les fonctionnalités et click Suivant :

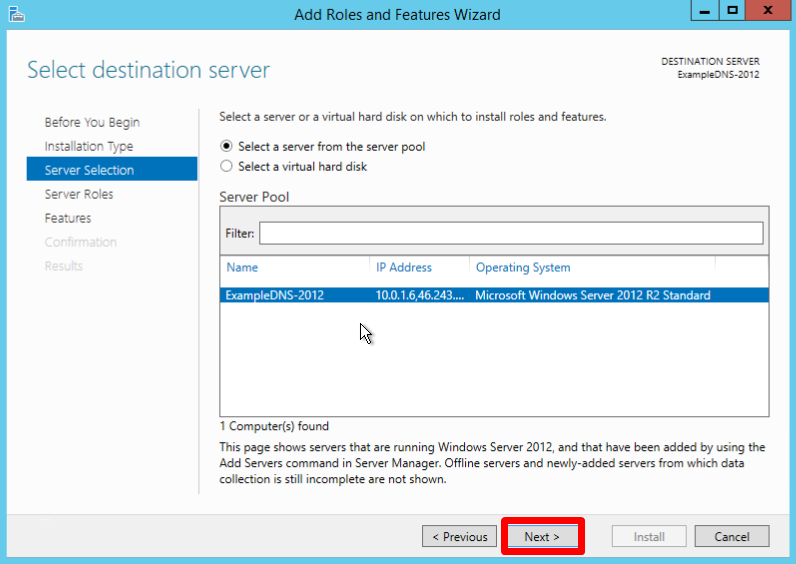

Sélectionnez un serveur de votre choix dans le pool de serveurs et click Suivant :

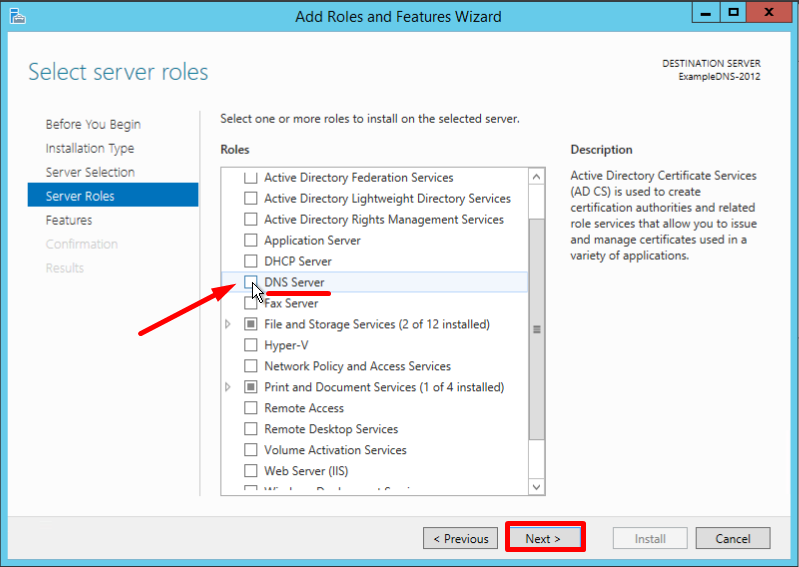

Cochez la DNS rôle de serveur et click Suivant :

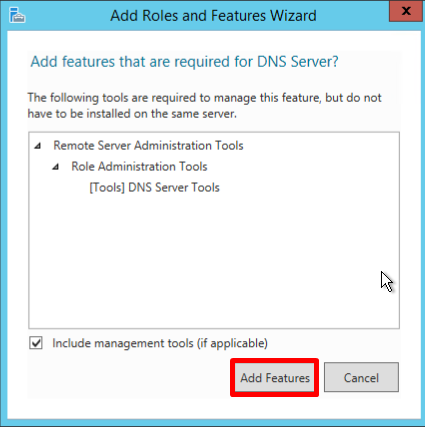

Vérifiez la liste des fonctionnalités à installer et confirmez en cliAjouter des fonctionnalités :

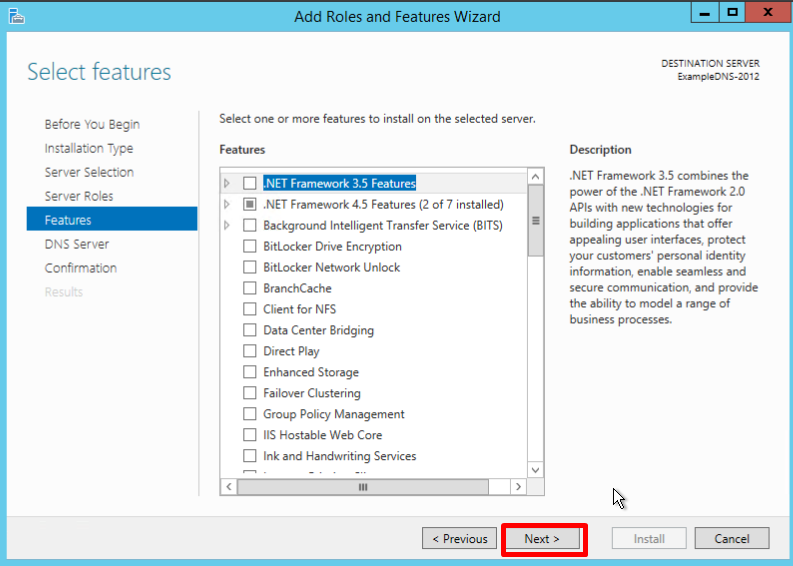

Gardez la liste des fonctionnalités telle quelle et click Suivant :

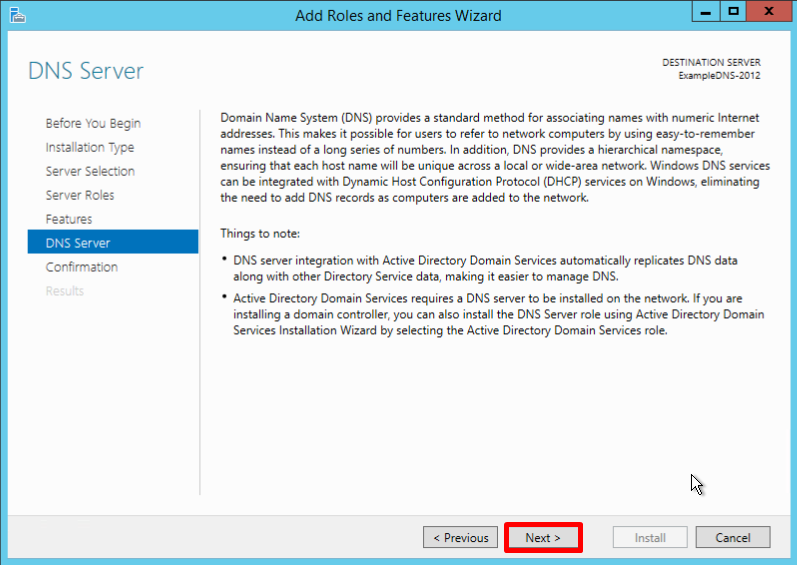

Lisez les informations et click Suivant :

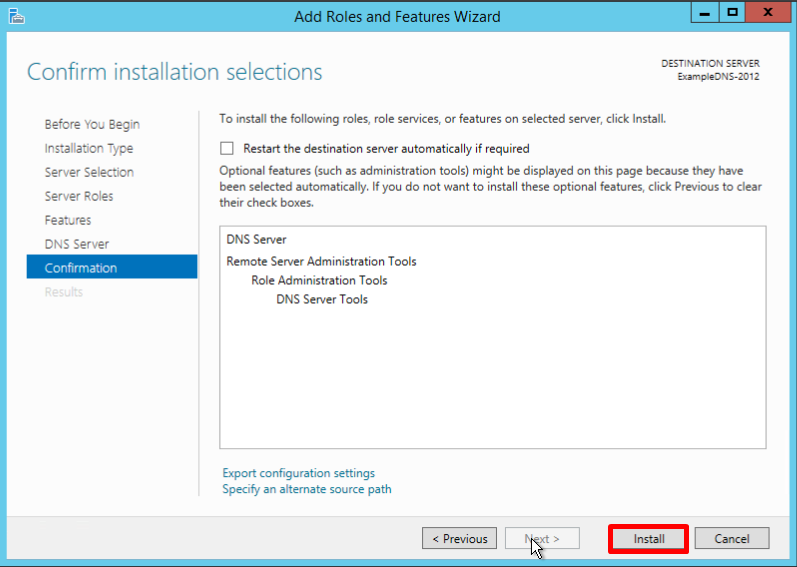

Vérifiez à nouveau la configuration de l'installation et confirmez votre décision en cliInstallation rapide :

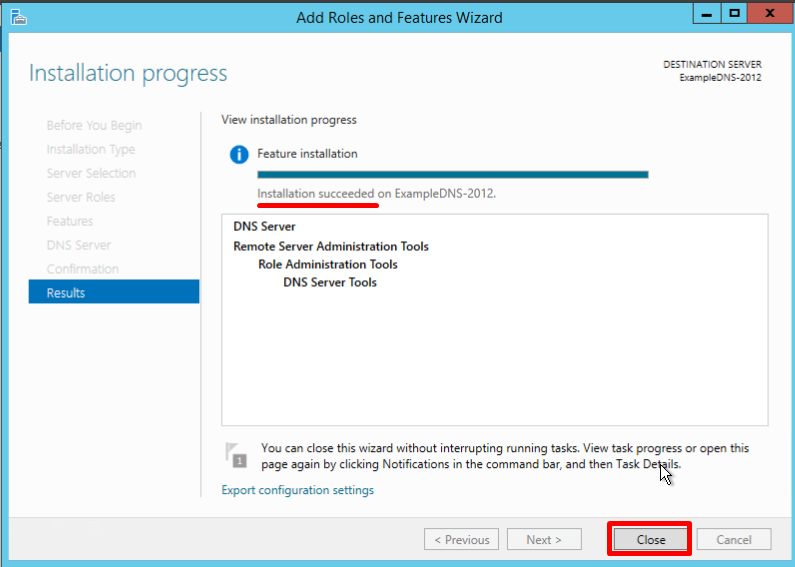

L'écran de confirmation final vous indique que l'installation s'est terminée avec succès et vous pouvez fermer l'assistant d'installation :

Création de zones de recherche directe et inversée

Une zone de domaine — un ensemble de noms de domaine dans un domaine spécifique.

Zones de recherche directe résoudre les noms en adresses IP.

Zones de recherche inversée résoudre les adresses IP en noms.

Vous devez utiliser le DNS Manager pour créer et gérer les zones.

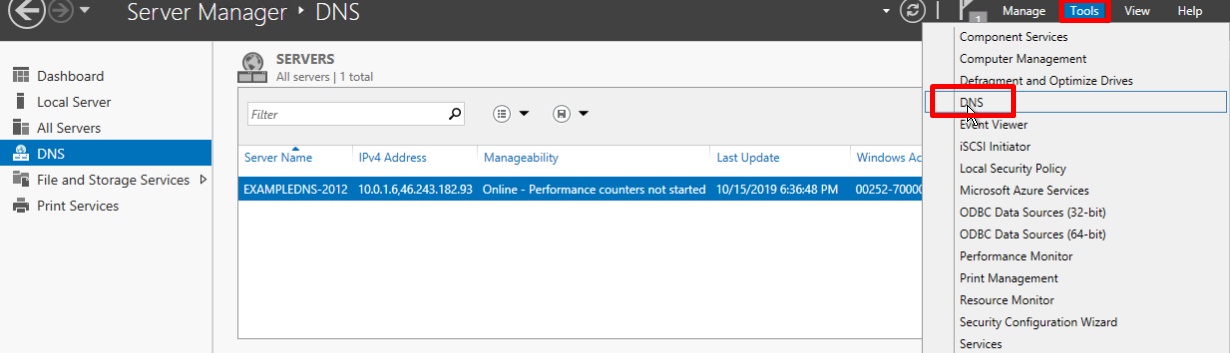

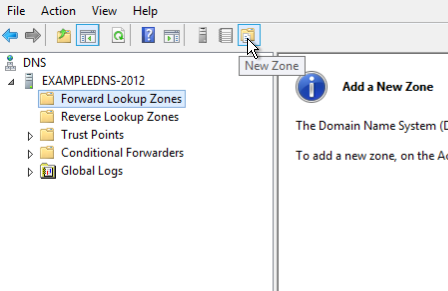

Dans la barre de navigation supérieure du gestionnaire de serveur click le menu Outils et sélectionnez DNS dans la liste déroulante :

Création d'une zone de recherche directe

- Droite-cliCliquez sur le dossier Forward Lookup Zones, sélectionnez New Zone. Cela ouvrira l'assistant de nouvelle zone :

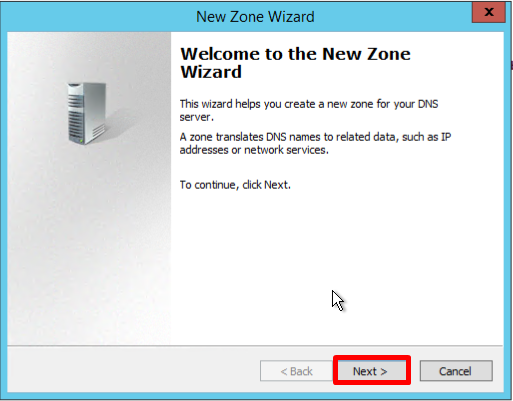

- Sur l'écran de bienvenue de l'assistant, click Suivant :

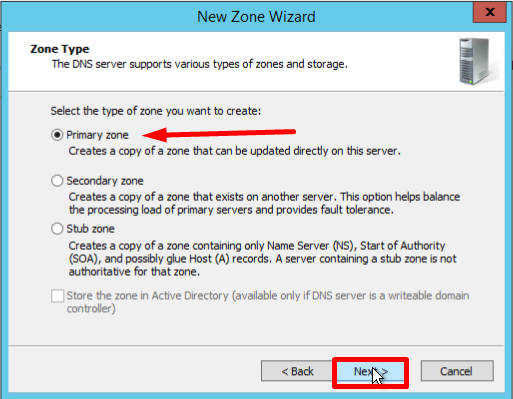

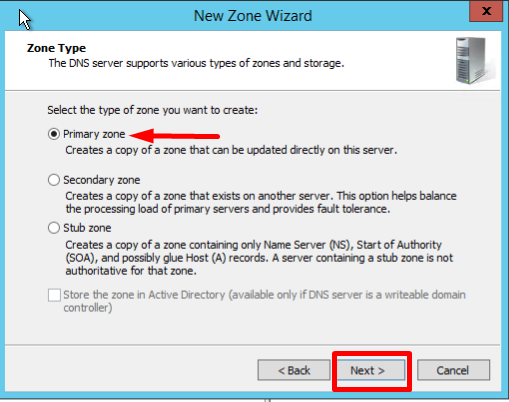

- Sur l'écran Type de zone, sélectionnez Zone principale et click Suivant :

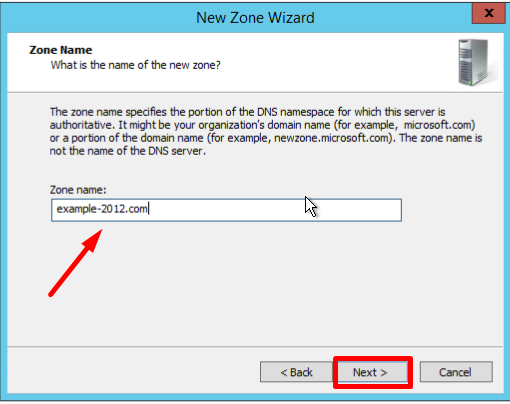

- Entrez le nom et click Suivant :

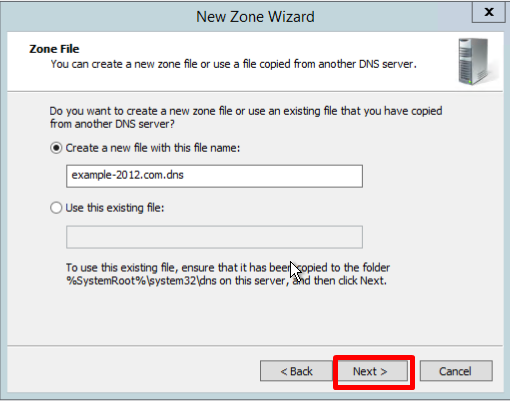

- Si nécessaire, modifiez le nom du futur fichier de zone et click Suivant :

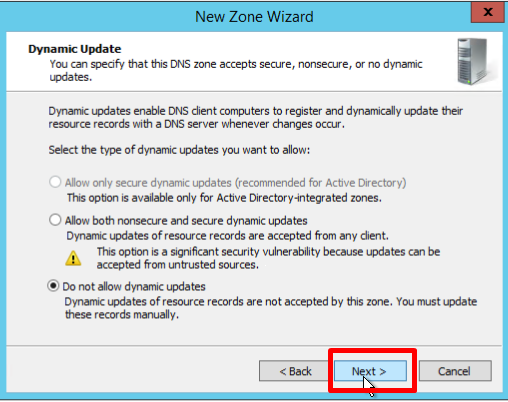

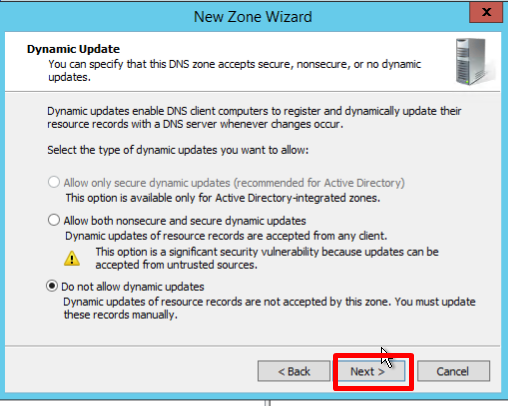

- Vous devez choisir si vous souhaitez autoriser ou non les mises à jour dynamiques. Il n'est pas recommandé d'autoriser cela en raison d'une vulnérabilité importante. Click Suivant :

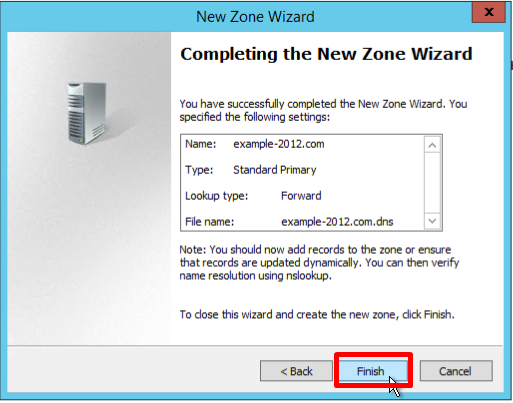

- Vérifiez que les paramètres sélectionnés sont corrects, click Terminer :

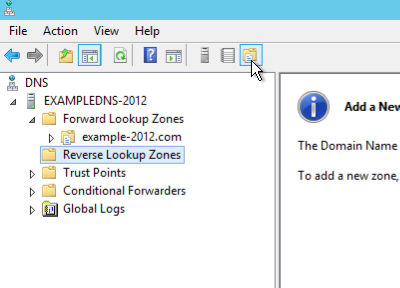

Créer une zone de recherche inversée

- Ouvrez le DNS Gérant et droit-cliCliquez sur le dossier Reverse Lookup Zones, sélectionnez New Zone. Cela ouvrira l'assistant de nouvelle zone :

- Sur l'écran Type de zone, sélectionnez Zone principale et click Suivant :

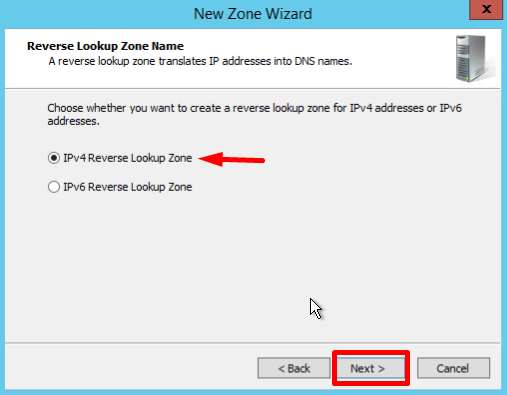

- Dans la première page de nom de zone de recherche inversée, sélectionnez IPv4, click Suivant :

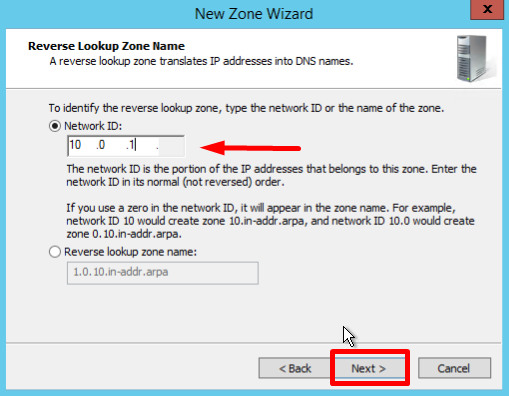

- Tapez l'ID réseau (les trois premiers octets de l'adresse IP) et click Suivant :

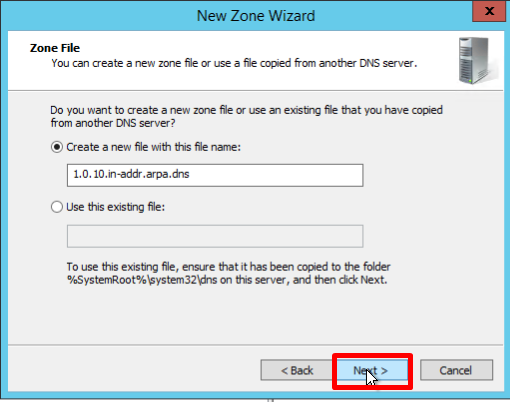

- Si nécessaire, modifiez le nom du futur fichier de zone et click Suivant :

- Vous devez choisir si vous souhaitez autoriser ou non les mises à jour dynamiques. Il n'est pas recommandé d'autoriser cela en raison d'une vulnérabilité importante. Click Suivant :

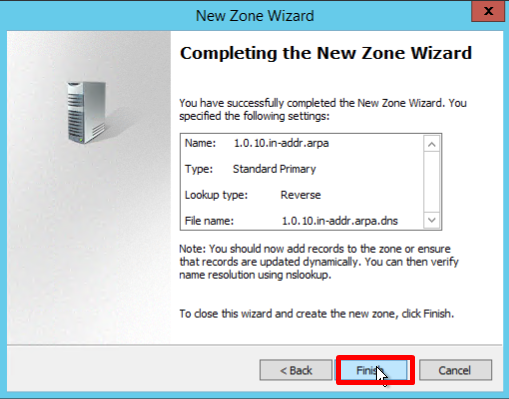

- Vérifiez que les paramètres sélectionnés sont corrects, click Terminer :

Création d'un enregistrement d'hôte (A)

Cette section de la directive est là pour vérifier principalement toutes les étapes que vous avez effectuées précédemment.

Un enregistrement de ressource est l'unité de stockage et de transmission de l'information dans DNS. Les RR sont les blocs de construction de base des informations de nom d'hôte et d'adresse IP et sont utilisés pour résoudre tous les DNS requêtes.

Enregistrement A — un enregistrement qui vous permet de mapper les noms d'hôtes à une adresse IP de l'hôte.

Enregistrer le PTR — est la version inversée d'un enregistrement A.

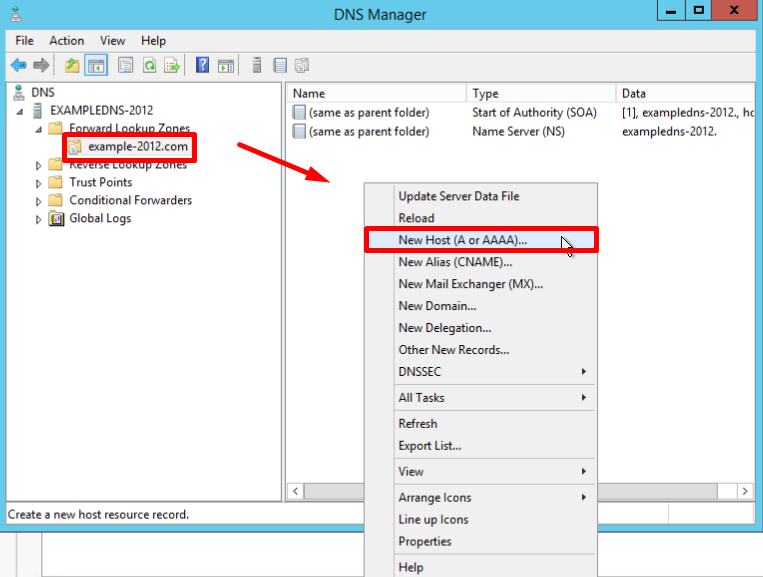

- Ouvrez le dossier Zones de recherche directes dans le DNS Manager et recherchez le dossier de zone. Droite-click sur la partie droite de la DNS Manager et sélectionnez Nouvel hôte (a ou AAA) :

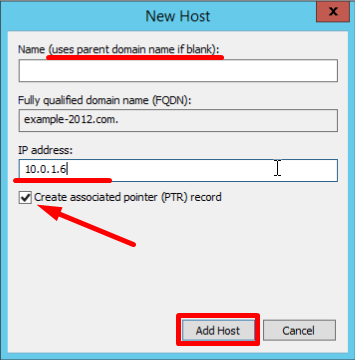

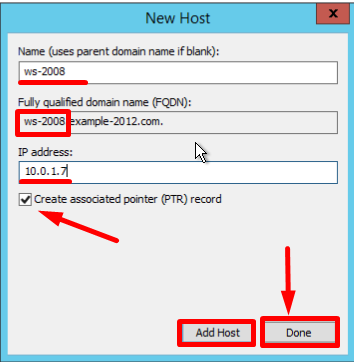

- La page Nouvel hôte s'ouvre. Dans Nom, tapez un nom d'hôte (sans domaine, il utilisera le nom de la Zone comme domaine) et votre adresse IP. Cochez la section « Créer un enregistrement de pointeur associé (PTR) » pour vérifier si les zones de recherche directe et inversée fonctionnent correctement :

Si le champ Nom est vide, il utilise le nom de domaine parent.

- Vous pouvez également ajouter des enregistrements pour d'autres serveurs :

- Une fois que vous avez terminé, click Terminé.

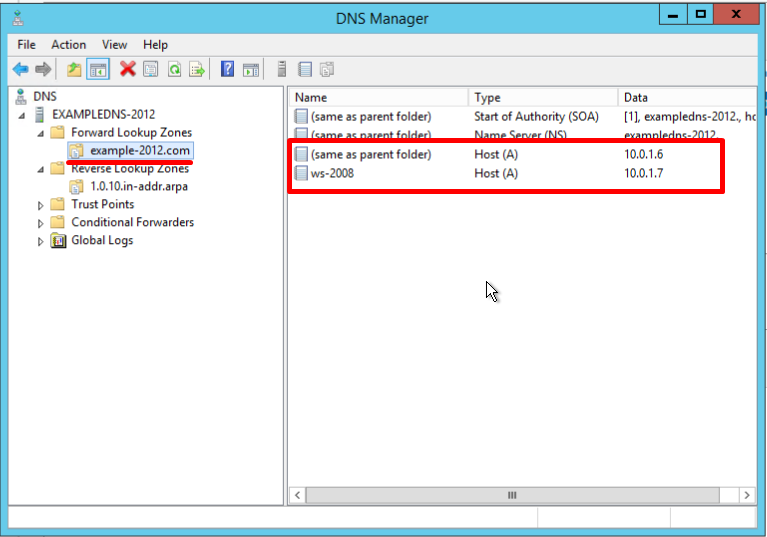

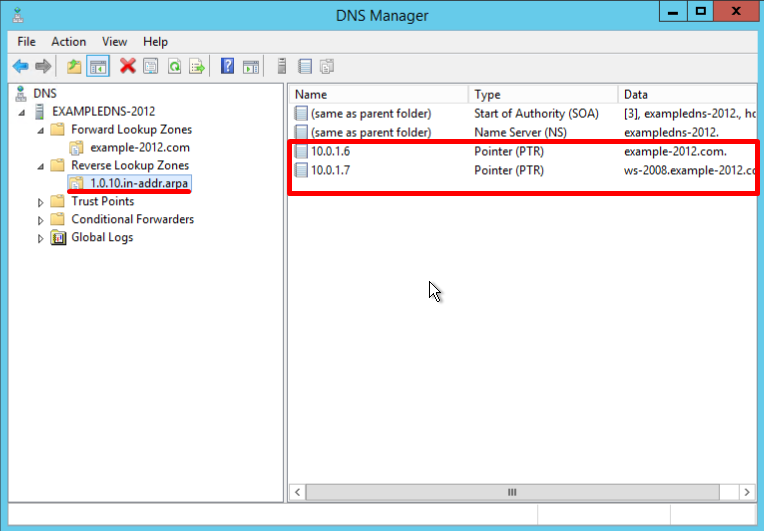

S'assurer que tout est correct

- Vérifiez les changements dans les dossiers des zones (dans l'exemple ci-dessous vous pouvez voir 2 enregistrements apparus dans chacune d'elles) :

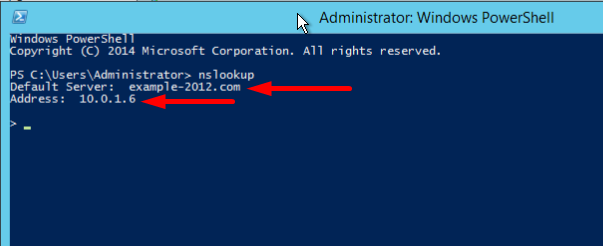

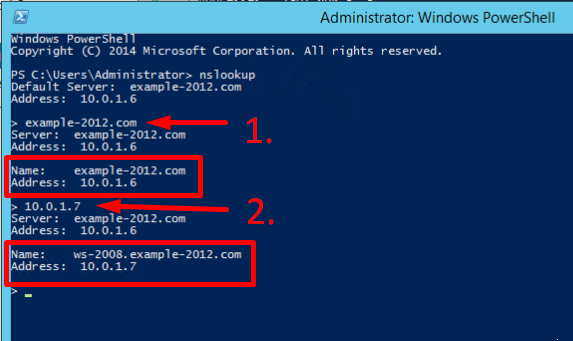

- Ouvrez la ligne de commande (cmd) ou PowerShell et exécutez la commande nslookup :

Il montre que la valeur par défaut DNS Le serveur est example-2012.com avec l'adresse 10.0.1.6.

Pour vous assurer que les zones avant et arrière fonctionnent correctement, vous pouvez envoyer deux requêtes :

- Pour interroger le domaine ;

- Pour interroger l'adresse IP :

Dans l'exemple, nous avons obtenu des réponses appropriées pour les deux requêtes.

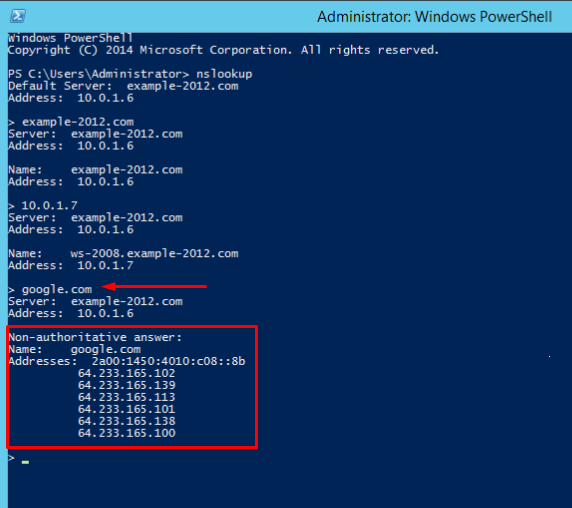

- Il existe une option pour envoyer une requête à une ressource externe :

Nous voyons une nouvelle ligne ici "Réponse ne faisant pas autorité". Cela signifie que notre DNS le serveur ne contient pas les fichiers de zone d'origine du domaine. Bien que les informations affichées ci-dessous proviennent d'un serveur faisant autorité, elles ne font pas elles-mêmes autorité dans ce cas.

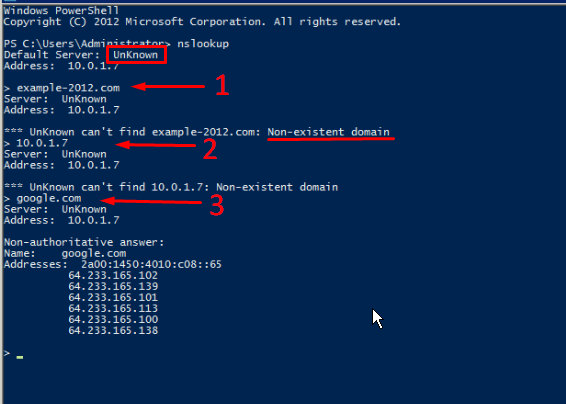

Pour comparer, toutes les mêmes requêtes ont été faites sur le serveur où les zones aller et retour n'étaient pas configurées :

Ici, la machine s'est assignée par défaut DNS serveur. Les DNS Le nom de domaine du serveur s'affiche comme inconnu car il n'existe aucun enregistrement de ressource pour l'adresse IP (10.0.1.7). Pour la même raison, la 2ème requête renvoie une erreur (Domaine inexistant).

Description du système de noms de domaine (DNS) fonctionnalités nouvelles ou modifiées dans Windows Server 2016.

In Windows Server 2016 DNS Le serveur propose des mises à jour dans les domaines suivants :

- DNS Politiques de serveur

- Limite du taux de réponse (RRL)

- DNS Authentification d'entité nommée basée (DANE)

- Prise en charge des enregistrements inconnus

- Indications de racine IPv6

- Windows Prise en charge de PowerShell

DNS Politiques de serveur

Vous pouvez désormais utiliser ces fonctionnalités :

- DNS Politique de gestion du trafic basée sur la géolocalisation

- Intelintelligent DNS réponses en fonction de l'heure de la journée, pour gérer un seul DNS serveur configuré pour le déploiement split-brain

- Appliquer des filtres sur DNS requêtes, et plus encore.

Description spécifique de ces fonctionnalités :

Équilibrage de la charge des applications

Lorsque vous avez déployé plusieurs instances d'une application à différents emplacements, vous pouvez utiliser DNS stratégie pour équilibrer la charge de trafic entre les différentes instances d'application, en allouant dynamiquement la charge de trafic pour l'application.

Gestion du trafic basée sur la géolocalisation.

Vous pouvez utiliser DNS Règle pour autoriser le primaire et le secondaire DNS serveurs pour répondre DNS client requêtes basées sur l'emplacement géographique des deux client et la ressource à laquelle le client tente de se connecter, à condition que client avec l'adresse IP de la ressource la plus proche.

Cerveau divisé DNS

Avec split-brain DNS, DNS les enregistrements sont divisés en différentes portées de zone sur le même DNS serveur, et DNS clients reçoivent une réponse basée sur le fait que cliles éléments sont internes ou externes clients. Vous pouvez configurer split-brain DNS pour les zones intégrées Active Directory ou pour les zones autonomes DNS les serveurs.

Filtration

Vous pouvez configurer DNS stratégie pour créer des filtres de requête basés sur des critères que vous fournissez. Filtres de requête dans DNS politique vous permettent de configurer la DNS serveur pour répondre de manière personnalisée en fonction de la DNS requête et DNS client qui envoie le DNS requête.

Forensics

Vous pouvez utiliser DNS politique de redirection malveillante DNS clients vers une adresse IP inexistante au lieu de les diriger vers l'ordinateur qu'ils essaient d'atteindre.

Redirection basée sur l'heure de la journée

Vous pouvez utiliser DNS stratégie pour répartir le trafic d'application sur différentes instances géographiquement distribuées d'une application en utilisant DNS politiques basées sur l'heure de la journée.

Vous pouvez également utiliser DNS stratégies pour Active Directory intégré DNS zones.

Limitation du taux de réponse (RRL)

ТVous pouvez configurer les paramètres RRL pour contrôler comment répondre aux requêtes DNS client lorsque votre serveur reçoit plusieurs requêtes ciblant le même client.

En faisant cela, vous pouvez empêcher quelqu'un d'envoyer une attaque par déni de service (Dos) en utilisant votre DNS les serveurs.

Par exemple, un bot net peut envoyer des requêtes à votre DNS serveur utilisant l'adresse IP d'un troisième ordinateur comme demandeur. Sans RRL, votre DNS les serveurs peuvent répondre à toutes les requêtes, inondant le troisième ordinateur.

Lorsque vous utilisez RRL, vous pouvez configurer les paramètres suivants :

Réponses par seconde C'est le nombre maximum de fois où la même réponse est donnée à un client en une seconde.

Erreurs par seconde Il s'agit du nombre maximal de fois qu'une réponse d'erreur est envoyée au même client en une seconde.

Vitrine Il s'agit du nombre de secondes pendant lesquelles les réponses à un client sont suspendus si trop de demandes sont faites.

Taux de fuite C'est à quelle fréquence le DNS le serveur répond à une requête pendant le temps où les réponses sont suspendues. Par exemple, si le serveur suspend les réponses à un client pendant 10 secondes et que le taux de fuite est de 5, le serveur répond toujours à une requête pour 5 requêtes envoyées. Cela permet au legitimité clients pour obtenir des réponses même lorsque le DNS serveur applique une limitation du taux de réponse sur son sous-réseau ou FQDN.

Taux de CT Ceci est utilisé pour indiquer le client pour essayer de se connecter avec TCP lorsque les réponses au client sont suspendus. Par exemple, si le taux de TC est de 3 et que le serveur suspend les réponses à un client, le serveur émet une requête de connexion TCP toutes les 3 requêtes reçues. Assurez-vous que la valeur du taux TC est inférieure au taux de fuite, pour client l'option de se connecter via TCP avant de fuir les réponses.

Réponses maximales Il s'agit du nombre maximum de réponses que le serveur envoie à un client pendant que les réponses sont suspendues.

Domaines de la liste d'autorisation Il s'agit d'une liste de domaines à exclure des paramètres RRL.

Sous-réseaux de la liste d'autorisation Il s'agit d'une liste de sous-réseaux à exclure des paramètres RRL.

Interfaces de serveur de liste d'autorisation Ceci est une liste de DNS interfaces serveur à exclure des paramètres RRL.

DNS Authentification d'entité nommée basée (DANE)

Vous pouvez utiliser le support DANE (RFC 6394 et 6698) pour spécifier à votre DNS clients de quelle autorité de certification ils doivent s'attendre à ce que les certificats soient émis pour les noms de domaine hébergés dans votre DNS serveur. Cela empêche une forme d'attaque de l'homme du milieu où quelqu'un est capable de corrompre un DNS cache et pointez un DNS nom à leur propre adresse IP.

Prise en charge des enregistrements inconnus

Un "enregistrement inconnu" est un RR dont le format RDATA n'est pas connu du DNS serveur. La nouvelle prise en charge des types d'enregistrements inconnus (RFC 3597) signifie que vous pouvez ajouter les types d'enregistrements non pris en charge dans le Windows DNS zones serveur au format binaire on-wire. Les Windows le résolveur de mise en cache a déjà la capacité de traiter des types d'enregistrement inconnus. Windows DNS Le serveur n'effectue aucun traitement spécifique à l'enregistrement pour les enregistrements inconnus, mais le renvoie dans les réponses si des requêtes sont reçues à son sujet.

Indications de racine IPv6

Les indications de racine IPV6, telles que publiées par l'IANA, ont été ajoutées au Windows DNS serveur. Les requêtes de noms Internet peuvent désormais utiliser des serveurs racine IPv6 pour effectuer des résolutions de noms.

Windows Prise en charge de PowerShell

Le nouveau suivant Windows Applets de commande PowerShell et parameters sont introduits dans Windows Server 2016:

Ajouter-DnsServerRecursionScopeServerRecursionScopeServerRecursionScope - Cette applet de commande crée une nouvelle étendue de récursivité sur le DNS serveur. Les étendues de récursivité sont utilisées par DNS stratégies pour spécifier une liste de redirecteurs à utiliser dans un DNS requête.

Supprimer-DnsServerRecursionScopeServerRecursionScopeServerRecursionScope - Cette applet de commande supprime les étendues de récursivité existantes.

Ensemble-DnsServerRecursionScopeServerRecursionScopeServerRecursionScope - Cette applet de commande modifie les paramètres d'une étendue de récursivité existante.

Avoir-DnsServerRecursionScopeServerRecursionScopeServerRecursionScope - Cette applet de commande récupère des informations sur les étendues de récursivité existantes.

Ajouter-DnsServerClientSous-réseau - Cette applet de commande crée un nouveau DNS clisous-réseau ent. Les sous-réseaux sont utilisés par DNS politiques pour identifier où DNS client est situé.

Supprimer-DnsServerClientSous-réseau - Cette applet de commande supprime les DNS clisous-réseaux.

Ensemble-DnsServerClientSous-réseau - Cette applet de commande modifie les paramètres d'un existant DNS clisous-réseau ent.

Avoir-DnsServerClientSous-réseau - Cette applet de commande récupère des informations sur les DNS clisous-réseaux.

Ajouter-DnsServerQueryResolutionPolicyServerQueryResolutionPolicyServerQueryResolutionPolicyServerQueryResolutionPolicy - Cette applet de commande crée un nouveau DNS politique de résolution des requêtes. DNS les politiques de résolution de requête sont utilisées pour spécifier comment, ou si, une requête est répondue, en fonction de différents critères.

Supprimer-DnsServerQueryResolutionPolicyServerQueryResolutionPolicyServerQueryResolutionPolicyServerQueryResolutionPolicy - Cette applet de commande supprime les DNS politiques.

Ensemble-DnsServerQueryResolutionPolicyServerQueryResolutionPolicyServerQueryResolutionPolicyServerQueryResolutionPolicy - Cette applet de commande modifie les paramètres d'un existant DNS .

Avoir-DnsServerQueryResolutionPolicyServerQueryResolutionPolicyServerQueryResolutionPolicyServerQueryResolutionPolicy - Cette applet de commande récupère des informations sur les DNS politiques.

Activer-DnsServerPolicyServerPolicy - Cette applet de commande permet d'exister DNS politiques.

Désactiver-DnsServerPolicyServerPolicy - Cette applet de commande désactive les DNS politiques.

Ajouter-DnsServerZoneTransferPolicyServerZoneTransferPolicyServerZoneTransferPolicy - Cette applet de commande crée un nouveau DNS politique de transfert de zone de serveur. DNS les stratégies de transfert de zone spécifient s'il faut refuser ou ignorer un transfert de zone en fonction de différents critères.

Supprimer-DnsServerZoneTransferPolicyServerZoneTransferPolicyServerZoneTransferPolicy - Cette applet de commande supprime les DNS politiques de transfert de zone de serveur.

Ensemble-DnsServerZoneTransferPolicyServerZoneTransferPolicyServerZoneTransferPolicy - Cette applet de commande modifie les paramètres d'un existant DNS politique de transfert de zone de serveur.

Avoir-DnsServerResponseRateLimitingServerResponseRateLimitingServerResponseRateLimitingServerResponseRateLimiting - Cette applet de commande récupère les paramètres RRL.

Ensemble-DnsServerResponseRateLimitingServerResponseRateLimitingServerResponseRateLimitingServerResponseRateLimiting - Cette applet de commande modifie les paramètres RRL.

Ajouter-DnsServerResponseRateLimitingExceptionlistServerResponseRateLimitingExceptionlist - Cette applet de commande crée une liste d'exceptions RRL sur le DNS serveur.

Avoir-DnsServerResponseRateLimitingExceptionlistServerResponseRateLimitingExceptionlist- Cette applet de commande récupère les listes d'exceptions RRL.

Supprimer-DnsServerResponseRateLimitingExceptionlistServerResponseRateLimitingExceptionlist - Cette applet de commande supprime une liste d'exceptions RRL existante.

Ensemble-DnsServerResponseRateLimitingExceptionlistServerResponseRateLimitingExceptionlist - Cette applet de commande modifie les listes d'exceptions RRL.

Ajouter-DnsServerResourceRecordServerResourceRecordServerResourceRecord - Cette applet de commande a été mise à jour pour prendre en charge le type d'enregistrement inconnu.

Avoir-DnsServerResourceRecordServerResourceRecordServerResourceRecord - Cette applet de commande a été mise à jour pour prendre en charge le type d'enregistrement inconnu.

Supprimer-DnsServerResourceRecordServerResourceRecordServerResourceRecord - Cette applet de commande a été mise à jour pour prendre en charge le type d'enregistrement inconnu.

Ensemble-DnsServerResourceRecordServerResourceRecordServerResourceRecord- Cette applet de commande a été mise à jour pour prendre en charge le type d'enregistrement inconnu

Pour plus d'informations, consultez ce qui suit Windows Server 2016 Windows Rubriques de référence des commandes PowerShell.